- Как майнить больше монет, с хорошим интернетом

- Какая скорость нужна для майнинга

- Надежность кабеля

- Зависимость майнинга от пинга

- От чего зависит пинг?

- Как подвести интернет для фермы

- Автоматический перезапуск фермы при отключении интернета

- Настройка прокси для майнинга с закрытыми портами.

- Wi-CAT LLC

- Wireless Comprehensive Advanced Technology. Build your network now.

- Пробрасываем порты. Нюансы Port Forward .

Как майнить больше монет, с хорошим интернетом

Неотъемлемой составляющей добычи монет является интернет-соединение майнера с пулами. Соответственно, возникают вопросы: какая скорость интернета нужна для майнинга, можно ли использовать мобильный интернет для добычи криптовалют, сколько трафика необходимо для майнинга, как узнать пинг к пулу и как работают фермы через Wi-Fi соединение. Также важно понимать оптимальную схему для правильного проведения интернета к фермам и порядок действий в случае, если майнинг “слетает”, работает нестабильно при отключении интернета.

Какая скорость нужна для майнинга

Для начала необходимо уточнить, что скорость интернета принято высчитывать в мегабитах (Мбит), а не мегабайтах (Мб), при этом 1 Мб = 8 Мбит. Стандартные пакеты большинства провайдеров на данный момент предлагают месячные тарифы со скоростью 50 Мбит/с и 100 Мбит/с.

Скорость, достаточная для любого единичного майнера, равна 10 Кбит/с. Такой показатель подходит как для ASIC-оборудования , так и для GPU . К примеру, GPU-ферма добычи эфира из 5 видеокарт в сумме с трафиком системы за день принимает и получает примерно 15 Мб = 120 Мбит. Проведем простой расчет. Так как в дне 86400 секунд, разделим 120 Мбит на 86400 секунд. Выйдет 0.001 Мбит/с. Видим, что даже пакетов 2-3 Мбит/с будет достаточно для добычи криптовалюты. Может показаться, что с этой задачей справиться и мобильный интернет, но спешить не стоит.

Более важными требованиями, чем скорость, являются стабильность соединения и пинг пулов.

Надежность кабеля

Надежность соединения обеспечивает бесперебойную добычу криптовалюты. Именно сбои интернета зачастую приводят к потере честно заработанного вознаграждения. В этом контексте мобильный интернет очень сильно уступает стабильному оптоволоконному кабельному соединению. Скорости 3G и 4G-модемов вполне достаточно для корректной работы оборудования, но такой тип соединения не является бесперебойным. Он зависит от загруженности сети и местоположения относительно ближайшей вышки. Серьезным недостатком являются тарифы, которые могут ограничивать трафик.

При майнинге через Wi-Fi явное преимущество в виде удобства использования «свистков» нивелируется регулярными проблемами, связанными с отключением ферм. Свисток – это Wi-Fi-адаптер. Он похож на флеш-карту. Такое оборудование стоит недорого, но отличается частыми сбоями в работе. «Отваливается» Wi-Fi при майнинге также из-за неполадок с роутером или неверной настройкой.

К примеру, майнер блокирует интернет, если не выставить свойства адаптера. Для настройки необходимо открыть диспетчер устройств, в разделе «Дополнительно» изменить значение «Wi-Fi Config». По умолчанию будет стоять «performance», которое заменяется на «wi-fi». Далее значение «wireless mode» заменить на «IEEE 802.11 b/g».

Зависимость майнинга от пинга

Пингом называется скорость, с которой майнер обменивается информацией с пулом. Чем выше ping, тем больше вероятность того, что пул получит информацию о вычисленных шарах с задержкой. Следовательно, этот показатель напрямую влияет на заработок.

Пул представляет собой сервер, на котором собираются майнеры. Несмотря на то что большинство криптовалют децентрализованы, сервера пулов являются централизованными, поэтому и их местоположение всегда известно. Чем географически ближе майнер находится к серверу, тем меньше будет ping.

Для того чтобы узнать пинг к пулу майнинга, необходимо выполнить следующие действия:

- Открыть cmd (командную строку).

- Прописать команду ping адрес_пула.

- В полученном результате будет отображен пинг четырех отправленных тестовых пакетов, средний показатель которых является искомым значением пинга.

Какой пинг нужен для майнинга? Лучшими показателями является скорость 10-15 мс. Достаточной скоростью будет 70 мс. Показатели выше данной величины могут негативно сказываться на итоговых результатах, хотя и при скорости отклика в 200 мс оборудование может работать с эффективностью 100%.

От чего зависит пинг?

- От скорости интернета . Если скорость недостаточна, пакеты будут приходить с задержкой. Так как мы определились, что скорость не должна быть слишком высокой, этот показатель не сильно влияет на пинг. Увеличение скорости интернета с 50 мбит/c до 300 мбит/с также не повлияет на пинг.

- От стабильности интернета . Любые прерывания соединения ведут к росту пинга.

- От удаленности сервера . Самые популярные пулы обеспечивают несколько серверов на разных материках для увеличения числа пользователей по всему миру.

С вопросом, какой интернет нужен для майнинга, разобрались. Теперь перейдем к подключению майнера к интернету.

Как подвести интернет для фермы

В связи с тем, что адаптеры Wi-Fi не гарантируют бесперебойной работы, необходимо воспользоваться коммутатором и патч-кордами. Коммутатор представляет собой устройство, которое организовывает связь внутри локальной сети Ethernet. Он используется в тех случаях, когда разъемов роутера недостаточно для всех ригов. Патч-корд – это кабель, обжатый по краям коннектором. Рассмотрим общую схему подключения интернета к фермам через кабель.

- кабель провайдера подключен к роутеру (не важно, Wi-Fi или только Ethernet);

- роутер через патч-корд соединен с коммутатором;

- от коммутатора интернет раздается на фермы. Он ограничивает максимальную скорость интернета для майнинга на каждом порте, но это не влияет на пинг.

Преимущество использования коммутатора также состоит в его стоимости. Данное оборудование не относится к дорогому. В сравнении со свистками, выйдет дешевле и надежнее, так как для каждой фермы нужен свой адаптер, а у коммутатора может быть и 16 портов.

Если владелец оборудования не желает иметь дело с массой проводов и ставит удобство Wi-Fi-соединения на первый план, необходимо настраивать адаптеры правильно. Для этого нужно:

- Подключить адаптер к ригу через USB.

- Ожидать инициализации оборудования.

- Открыть «диспетчер устройств».

- Выбрать «сетевые адаптеры».

- Выбрать необходимое оборудование.

- «Обновить драйвера этого устройства».

Обновить драйвера можно вручную. Для этого необходимо посетить официальный сайт оборудования, скачать драйвера и установить их. Далее требуется запретить временное отключение USB. Сделать это можно в настройках электропитания.

Также необходимо помнить, что видеокарты создают помехи для беспроводного соединения, что может приводить к отключению майнинга через Wi-FI-адаптер. В таком случае можно воспользоваться удлинителем и вынести адаптеры подальше от видеокарт.

Автоматический перезапуск фермы при отключении интернета

Бывают случаи, когда все оборудование настроено верно и работает с максимальной производительностью, но периодически «отваливается» . Причина может быть в отключении интернета при майнинге.

Если дело в провайдере, не обойтись без мониторинга фермы, настройки оповещений и различных программ WatchDog. Это ПО представляет собой таймер, который сбрасывается группой определенных параметров. Таким параметром может являться наличие интернета. Если соединения нет, WatchDog начинает проверку пинга и каждого майнера в отдельности. Затем программа выдает сообщение о сбое добывающей программы и ждет 30 секунд. Если в течение этого срока майнинг не запускается, происходит перезапуск фермы. Для того чтобы программа работала всегда, необходимо добавить ее в список автозагрузки. Для этого нужно открыть папку автозагрузки и вставить ярлык WatchDog.

Возможно не устанавливать программу, а воспользоваться своим bat-файлом для автоматической перезагрузки фермы.

IF ERRORLEVEL 1 (SHUTDOWN -R -F -T 120)

timeout /t 10 > NUL

Этот батник выполняет аналогичную работу − проверяет интернет каждые 10 секунд, а на восстановление дает 2 минуты, по истечении которых выполняет ребут фермы. Откорректировать параметры под любой риг не составляет труда. Автозагрузка батника для перезапуска майнера осуществляется переносом bat-файла в папку автозагрузки.

Для удаленного управления фермой можно воспользоваться программой TeamViewer.

Источник

Настройка прокси для майнинга с закрытыми портами.

Возможно у вас возникала такая проблема, что подключение к пулу отваливается из-за того, что доступ к нужному порту закрыт вашим провайдером или администратором сети. Данный способ можно обойти, если у вас открыт хотя бы 80 порт(http). Для этого нужно настроить способ передачи данных через прокси-сервер. В этом нам с успехом поможет программа Proxifier .

Вначале нужно сделать небольшую настройку системы проверки подключения к нужному нам пулу. Выбираем кнопку настроек тестирования.

Далее нажимаем кнопку Test Settings

И вводим адрес нужного нам пула

Это все необходимо сделать для того, чтобы при тестировании прокси-серверов была возможна проверка подключения к нужному пулу. Предварительная настройка готова, можно переходит к непосредственному добавлениюIP адресов. Для добавления нового прокси сервера, нам необходимо внести их в список доступных адресов. Выбираем пункт меню Profile->Proxy Servers.

Появляется окно редактирования списка

В верхней части нажимаем кнопку добавить( Add ). Появляется окно ввода IP адреса и типа прокси.

Для получение нужных мне адресов я пользуюсь сайтом hidemyna.me , в котором по нужны мне параметрам я получаю список IP адресов. Мне интересные адреса, которые работают по 80 порту, тип прокси https или socks5 и время отклика не более 300 мс

МЫ получили 2 доступных IP адреса, введем первый из них в окно редактирования.

Адрес ввели, выставили протокол https и нажимаем кнопку проверить( Check ). Появляется окно Проверки соединения с прокси сервером.

Как мы видим, соединение успешно проверено, подключение к нашему пулу было осуществлено, время отклика составило всего 69мс. Нажимаем кнопку Ок.

Я добавил еще один адрес, который так же прошел проверку. Теперь нам необходимо создать рабочую цепочку адресов. В нижней части экрана нажимаем кнопку Создать цепь( Create ) и вводим название нашей цепи.

Я назвал ее «Main route». Надо выбрать ее тип. Нажимаем кнопку Тип( Type ). Выбираем тип «Redundancy» и нажимаем кнопку настроек .

В настройках выставляем пункт периодического сканирования списка прокси адресов каждые несколько секунд/минут. Я выставил каждые 60 секунд делать проверку. Это нужно для того, чтобы система отбраковывала адреса, если они недоступны и возвращала их в рабочий режим, когда появляется связь. И нажимаем кнопку «OK»

Теперь нужно добавить наши IP адреса в нашу цепь. Нужно просто выделить нужный нам адрес в верхней части и перетащить его к названию цепи.

Вуаля, готово. Мы добавили 2 наших адреса в цепь. Нажимаем кнопку «OK» и переходим к настройке правил маршрутизации.

На главном окне программы выбираем пункт меню Profile->Proxification Rules.

Появляется окно текущей маршрутизации. Как видите, текущие правила все маршрутизируют напрямую без участия прокси-серверов. Давайте добавим новый маршрут. Нажимаем кнопку Добавить( Add )

Появляется окно нового правила. Нам надо указать список майнеров, которые будут работать по нашему новому правилу. Воодим название нашего правила( Name ), тут можете обозвать его как хотите. В поле Applications через точку с запятой (;) указываем все имена программ, которые мы будем использовать через прокси. И в самом низу в поле Action выбираем настроенную нами ранее цепь. Как видите я там выбрал «Main route», которую мы ранее и настроили с вами.

Нажимаем кнопку «OK» и видим, что наше правило добавилось в список. Для правила по умолчанию( Default ) лучше всего выбрать тип «Direct», чтобы не отправлять на прокси весь ваш трафик.

Нажимаем «OK» и запускаем наш майнер и смотрим результат. В разделе соединений( Connections ) появилась запись с параметрами подключений.

Источник

Wi-CAT LLC

Wireless Comprehensive Advanced Technology. Build your network now.

Пробрасываем порты. Нюансы Port Forward .

В данной статье рассмотрим всё, что связано с Port Forward (проброс портов) – автоматически и вручную.

Часто, помимо обеспечения доступа в интернет пользователям, подключенным к маршрутизатору, возникают такие задачи как:

– прозрачный доступ к какому-либо устройству или сервису, находящемуся в локальной сети

– фильтрация входящих или исходящих соединений с целью ограничить посещение тех или иных ресурсов, работу сервисов, и другие несанкционированные активности.

Для этих целей в ПО Wive-NG предусмотрен блок настроек , именуемый Firewall (Сетевой Экран).

По сути, раздел веб-интерфейса Firewall (Сетевой Экран) — это не что иное, как GUI, позволяющий создавать правила iptables, не прибегая к консоли. Разумеется, последний вариант (консоль) позволяет осуществить более гибкую настройку политик разрешений и запретов, и если есть такая возможность, то лучше «подружиться» с iptables (тем более, что это штатное средство unix-систем, и понимание логики его работы будет применимо и к работе с другими unix-based устройствами). Однако, базовые пользовательские задачи вполне решаются посредством web.

1. Настройки проброса портов (Port Forwarding).

Иногда нам необходимо организовать удаленный доступ к устройству, находящемуся в локальной сети, по тому или иному протоколу. К примеру, доступ к web-интерфейсу IP телефона (по умолчанию, порт 80), или же работу с удаленным рабочим столом по протоколу RDP (по умолчанию порт в Windows 3389). Также, может возникнуть задача обеспечения функционирования сервиса, запущенного в локальной сети, который ведет прием и передачу данных по конкретному диапазону равнозначных портов (к примеру, SIP сервер, или же раздача контента посредством torrent клиента).

Но с точки зрения того, кто находится в глобальной сети, все эти устройства имеют один и тот же IP адрес (либо доменное имя). Именно тут на помощь приходит проброс портов (port forward).

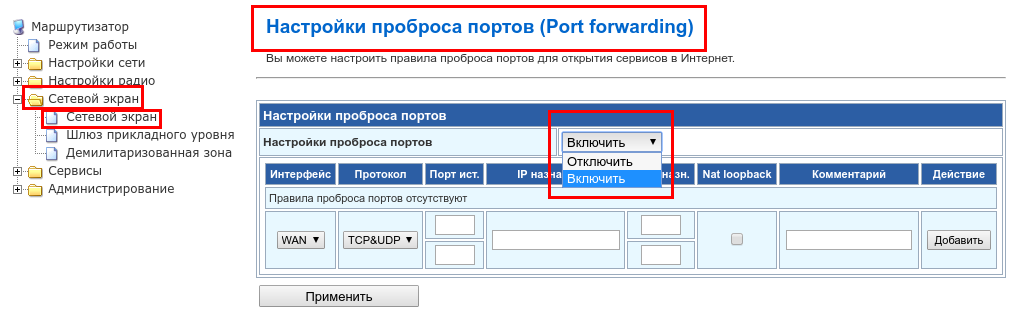

Включение проброса портов (port forward)

Для включения сервиса необходимо обратиться к пунктам меню:

Сетевой экран (Firewall) → Сетевой экран (Firewall) → Настройка проброса портов (Port Forwarding), и включить сервис.

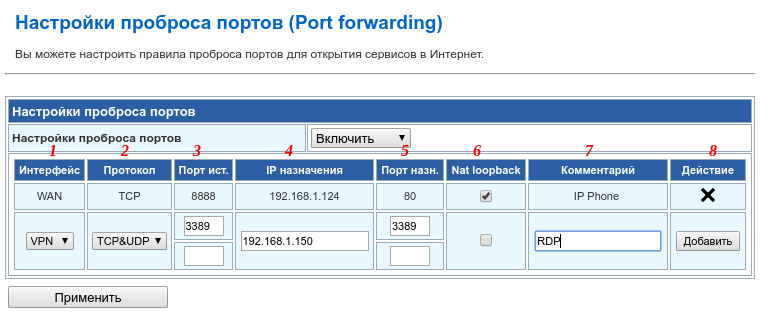

Настройка проброса портов через web интерфейс достаточно проста , и состоит из следующих шагов:

1. Выбор интерфейса, для которого дейстует правило. По умолчанию это WAN, но если Ваш оператор использует VPN, то следует указывать его.

2. Протокол. Возможные варианты: TCP (например , доступ к web), UDP (например, работа VoIP ). Также доступен вариант выбора обоих TCP и UDP . Данный вариант стоит использовать только в случае, если целевой сервис использует и TCP и UDP (например, torrent). Во всех остальных случаях (например, Вы точно не уверены нужно ли TCP или же UDP) рекомендуется ознакомиться с документацией, выяснить, какой протокол используется и указать нужный, дабы избежать бреши в безопасности и эксплуатации ее троянами.

3. Порты, на которые будет производиться обращение извне, для переадресации на нужное устройство / сервис, для которого создается правило. Т.е, по сути, то, за счёт чего маршрутизатор поймет, к чему именно в локальной сети Вы обращаетесь. Можно указать как один порт, так и диапазон.

4. IP адрес в локальной сети, соответствующий устройству, к которому Вы обращаетесь.

5. Порты, которые соответствует необходимому сервису на самом устройстве в локальной сети, к которому происходит обращение.

Важно: рекомендуется использовать одинаковые порты dst и src, т.к данная схема снижает нагрузку на CPU и гарантирует корректрую работу программного и аппаратного offload.

6. NAT loopback — т.е, будет ли работать доступ при обращении на глобальный адрес и src порт из локальной сети. Важно: корректная работа NAT loopback (в силу того, что по сути это грязный хак на уровне нетфильтра с подменой адресов на лету на уровне фаервола) зависит от множества факторов, включая операционную систему, src/dst порты на клиенте и сервере, а так же частично несовместима с software offload и т. д. Поэтому установленное положительное значение не является гарантией корректной работы данной службы.

Рекомендуется вместо использования NAT loopback в настройках DNS добавить локальные DNS записи для ваших серверов с локальными же именами и использовать их для обращения к серверам внутри сети. Это гораздо более верное со всех точек зрение решение.

7. Комментарий в свободнонй форме, позволяющий не держать в голове, какое правило и зачем Вы создавали.

8. Действие, а именно — что вы хотите сделать с правилом: добавить (новое) либо удалить (уже существующее).

Важно: После завершения работы с правилами (добавление , удаление) необходимо нажать Применить / Apply, в противном случае все добавленные правила не будут сохранены. Добавление правила (нажатие Добавить / Add) в ходе редактирования таблицы port forwarding само по себе не является мгновенной записью созданного правила в конфигурацию роутера, а лишь предварительно сохраняет его на странице.

Настройка проброса портов (Port forward) на роутере

Например, правило вида:

Interface (Интерфейс) = WAN,

Protocol (Протокол) = TCP,

Src Ports (Порт ист.) = 8888,

Dst IP (IP назначения) = 192.168.1.124,

Dst Ports (Порт назн.) = 80,

Comment (Комментарий) = ‘IP Phone’

будет означать, что при обращении по адресу http://Ваш_IP_адрес:8888 либо http://Ваш_Домен:8888 весь TCP трафик будет перенаправляться на устройство, имеющее IP адрес 192.168.1.124 в Вашей локальной сети, а именно — на 80 порт.

TCP&UDP / 3389 / 192.168.1.150 / 3389 / ‘RDP’

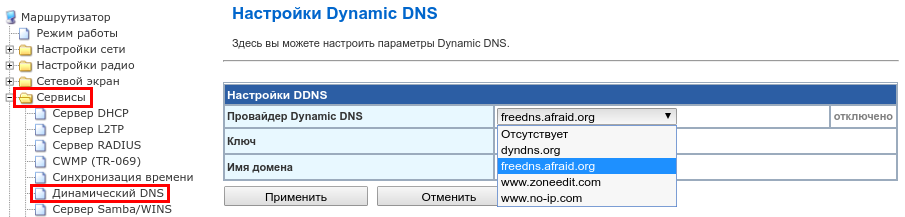

гласит о том, что в Вашей сети есть ПК, живущий на IP адресе 192.168.1.150, к удаленному рабочему столу на котором Вы подключитесь, сказав “http://Ваш_Домен:3389” (т.к в примере выбран интерфейс VPN, то судя по всему, указать статический IP просто невозможно — для решения этой проблемы можно воспользоваться аккаунтом на одном из DynDNS сервисов (такая возможность также доступна штатно в ПО Wive-NG).

Настройка Dynamic DNS

Важно: необходимо удостовериться в следующих моментах:

-указываемый Вами порт назначения (dst) действительно настроен на целевом устройстве для необходимого сервиса.

-доступ по указанному порту доступен с WAN на устройстве (если настраиваемый роутер является шлюзом для целевого устройства), и в целом доступ извне не блокируется локальным firewall.

Например, в настройках IP телефона из примера необходимо проверить две вещи: порт доступа к web / http = 80 , доступ к web / http разрешен для wan интерфейса всем, либо как минимум конкретному хосту роутера.

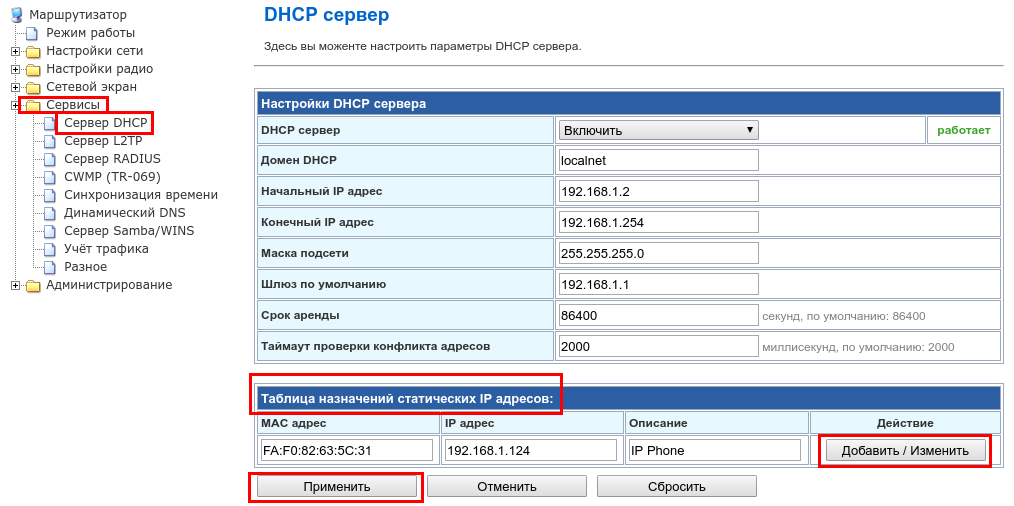

Важно: правило не будет работать, если IP адрес целевого устройства в локальной сети изменится. Для исключения такой возможности, есть два варианта:

1. Настройка статического адреса сетевого интерфейса на целевом устройстве. Т.е, отказ от получения IP адреса от DHCP сервера роутера .

2. Закрепление IP адреса, выдаваемого DHCP сервером роутера, за MAC адресом конкретного устройства. Осуществить это можно , зайдя в раздел меню Сервисы → Сервер DHCP и создав новую пару MAC — IP с соответствующим комментарием. Если в текущий момент времени устройство имеет активную аренду IP адреса от DHCP сервера роутера, то его текущий выданный IP , а также MAC можно будет увидеть на этой же странице в соответствующем списке.

Настройка статической пары MAC-IP на DHCP сервере роутера

Если же Вам необходимо пробросить диапазон портов, необходимо учесть следующее:

1. Стоит по возможности избегать проброса с разными портами src/dst, т.к при использовании комплексных протоколов обслуживаемых ALG (FTP/RTSP/SIP/PPTP/L2TP etc) т.к., могут возникать разночтения.

2. Ширина диапазонов src и dst портов должна совпадать.

3. Порты должны быть равнозначны. Т.е, работа сервиса не должна зависеть от конкретного выбранного порта из диапазона. Такими случаями, например, являются: data порты FTP сервера, порты для передачи голоса SIP сервера, порты раздачи torrent, и т.д.

4. Если необходимо настроить NETMAP, т.е проброс 1:1 (фиксированные пары src и dst портов диапазона), то необходимо каждую пару создавать отдельным правилом. В общем случае при указании диапазона соединение осуществляется на первый доступный порт для которого в conntrack отсутствует запись.

Уже созданные правила проброса портов можно проверить в консоли в Chain FORWARD, скомандовав iptables -L -v -n -t nat . Необходимо помнить, что для получения корректных данных счетчиков (например, в диагностических целях), весь возможный offload должен быть отключен, иначе большая часть трафика в счетчик не попадет. Разумеется, если такой цели не стоит, offload использовать можно и нужно.

2. Пара слов про UPNP

На сегодняшний день многие приложения, включая torrent-клиенты, умеют UPNP IGD (Universal Plug and Play Internet Gateway Device), что позволяет не пробрасывать порты вручную для этих приложений, а воспользоваться автоматичесим пробросом. OS Wive-NG также поддерживает эту возможность. Основным условием является включение UPNP как на роутере, так и в настройках клиента.

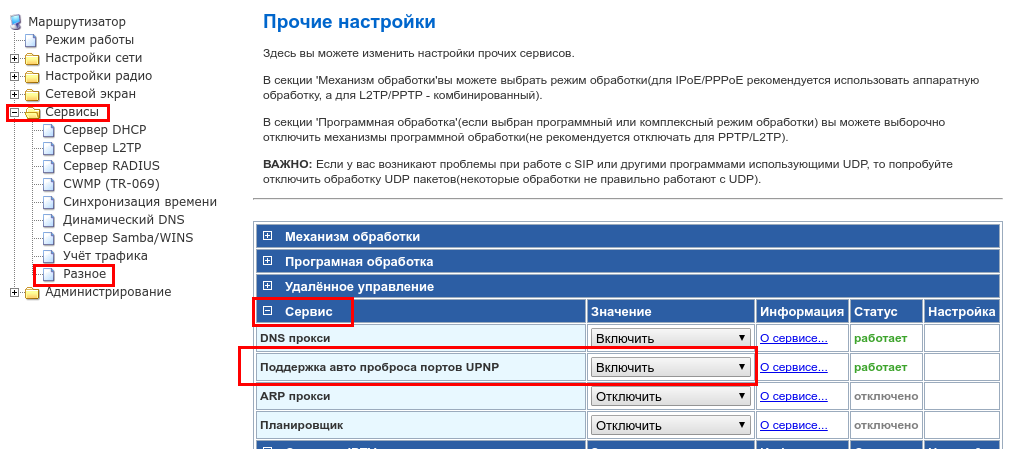

Включить UPNP можно в блоке настроек Сервисы → Разное → Сервис

Включение UPNP на роутере

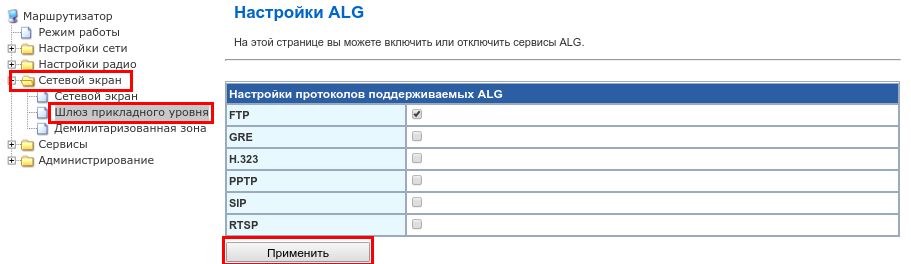

3. Пара слов про настройки ALG (Шлюз прикладного уровня)

ALG (Application Layer Gateway, Шлюз прикладного уровня) анализирует проходящий трафик, распрозает конкретные протоколы и осуществляет ретрансляцию на стандартный порт, соответствующий протоколу. Это позволяет нескольким клиентским устройствам, находящимся за NAT (т.е, в локальной сети маршрутизатора) одновременно и беспрепятственно вести обмен трафиком ряда прикладных протоколов с внешними хостами без настройки проброса портов. В linux данная опция называется Conntrack NAT Helpers.

Включение ALG на роутере

В Wive-NG ручная настройка ALG не требуется — достаточно выбрать интересующий протокол из списка.

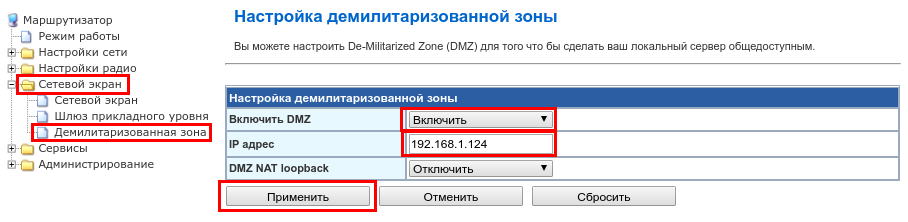

4. Пара слов про DMZ (Демилитаризованная зона)

DMZ позволяет выделить опредленный хост в локальной сети в сегмент, общедоступный с WAN по всем портам, открытым на этом хосте (будь то локальный сервер или другое устройство). В этом случае, все соединения, инициированные из WAN будут попадать в DMZ, и ровно на те порты , которые были указаны в качестве портов назначения в соединении. Доступ к остальным устройствам локальной сети из WAN, включая сам маршрутизатор, будет при этом закрыт.

Настройка DMZ на роутере

Пример: при указании в качестве DMZ адреса 192.168.1.124 , все соединения на глобальный адрес маршрутизатора будут перенаправлены на соответствующие порты устройства 192.168.1.124. К примеру, попытка подключиться к web-интерфейсу через браузер с указанием в адресной строке http://my_ip:80 , будет интерпретировано маршрутизатором как обращение к машине 192.168.1.124 на 80 порт. Будет ли установлено такое соединение, зависит исключительно от того, открыт или закрыт указанный порт на устройстве, расположенном на 192.168.1.124.

Важно: при включении DMZ NAT loopback соединения с LAN на маршрутизатор будут обрабатываться тем же образом, что и соединения с WAN. То есть, доступ к маршрутизатору будет утерян, тк все запросы будут перенаправлены на соответствующие порты по адресу, указанному в качестве DMZ.

Важно: чтобы избежать конфликта, не следует одновременно с DMZ настраивать правила firewall, содержащие в себе тот же адрес, что указан в качестве DMZ.

Особенности фильтрации трафика по IP / MAC / портам рассмотрим в следующей статье…..

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник