- Пул поиска приватных ключей Bitcoin, Ethereum и других

- В поиске участвует база данных с адресами криптовалют:

- 1. SecretScan v1.3 GPU Nvidia Private Keys Scanner of Bitcoin, Ethereum, Altcoins addresses для совместного поиска приватных ключей в пуле.

- 2. SecretScan GPU AMD для совместного поиска приватных ключей в пуле на видеокартах AMD.

- Как участвовать?

- Как работает сканер?

- Какие шансы?

- Сколько времени нужно хакерам, чтобы взломать ваш Биткоин-кошелёк и украсть криптовалюту?

- Сколько нужно времени, чтобы подобрать приватный ключ Биткоин-кошелька?

- Что насчёт сид-фразы для восстановления кошелька?

- Хорошо, но есть ли более конкретные цифры?

- Уязвимость генератора псевдослучайных чисел в Bitcoin

- Атака генератора псевдослучайных чисел

- Каков масштаб угрозы для Биткоина?

- Как с этим бороться ?

Пул поиска приватных ключей Bitcoin, Ethereum и других

В поиске участвует база данных с адресами криптовалют:

1. SecretScan v1.3 GPU Nvidia Private Keys Scanner of Bitcoin, Ethereum, Altcoins addresses для совместного поиска приватных ключей в пуле.

Требуется 64-битная система Windows и видеокарты Nvidia от 2011 года выпуска (версия спецификации 3.0 и выше).

1. Зарегистрируйтесь.

2. Зайдите в Личный кабинет, введите адрес своего кошелька или сгенерируйте новый на сайте.

3. Скачайте и установите Nvidia Cuda 9.2 для работы программы.

4. Скачайте архив программы SecretScan v2.3, распакуйте на диск C или рабочий стол.

5. Отредактируйте файл «1_SecretScanGPU.bat» (для 1060 и новее) или «2_SecretScanGPU.bat» (для видеокарт 1050ti и старше), вместо слова YourWallet укажите номер вашего кошелька, указанный в личном кабинете на сайте. Также в папке есть бат файлы «3. «, «4. «. Выберите файл с максимальной скоростью и стабильностью.

6. Запустите bat файл. Подождите 3-5 минут, проверьте результаты работы программы на сайте.

Рекомендации!

1. Убедитесь, что на 3 строке программы есть такие данные: (CUDA 9.2, Driver 9.2), поменяйте Cuda или драйвер в случае не совпадения, удалив текущие драйвера программой удаления старых драйверов DDU и установив Cuda заново.

2. В случае сбоя потребуется переустановка Cuda 9.2. Драйвера входят в пакет Cuda, отдельно их устанавливать не требуется.

3. Программа для настройки разгона видеокарт: MSI Autoburner. Разгон видеокарт примерно аналогичен настройкам на майнинг по алгоритму Equilhash (70-100 PL, Core 120-200, Memory 400-600). Задействовано ядро и память. Старайтесь получить не максимальную скорость Mk/s, а максимальную эффективность — Mks/Watt.

4. Инструкция как сделать автоперезапуск в случае ошибки или сбое в работе программы/интернет/питания.

В скаченной версии bat файла перезапуск программы установлен по умолчанию. Если требуется перезагрузка при сбое видеокарт,

то уберите слово «rem» перед «shutdown /r /t 10 /f» и при сбое компьютер будет перезагружаться.

5. Инструкция как сделать автозапуск при включении фермы/компьютера. Нажмите правой кнопкой мыши на файле 1_SecretScanGPU.bat в папке с программой, создайте ярлык. В левом нижнем углу нажмите линзу-поиск, напишите и выберите «Выполнить», в коммандной строке наберите: shell:startup, затем перенесите созданный вами ярлык в открывшуюся папку автозагрузки.

6. Рекоммендуется запускать сканер после новой загрузки windows (перезагрузите компьютер/ферму после майнинга, игр и т.п.).

7. Если программа не работает, то нужно вернуть виндовс к заводским настройкам с сохранением файлов (в панели управления в разделе восстановление). 8. Защитник windows, брандмауэр может блокировать программу, их надо настраивать и отключать в некоторых случаях.

9. На компьютере должны быть установлены Visual C++ 2013 и Visual C++ 2017.

10. Увеличить файл подкачки: Панель управления -> Система -> Дополнительные параметры системы -> Быстродействие -> Параметры -> Дополнительно -> Изменить

Таблица скоростей

1050Ti 30 Mk/s

1060 54 Mk/s, Gigabyte 70 PL 180 Core 600 Memory

1070 74 Mk/s, Gigabyte 70 PL 150 Core 600 Memory

1070Ti 71 Mk/s

1080 71 Mk/s

1080Ti 94 Mk/s

2080Ti 250 Mk/s

2. SecretScan GPU AMD для совместного поиска приватных ключей в пуле на видеокартах AMD.

Планируется к разработке. Пожалуйста воспользуйтесь разделом «Аренда».

Если ваши видеокарты не поддерживаются, то пока лучше ими майнить другую криптовалюту и обменивать ее на аренду подходящих видеокарт. Курс аренды аналогичен доходности майнинга. Резерв для обмена: 160 видеокарт.

Аренда 8 видеокарт GTX1060 на поиск ключей стоит 0.6 ETH в месяц: 30 триллионов ключей в день, 900 триллионов ключей в месяц.

Половина от этой суммы — затраты на электричество. Все средства с аренды или майнинга идут на создание и развитие проекта.

Укажите в личном кабинете и отправьте с адреса, указанного в личном кабинете,

сумму, кратную 0.6 ETH на адрес: 0x940cB21E0B52ea1F9eDE350Ed2811d429e57d341

Включение ферм поиска ключей на ваш адрес будет выполнено в течении 12 часов.

Как участвовать?

Как работает сканер?

1) Генерируется приватный ключ.

2) Из приватного ключа программа математически высчитывает публичный ключ и получает связанный с ним адрес кошелька.

3) Кошелек автоматически сверяется с топовыми адресами в базе, содержащими биткоины, эфир и т.д.

Какие шансы?

Вероятность нахождения 1 адреса 2^256 степени (примерно равно 10^77), что практически невозможно, но это как бесплатная биткоин лотерея и 1) с момента создания проекта скорости выросли в миллион раз, 2) в поиске 10^7 адресов, что увеличивает шансы, 3) в приватном ключе 64 знака, а в адресе только 40, поэтому у каждого адреса существует 2^(256/64*40=96), т.е. 2^96 (10^29) работающих приватных ключей. Проверив 2^(256-256/64*40=160) 2^160 (10^48) ключей, будут найдены все адреса, 4) используется особый математический рандом, сужающий область поиска на порядки, 5) если для поиска 1 видеокарте требуется миллион лет, тогда миллион видеокарт найдет за 1 год. В отличие от майнинга, когда добывается регулярно по чуть-чуть, процесс поиска ключей занимает длительное время, но и вознаграждение существенней.

Есть и другие направления развития проекта: на основе проверенных приватных ключей и полезных математических вычислений планируется сделать новую криптовалюту, которую участники как бы добывают уже сейчас, перенос открытого кода в блокчейн с запуском криптовалюты, привязанной к количеству проверенных приватных ключей с возможностью покупать/продавать и менять свой %, полная автоматизация и децентрализация (вся статистика в программе, программы участников связаны между собой в сеть).

Источник

Сколько времени нужно хакерам, чтобы взломать ваш Биткоин-кошелёк и украсть криптовалюту?

Вам не кажется, что мы слишком много в своей жизни доверяем простым паролям, а в последнее время и приватным ключам, которые защищают наши кошельки с криптовалютами? Если у злоумышленника в руках окажется ваш приватный ключ, считайте, что вы подарили ему свои биткоины. Как думаете, сколько времени у него уйдёт на то, чтобы завладеть вашим паролем или приватным ключом от кошелька?

Сколько нужно времени, чтобы подобрать приватный ключ Биткоин-кошелька?

Напомню, приватный ключ — или закрытый ключ, как он называется в криптографии за пределами криптопространства — это 256-значное число, которое может быть также представлено в виде 64-значного шестнадцатеричного ключа.

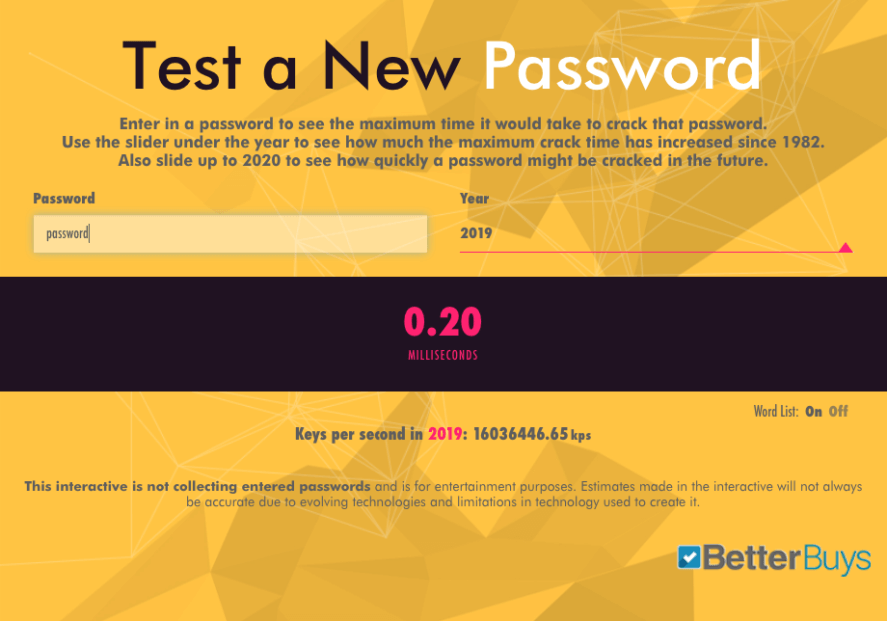

Не так давно на сайте Better Buys запустили новый сервис, при помощи которого можно проверить сложность своего пароля. А что если ввести туда приватный ключ и узнать, сколько времени понадобится хакерам для подбора «пароля» от всех ваших биткоинов?

Источник: Better Buys

Бесконечность! И действительно, мы узнаем на сайте лишь то, что взломать ваш приватный ключ простым подбором невозможно. Однако давайте пока отставим празднования.

Что насчёт сид-фразы для восстановления кошелька?

Кто из нас знает наизусть приватные ключи от своих кошельков? Некоторые кошельки даже не предоставляют сами приватные ключи, вместо этого они выдают сид-фразы, при помощи которых можно восстановить кошелёк в случае непредвиденных обстоятельств. Как правило, сид-фразы состоят из 12-16 слов, которые пользователям предлагается записать на бумажке и хранить в каком-нибудь безопасном месте.

И опять же, при тестировании случайно сгенерированного ключа для пустого кошелька сервис выдал заветное слово «Бесконечность».

Хорошо, но есть ли более конкретные цифры?

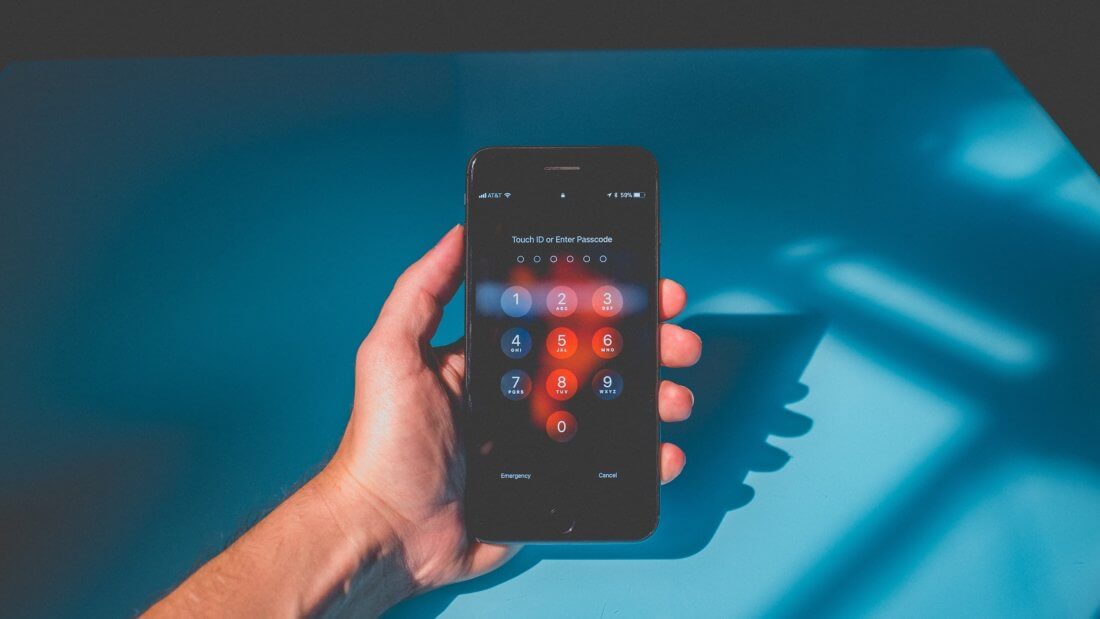

Безусловно, все мы (на самом деле, нет) записали сиды на бумажку, положили в сейф или в банковскую ячейку и сидим довольные, будучи уверенными в сохранности наших биткоинов. Однако всегда надо помнить, что взломать кошелёк можно и с другой стороны. Например, почти у всех нас кошельки установлены на компьютере или смартфоне. И при этом открыть их получится при помощи самого простого пароля, а иногда отпечатком пальца. В свою очередь аппаратные криптовалютные кошельки в большинстве случаев защищены 4-значным PIN-кодом. И сколько же уйдёт времени, чтобы украсть ваши биткоины?

Плохие новости. На подбор 4-значного PIN-кода требуется не более 5 миллисекунд. Однако это при условии, если у вас в запасе есть бесконечное количество попыток для пробы очередной комбинации цифр. Кстати, сервис Better Buys позволяет даже вернуться в прошлое, чтобы оценить технические возможности для взлома на тот момент времени. Например, в 1992 году взлом PIN-кода занял бы чуть больше — около 3.5 минуты. Здесь обнадёживает лишь то, что в данный механизм защиты включили ограничение по количеству попыток.

Что же касается паролей, то строку из 7 случайных цифр можно подобрать за половину миллисекунды. Кстати, если добавить к этой строке хотя бы одну букву, то срок взлома тут же увеличивается до 5 часов. Ну а дальше по нарастающей. Если использовать пароль из 12 случайных букв, то на его взлом потребуется 2 века, даже с учётом самых современных технологий.

Ещё одним методом повышения сложности пароля является использование комбинации из больших и маленьких букв, цифр, а также специальных символов.

Простой пример: подбор пароля Password займёт 1/5 миллисекунды. В то же время программе для подбора паролей потребуется 14 лет, чтобы угадать пароль ‘P@ssw0rD’. Источник: Better Buys

Самое важное, что необходимо вынести из этой статьи: несмотря на относительную неуязвимость приватных ключей и сид-паролей Биткоин-кошельков, самым слабым звеном в их защите являетесь вы сами. Даже генеральный директор Твиттера Джек Дорси не смог стать исключением из этого правила.

А какие пароли для защиты своих аккаунтов и кошельков используете вы? Поделитесь ими в нашем крипточате миллионеров.

Источник

Уязвимость генератора псевдослучайных чисел в Bitcoin

Приватные Биткоин-ключи — это целочисленное значение от 1 до 115792089237316195423570985008687907852837564279074904382605163141518161494337 или в HEX 1 до 0xfffffffffffffffffffffffffffffffebaaedce6af48a03bbfd25e8cd0364141. В главной сети Биткоина существуют адреса начинающиеся на 1: compressed, uncompressed; адреса на 3: SigScript и обратно совместимые с SegWit, а так же нативные SegWit адреса начинающиеся на bc1. К тому же есть уже порядка семидесяти форков, имеющие другие префиксы, но те же корни что и основного Биткоина.

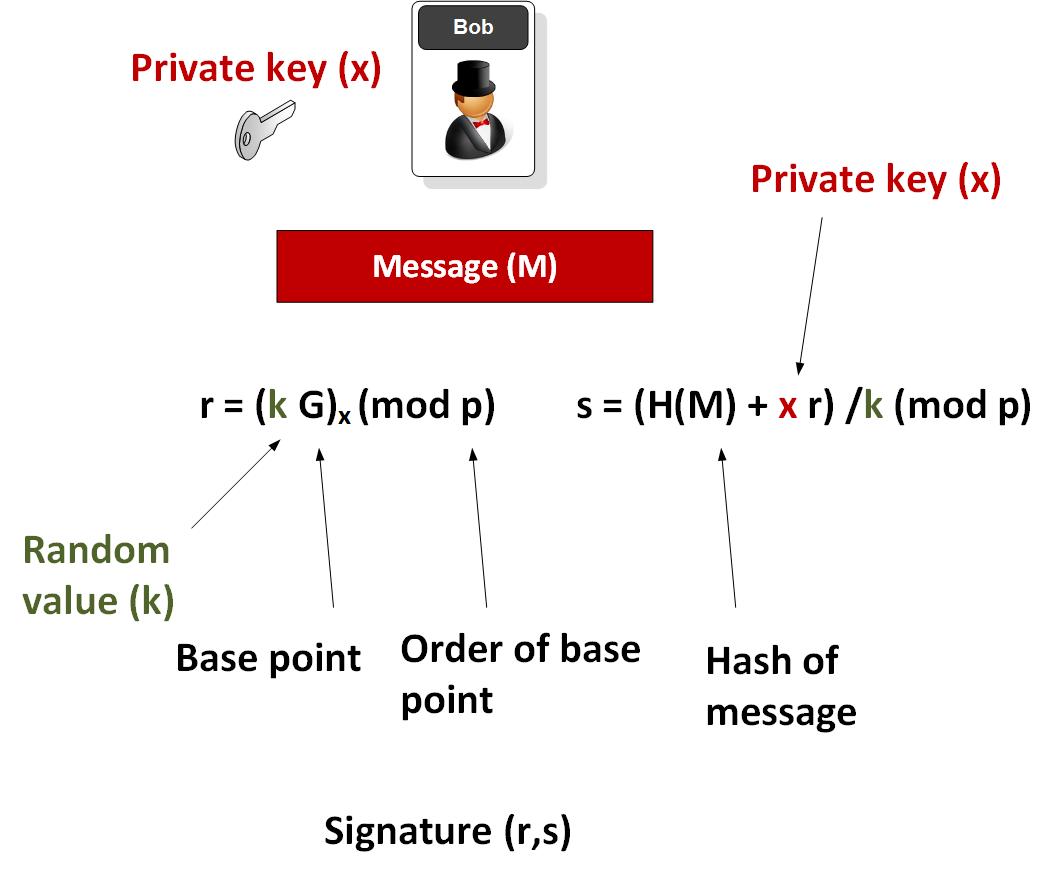

Биткоин-адреса рассчитываются криптографической функцией подписи ECDSA ( ) основанной на эллиптической кривой.

Итак, рассмотрим генерацию Биткоин-адреса из приватного ключа.

Закрытый ключ d — число

Открытый ключ Q — точка эллиптической кривой, равная dG,

где G — базовая точка кривой.

- Для подписи выбирается случайное число k, в диапазоне [1, n-1].

- Вычисляется точка кривой (x1,y1) = k*G

- Вычисляется r = x1 mod N, где N — порядок кривой.

- Вычисляется s = k-1(H(m)+rd) mod N, где k-1 — число, обратное по модулю N к k.

- H(m) — хэш подписываемого сообщения.

Подписью является пара (r,s).

Переменная «k» рандомная и получается в алгоритме ECDSA из стандартных библиотек операционной системы.

Таким образом, во всей функции можно повлиять только на эту переменную. Что даёт два вектора атаки:

- заложенная уязвимость в псевдослучайное число

- и вселенское везение при котором случайное число выпадает дважды

Атака генератора псевдослучайных чисел

Первым эту проблему исследовал и опубликовал Nils Schneider в 28 января 2013 на своей личной странице. Но проблема сохранилась и более того, приобрела новый масштаб.

Программная атака на ГПСЧ подразделяется на три типа:

Прямая криптографическая атака основанная на анализе выходных данных алгоритма.

Атаки, основанные на входных данных, могут быть разделены на атаки с известными входными данными, атаки с воспроизводимыми входными данными и атаки на избранные входные данные.

Атаки, основанные на вскрытии внутреннего состояния при которых злоумышленник знает начальное или исходное состояние генератора.

Также сюда можно отнести — закладки в программное обеспечение, при которых создатель алгоритма знает любое из хэшированных псевдослучайных чисел и последующие в цепочке. Такой алгоритм сложно определить со стороны, так как числа выглядят равномерно распределенными по всему диапазону.

К программным уязвимостям также относится слабая генерация псевдослучайных чисел в отдельных библиотеках. Таких как SSL, OpenSSL, некоторые библиотеки Java, JavaScript и т.д. Подробные материалы неоднократно описывались в периодических изданиях по взлому и со временем становились примерами в учебниках криптографии.

Каков масштаб угрозы для Биткоина?

Имея полную Биткоин ноду, можно провести сравнение и группировку всех транзакций сети. Достаточно сравнить переменную «к» во всех транзакциях по каждому адресу и найти дублирующие.

Первый раз мы делали сверку в конце 2016 года, тогда база данных составляла более 210 миллионов адресов, транзакций с общим количеством более 170 миллионов адресов, а подписей 447 миллионов. Сканирование уязвимых адресов в десять потоков заняло неделю.

В итоге было найдено 1327 уязвимых адреса с одинаковыми подписями! Список адресов можно найти в конце статьи.

Это означает, что к этим адресам можно вычислить приватный ключ, а значит получить контроль над деньгами.

Самая крупная утечка произошла летом 2015 года. JavaScript кошелька Blockchain.info несколько часов выдавал одно и тот же значение переменной «к». Что привело к краже порядка 200 Биткоинов!

Если убрать человеческий фактор программных уязвимостей, вероятность совпадения примерно 0,000296868 %. Совсем не много, но очень бы не хотелось стать таким “счастливчиком” и потерять свои деньги.

Как с этим бороться ?

Как мы описывали выше, данная уязвимость работает только при отправке платежей и генерации одинаковой переменной “К”, как минимум на двух транзакциях. Следовательно, если не создавать исходящих транзакций или свести их количество к минимуму, то и угрозы нет ни какой. Такая идея давно реализована в Биткоин протоколе BIP 32 (Hierarchical Deterministic Wallets, HD wallet) Иерархический Детерминированный Кошелек.

Его идея заключается в том, что используется приватный ключ из которого можно получить бесконечную цепочку Биткоин-адресов. Для приема каждой отдельной транзакции можно использовать одноразовый адрес. При этом сумма баланса HD wallet — это сумма всех балансов цепочки адресов. А при исходящей транзакции, с этих адресов собираются монеты, составляя для каждого Биткоин-адреса одну исходящую транзакцию. Сдача будет направлена на новый Биткоин-адрес из цепочки адресов.

Такая схема работы значительно увеличивает безопасность и анонимность кошелька.

Источник