Игорь Бедеров: новые методы позволяют поймать киберпреступника

Эксперт инжинирингового центра SafeNet Игорь Бедеров © Фото предоставлено пресс-службой Платформы НТИ

Ежегодно в России фиксируется рост числа киберпреступлений: в 2020 году их стало почти в два раза больше по сравнению с 2019 годом. Это связано не только с быстро развивающимися технологиями, но и с тем, что «виртуальные» преступники придумывают все более изощренные схемы для своих ловушек.

В марте 2020 года в Следственном комитете РФ был создан специальный отдел для расследования киберпреступлений, а год спустя региональный инжиниринговый центр (РИЦ) SafeNet Национальной технологической инициативы (НТИ) и Санкт-Петербургская академия СК РФ заключили соглашение, в рамках которого эксперты РИЦ SafeNet обучат российских следователей раскрывать преступления с использованием IT-технологий.

О том, как проходит обучение силовиков, какие существуют уловки для расследования киберпреступлений, и какие новейшие программы для отслеживания преступников через соцсети могут появиться в России, рассказал в интервью корреспонденту РИА Новости Дарине Хануне эксперт инжинирингового центра SafeNet Игорь Бедеров.

– Эксперты РИЦ SafeNet в марте 2021 года подписали соглашение с представителями СК РФ, в рамках которого на безвозмездной основе обучат представителей власти расследованию преступлений с использованием IT-технологий. Как проходит обучение сотрудников СК РФ? Чему их обучают?

– В рамках научного сотрудничества с Санкт-Петербургской академией Следственного комитета РФ предполагается создание учебных материалов: лекций, вебинаров, обучающих видеороликов и методических пособий по нескольким темам. Это основы исследования криптовалют, инструментарий и приемы проведения расследований в Telegram, основы исследования интернет-сайтов, идентификация владельцев телефонных номеров по открытым данным и владельцев адресов электронной почты пользователей социальных сетей. Помимо этого, проходит обучение основам изучения фотоматериалов в сети, методикам получения данных о пользователях по геолокации и так далее.

За последние семь лет число преступлений, совершаемых при помощи современных технологий, выросло более чем в 45 раз. И эта статистика имеет тенденции к дальнейшему ухудшению. Постепенно становится ясно, что старыми средствами преступность в интернете победить не удастся. Основная идея нашего сотрудничества со Следственным комитетом в том, чтобы обучить большое число сотрудников правоохранительных органов практическим методам и приемам работы по предупреждению и расследованию преступлений, совершаемых с помощью информационно-телекоммуникационных технологий.

Мы специально отошли от скучных теоретических занятий. На наших лекциях решили давать только «соль» – то есть именно те методы и приемы, которые применяются в деятельности расследователей в частных компаниях и за границей.Например, мы берем аспект изучения криптовалют и разбираем его именно в том ключе, который нужен следователю: как отследить транзакции, какие есть программные продукты для этого, как обойти дополнительные средства анонимизации транзакций, как наладить контакт и получение данных от представителей криптовалютных бирж. Мы рассказываем об альтернативных методах идентификации владельцев криптовалютных кошельков и перспективах развития криминалистической науки в этой области. Затем мы берем анонимный мессенджер Telegram и рассказываем о существующих четырех основных методах идентификации пользователей в нем: по телефону, по цифровому отпечатку, публичным пользовательским данным и геолокации. Даем ссылки на доступное программное обеспечение и рассказываем о различных лайфхаках. Это первые две лекции, которые мы уже даем на курсах повышения квалификации для сотрудников СК. По обеим готовы методические пособия – очень яркие и наглядные.

Наша основная идея в том, чтобы обучить широкие массы правоохранителей практическим методам и приемам работы по предупреждению и расследованию преступлений, совершаемых при помощи информационно-телекоммуникационных технологий. Кроме этого, мы хотели бы, чтобы государство направило работу институтов государственного развития на работу с технологиями и стартапами, которые можно использовать в правоохранительной деятельности. Создало реальные условия для сотрудничества последних с правоохранительными органами.

– Как проходит обучение выявлению потенциально запрещенного контента? Какой вид противоправного контента наиболее часто встречается в сети?

– К «популярному» противоправному контенту можно отнести материалы порнографического характера, в том числе с участием несовершеннолетних, базы данных, содержащие персональную информацию граждан, коммерческую тайну, рекламу запрещенных товаров и услуг (в 90% это касается незаконного распространения наркотиков) и иные материалы (террористического и экстремистского характера, суицидальные сообщества и так далее).

Чтобы найти такой контент, необходимо обладать знанием того, как устроена работа популярных поисковиков, какие специальные формы запросов в них существуют, и как ими пользоваться. Это позволяет сотрудникам правоохранительных органов и волонтерам в ручном режиме мониторить сетевое пространство и выявлять запрещенный контент. Ручной труд непродуктивен, поэтому мы обязательно рассказываем о тех программных продуктах, которые сегодня способны выявлять опасные материалы в сети и пересылать их на блокировку. Кроме этого, мы говорим и о способности современных решений не только реагировать на появление запрещенного контента постфактум, но и предупреждать риски, связанные с отклоняющимся поведением отдельных граждан, массовыми акциями протеста.

Сегодня мы создаем внутри страны решения для структур безопасности, которые потенциально превосходят западные аналоги и являются уникальными. Именно поэтому наш опыт, как разработчиков, крайне важен для сотрудников правоохранительных органов, поскольку позволяет понять существенную разницу между тем, что есть сейчас, и тем, к чему следует стремиться.

– После трагедии в Казани планируется ли усилить контроль за размещаемой пользователями информацией о планируемых противоправных действиях и как?

– Да, планируется. Мы уже проговаривали эту необходимость с общественными организациями. Проблема в том, что сегодня нет средств для полноценного мониторинга сети. Общественные организации, как правило, не имеют средств на закупку дорогого программного обеспечения. Не хватает кадров и поддержки со стороны государства и институтов гражданского общества.

У правоохранительных органов ситуация обстоит примерно так же. Их функция по предупреждению преступлений работает слабо, а количество сотрудников не позволяет им справляться с «переезжающей в сеть» преступностью. Многие ОВД намерены закупать ПО для мониторинга сети. Бюджеты ОВД на инновации и сервисы в среднем составляют 200 000 рублей в месяц. Помимо этого, как это было в Петербурге год назад, всех учителей могут обязать контролировать аккаунты своих учеников в соцсетях и выявлять у них отклоняющееся поведение или иные деструктивные тенденции. О появлении последних учителя должны уведомлять ОВД. Кроме этого, есть общественники, которые уже делают эту работу. Например, Леонид Армер и его Молодежная служба безопасности при помощи наших сервисов выявляют потенциально опасное поведение в сети. К примеру, на днях они сумели предотвратить два суицида подростков.

– Что происходит с выявленной потенциально опасной информацией? Как дальше с ней работают правоохранители?

– Большая часть противоправного контента идет на блокировку. Это означает, что российские провайдеры услуг интернета обязаны будут запретить клиентам переход на веб-страницы, содержащие запрещенные материалы. Правда, чаще всего подобную блокировку пользователи обходят при помощи средств анонимизации своего сетевого трафика (VPN и VPS-сервисы). В отдельных случаях правоохранительные органы могут начать предварительную проверку или расследование по факту публикации тех или иных материалов.

На сегодняшний день вероятность запуска расследования зависит лишь от возможности, то есть наличия у правоохранителей возможности по идентификации распространителей запрещенного контента. Преступники не сидят на месте и каждый день совершенствуют свои навыки и технологии, тогда как используемое властями ПО не обновляется или не получает достаточного внимания. За 2020 год эффективность расследования кибермошенничеств и виртуального терроризма в России, например, не превысила 9%.

– Как происходит идентификация пользователей в сети? Как она позволяет сократить количество преступлений, совершенных через соцсети и связанные с криптовалютами? В целом, много ли таких преступлений выявляется ежегодно?

– Смотрите, несмотря на существующие проблемы, выявить факт преступления или подготовки преступления несложно. Есть методики и есть программное обеспечение. Их просто нужно совершенствовать и внедрять в оперативно-следственную деятельность.

Проблема возникает, когда из абстрактного пользователя мессенджера или социальной сети, связанного с противоправной деятельностью, нужно получить конкретное физическое лицо. Особенно, если мессенджер (социальная сеть, блог, форум, сайт) зарегистрирован за границей и не горит желанием отвечать на запросы из далекой России. Именно в этом состоит основная проблема низкой раскрываемости интернет-преступлений.

Важно понимать, что расследование «преступлений будущего» попросту немыслимо без сбора и анализа больших данных. В рамках научного сотрудничества с Академией СК мы предложили работающий прототип системы идентификации пользователя сети по его электронно-цифровому следу (digital fingerprint). Мы предположили, что, собрав в единый массив данные провайдеров услуг связи, а также данные логов пользователей популярных сайтов в рунете, можно успешно идентифицировать конкретное устройство пользователя – его телефон, планшет, компьютер. Причем внутри страны мы сможем идентифицировать даже тех пользователей, которые используют средства анонимизации.

– Как выявляется причастность закрытых аккаунтов к экстремистской и террористической деятельности?

– Правоохранительные органы традиционно идут по пути написания запросов в IT-компании на получение пользовательских данных. Однако эта методика показывает все меньшую и меньшую эффективность – это заметно по росту числа запросов и увеличению количества преступлений, совершаемых при помощи технологий. Помимо этого есть осведомители и люди, которые искренне хотят помочь правоохранителям и присылают много сообщений в компании и в правоохранительные органы. Так было, например, с чатами виртуальных минеров в социальных сетях. В Выборге год назад неизвестные «заминировали» торговый центр «Атриум» от имени 15-летней девочки. На электронную почту УФСБ РФ пришло письмо, подписанное именем школьницы, в котором говорилось, что в определенные день и время произойдет минирование в этом ТЦ. Злоумышленники взломали соцсети и электронную почту подростка и направили от ее имени это сообщение. Позднее подобные письма стали рассылаться и в другие организации, например, на адреса электронных почт судов Адмиралтейского, Петроградского, Калининского, Петродворцового, Василеостровского, Курортного и Красногвардейского районов Петербурга.

– Много ли таких аккаунтов в сети? Растет ли или сокращается их число ежегодно?

– Статистики по росту таких сообществ или профилей злоумышленников не может быть в принципе. Однако если учесть необходимость злоумышленников постоянно расширять число своих аккаунтов для общения, распространения вредоносного ПО, вымогательства и иной противоправной деятельности, то получается, что они могут увеличивать число своих социальных и иных аккаунтов ежегодно в 2-3 раза.

– Как обнаруживаются посты, скрытые под замок? Какие программы и методы для вскрытия таких учетных записей и постов применяются?

– Пока для раскрытия таких постов и записей власти вынуждены направлять запросы в IT-компании и ждать ответа от них. Других методов пока не существует.

– Как правоохранители могут следить за сомнительными личностями и связанными с политикой в сети?

– Большинство пользователей имеют смартфоны с приложениями: это соцсети, почта и так далее. Но мало кто смотрит на то, какие разрешения и доступы в телефон получают такие приложения. Обычно это доступ к телефонной книжке, звонкам, фотографиям и видео, геолокации. Соответственно, все эти данные попадают из мобильного приложения к администрации сервиса, а от нее по запросу – в правоохранительные органы. В 2017 году американцы показали иной способ наблюдения – ADINT. Это системы отслеживания перемещений пользователей и получения их рекламного профиля из крупнейших рекламных площадок (поисковиков и социальных сетей). Российские правоохранители пока такие ПО не используют.

В рамках курса SafeNet предлагает силовикам разработать единое автоматизированное рабочее место (АРМ) специалиста по расследованию преступлений в интернете. Оно позволит автоматизировать и стандартизировать сбор и анализ информации по геолокации, имени, никнейму, телефону, почтовому адресу, IP-адресу, домену и другим идентификаторам пользователя в сети. Сотрудник правоохранительных органов мог бы загрузить в систему те данные о злоумышленнике, которые стали ему известны, а дальше АРМ будет самостоятельно устанавливать личность, отслеживать ее, находить дополнительные контакты. Это лишь одна из многих разработок и идей. В июле Платформа НТИ, АСИ, правительство Новгородской области проведут проектно-образовательный интенсив «Архипелаг 2121», где индивидуальные разработчики и стартапы представят свои рабочие проекты и решения, в том числе в области кибербезопасности. Форум предполагает не просто демонстрацию нового ПО – по итогам интенсива разработчики смогут объединиться в команду и создать свою компанию. С одной или несколькими такими компаниями в будущем могут сотрудничать представители власти, и вместе они смогут более эффективно бороться с киберпреступниками.

Источник

Криптовалютные исследования. Любопытные факты

С момента своего появления в 2009 году криптовалюты привлекли интерес множества исследователей. Попытки понять, что такое цифровая валюта на блокчейне и как она работает, предпринимались в ведущих мировых университетах и исследовательских центрах. Так, в 2017 году несколько научных работ, посвящённых криптовалютам, вышло в Кембриджском университете.

Тема перспектив криптовалют едва ли не актуальнее, чем детальное рассмотрение этого явления. Сотни экспертов по всему миру пытаются предсказать, куда пойдёт курс цифровых денег, не особо углубляясь в фундаментальный анализ причин их успеха. Есть и другие исследования — их авторы не претендовали на глубокое рассмотрение феномена криптовалют, а концентрировались на частных вопросах.

Все работы одинаково интересны: каждая из них принесла пользу сообществу. Сегодня мы расскажем о самых интересных и значимых исследованиях в сфере криптовалют.

№ 1. Глобальный сравнительный анализ CCAF

На статус самой детальной работы о цифровых деньгах претендует исследование, проведённое в Центре Кембриджского университета по альтернативным финансам (CCAF). Подразделение Кембриджа, созданное после взлёта популярности криптовалют и детально занимающееся их изучением, подготовило интересный статистический отчёт.

В основу работы CCAF лёг метод опроса: в течение четырёх месяцев в конце 2016 и начале 2016 года работниками Кембриджа было опрошено более 150 экспертов. Участникам предлагалось ответить на вопросы о майнинге криптовалют, платежах с использованием цифровых денег, кошельках и работе бирж. Результаты анкетирования обрабатывались командой CCAF, которой руководил старший научный сотрудник Гаррик Хайлмен.

В своей работе сотрудники CCAF пришли к однозначному выводу: роль цифровых денег в жизни мирового сообщества куда больше, чем считают как руководители стран, так и простые жители. Криптовалютами ежедневно пользуется 5,8 млн человек, из них 30-35% применяют цифровые деньги для оплаты товаров и услуг. Как прогнозируют члены исследовательской команды CCAF, в ближайшие 3-5 лет роль криптовалют как финансового и инвестиционного инструмента будет снижаться, уступая место более привычной для денег функции — меры стоимости.

Сотрудники CCAF опрашивали не только частных лиц: в исследовании принимали участие компании и стартапы. Более 30% из организаций криптовалютной сферы работает не в одной, а в двух или более секторах рынка. Например, гиганты биржевого рынка Bitfinex, Bittrex, Poloniex и Kraken также являются обменниками токенов, предлагая пользователям продать одни монеты и приобрести на них другие.

Численность работников, работающих в криптоиндустрии, не так велика: официально в стартапах занято менее 2 тысяч человек по всему миру. В CCAF отмечают, что не все компании из числа приглашённых отправили заполненные анкеты. Поэтому реальная цифра сотрудников криптокомпаний находится на отметке 20-30 тысяч человек.

Более 17% бюджета стартапов криптовалютной сферы уходит на безопасность. Каждый шестой сотрудник компании связан с работой служб, обеспечивающих защищённость пользователей и ноу-хау организации от взломов и других хакерских атак.

В 114-страничном отчёте CCAF отмечается, что Кембриджскому университету впервые удалось собрать в исследовании все отрасли криптовалютного рынка. Любопытные факты сотрудникам CCAF удалось обнаружить в каждом охваченном секторе.

Биржи:

- более 50% сотрудников криптовалютной индустрии работают в биржевых компаниях;

- только треть крупных биржевых организаций имеют разрешение на деятельность от надзорных органов стран, где они зарегистрированы;

- у небольших бирж эта цифра выше — наличием лицензий могут похвастаться 52% компаний;

- секретные ключи от кошельков клиентов хранят 73% бирж;

- защита средств пользователей от кражи обеспечивается “холодным” хранением денег (92%) и мультиподписями (86%).

Кошельки:

- количество зарегистрированных криптовалютных кошельков по состоянию на январь 2017 года — 11,5 млн;

- каждый активный пользователь в среднем имеет 2 кошелька;

- только в 4% Wallet-приложений нельзя хранить биткоины;

- 4 из 5 созданных кошельков созданы компаниями, зарегистрированными в Северной Америке и Европе;

- лицензией обладает лишь каждое четвёртое приложение;

- в 52% кошельков можно обменивать криптовалюты друг на друга, а также на фиат.

Платежи:

- 79% компаний, осуществляющих платежи в криптовалютах, имеют устойчивые связи с банками;

- 2 из 3 транзакций с использованием цифровых денег — покупка токенов за фиат, на обратные операции приходится лишь 27% переводов;

- 52% компаний-респондентов ответили утвердительно на вопрос, работают ли они с компаниями по продаже и покупке товаров;

- государственная лицензия на право проведения транзакций есть у 54% платёжных сервисов;

- процедура KYC внедрена у 86% опрошенных компаний.

Майнинг:

- из общего числа майнеров 38% имеют статус организаций (пулов для майнинга), остальные 62% — частные пользователи;

- всего в мире существует 11 крупных объединений майнеров (более 1000 участников);

- 7 из 10 майнеров считают, что оказывают значительное влияние на протокол выбранной ими криптовалюты;

- 58% майнинг-пулов, принявших участие в исследовании, находятся в Китае (показатель США — лишь 26%);

- на английский язык переведены сайты 100% объединений для майнинга;

- к странам, наиболее привлекательным для добычи криптовалюты, авторы исследования отнесли европейские государства, а также Россию и Канаду — в этих регионах есть дешёвое электричество, быстрое соединение с Интернетом и низкотемпературные зоны.

В СМИ доклад CCAF получил название “инаугурационного исследования”. Аналитики по достоинству оценили усилия команды Центра Кембриджского университета по альтернативным финансам. Отмечается, что комплексный отчёт CCAF о всех криптовалютных отраслях пролил свет на состояние дел в сфере цифровых денег и дал множество информации для размышления аналитикам, бизнесменам и инвесторам.

№ 2. Исследование High-Tech Bridge

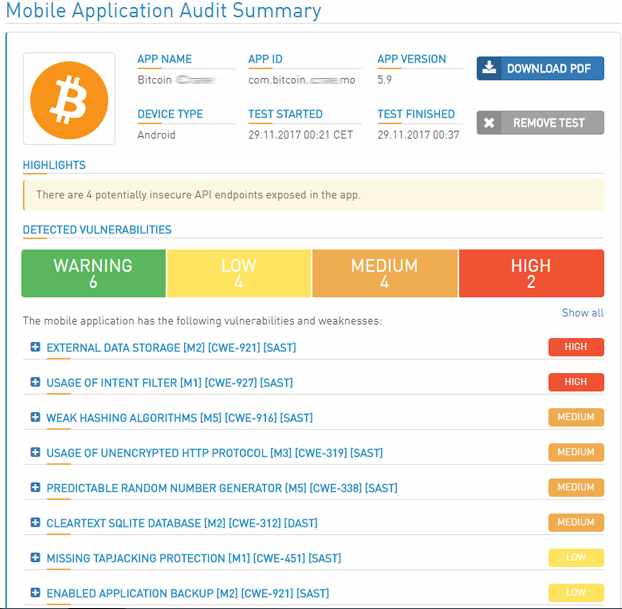

Интересную работу, посвящённую безопасности криптовалютных программ, в ноябре 2017 года провела компания High-Tech Bridge. Компания, базирующаяся в Сан-Франциско, взяла для исследования 30 первых приложений из магазина Google Play. У каждой программы на момент анализа количество скачиваний превышало 100 тысяч.

Эксперты High-Tech Bridge разделили все опасности для пользователей на четыре категории: Warning (предупреждение), Low (низкая степень), Medium (средняя степень), High (высокая степень).

Типичные проблемы, с которыми сталкиваются пользователи приложений, приведены на скриншоте ниже:

Так выглядит результат тестирования High-Tech Bridge для одного из приложений Google Play (название программы из соображений конфиденциальности не раскрывается). Выявлено две критические проблемы — хранение данных во внешних источниках и применение интент-фильтров. Устаревшие алгоритмы хэширования, использование HTTP (а не HTTPS) протокола, предсказуемая работа алгоритма-генератора случайных чисел — значительные уязвимости приложения. К числу проблем, последствия от которых не столь тяжкие, отнесены отсутствие защиты от краж и резервное копирование приложений.

Исследовав 30 программ из Google Play, сотрудники High-Tech Bridge пришли к неутешительным выводам.

- У 93% протестированных приложений есть 3 и более критических уязвимости.

- У 90% программ, принявших участие в исследовании High-Tech Bridge, есть как минимум 2 проблемы с индексом High.

- К атакам типа MITM неустойчивы 87% приложений.

- 2 из 3 образцов софта содержат API, а также закодированные конфиденциальные сведения.

- Функциональность 57% приложений не позволяет судить о том, что их разработчики обеспечивают полную защищённость личных данных пользователей.

- 4 из 5 приложений использовали HTTP, чтобы пересылать конфиденциальные данные.

- Бэкэнды 70% протестированных программ не имеют защиты.

- TLS 1.0 и SSL v.3, попавшие под запрет PCI DSS, по-прежнему применяются в 77% программ.

- Уязвимость POODLE обнаружена в 44% программ, участвовавших в исследовании.

- С помощью обратного проектирования могут быть атакованы все 30 популярных приложений из Google Play.

Также исследовательская команда High-Tech Bridge составила ТОП-3 уязвимостей для криптовалютных программ. Результаты тестов неутешительны: найти эти проблемы в 30 самых скачиваемых образцах софта для криптовалют можно найти с вероятностью 80-90%.

- Применение неправильной платформы.

- Ошибки в криптографии, недостаточность криптографической защиты.

- Хранение данных без обеспечения безопасности.

В конце отчёта исследователи High-Tech делают вывод, согласно которому использование криптовалютных приложений в их нынешнем состоянии несёт для пользователей серьёзные риски. Разработчикам софта нужно серьёзно поработать над защитой конфиденциальных данных и устойчивостью к атакам, чтобы гарантировать участникам главное — стабильную работу программ и невозможность перехвата личных данных злоумышленниками.

№ 3. Исследование AdGuard

Создатели приложения AdGuard, обеспечивающего безопасность пользователям смартфонов и иной техники, проверила 100 тысяч сайтов Интернета. Целью команды AdGuard было обнаружение скриптов, автоматически запускающих майнинг на компьютере пользователя при открытии им веб-ресурса.

Для исследования были выбраны первые 100000 Интернет-сайтов по рейтингу Alexa Rank. Поскольку чаще всего майнинг без уведомления об этом пользователя запускается кодами JSECoin и Coinhive, то именно их и искали исследователи AdGuard в своей работе.

Как показала проверка, 220 сайтов из 100 тысяч проверенных ресурсов имеют в своём HTML-коде скрипты Coinhive и JSECoin. Благодаря их использованию каждый веб-ресурс, который обманывает своих пользователей, за 3 недели исследования заработал более $43 тысяч.

Поскольку речь идёт о самых популярных сайтах мира с миллионной аудиторией, эксперты AdGuard оценили количество устройств, на которых ведётся майнинг без ведома их хозяев, в 500 миллионов единиц. Чаще всего добыча криптовалюты ведётся на компьютерах, расположенных в России, Бразилии, Китае, Иране и Индии.

По мнению Андрея Мешкова, руководителя исследовательской команды AdGuard, риск быть вовлечённым в майнинг поневоле особенно велик при постоянных посещениях торрент-трекеров, сайтов с видеороликами и пиратскими показами ТВ-каналов. Успешной добыче с таких сайтов способствуют долгое пребывание пользователя на сайте (при просмотре фильма оно доходит до 2-3 часов) и стабильная аудитория.

№ 4. Интересные факты о Bitcoin

В завершение статьи — интересная информация о первой в мире криптовалюте, Bitcoin. Эти факты были обнаружены в разное время разными исследователями. Но менее актуальными они не становятся.

- Майнеры Bitcoin тратят больше электроэнергии, чем Болгария. Только добыча биткоинов в 2017 году потребовала более 36 ТВт*ч. Если прибавлять в эту статистику мощности майнеров, занятых в добыче криптовалют (а всего их более 1000), то цифра точно перевалит за 40 ТВт*ч. Для сравнения, годовое потребление электричества в Дании не превышает 34 ТВт*ч.

- Братья Уинклвосс, в ноябре 2017 года ставшие первыми Bitcoin-миллиардерами, хранят ключи от своих кошельков только на бумаге. Но примечательно не это, а сам подход Уинклвоссов. Чтобы избавиться от рисков кражи ценных токенов, Тайлер и Кэмерон разделили своё состояние на десятки кошельков и поместили коды от них в депозитарные ячейки по всему США. По статистике, в банках каждого штата Америки есть 2-3 ячейки, забронированные Уинклвоссами для хранения ключей доступа к биткоинам.

- Фирма Chainalysis провела собственное исследование и пришла к шокирующим результатам: из 21 млн BTC потерянными сегодня считается 3-4 млн монет! таким образом, каждый пятый токен Bitcoin находится вне контроля какого-либо участника системы. Рынок, не обсуждая правильность выводов экспертов Chainalysis, отреагировал на их публикации разнонаправленно. Специалисты, негативно настроенные по отношению к Bitcoin, увидели в новости ещё одну предпосылку к краху из-за недостаточности токенов для оборота. Наоборот, аналитики, в перспективе отдающие криптовалютам ведущую роль в мировой экономике, заявили: снижение доступных токенов до 17-18 млн штук гарантирует стабильный обменный курс монет и защитит права их обладателей.

Заключение

Основываясь на результатах исследований криптовалют, можно прогнозировать судьбу той или иной цифровой валюты. В подготовке большинства отчётов участвуют экономические, финансовые и криптовалютные эксперты. Их краткосрочные предсказания в большинстве случаев сбывается, что не даёт повода не доверять им в выборе инструментов для анализа и следующих за ним выводов.

Однако, знакомясь с результатами, нужно не забывать — выводы исследователей во многом зависят от того, кто заказал работу и оплатил её. Часто на основе одних и тех же фактов разные аналитики делают полярные выводы. Чтобы понять, стоит ли ориентироваться на взгляды исследователей, нужно понять, кто стал бенефициаром, как проводилась подготовка, какие цели ставились, какие факты были выявлены и как они интерпретировались.

Без этой сложной и тяжёлой работы изучение криптовалютных исследований превратится в занятное чтиво. Оно полезно, если нужно интересно потратить время и узнать что-то новое. Но инвесторы в цифровые деньги и те, кто использует токены, чтобы расплачиваться на товары и услуги, такого права не имеют. Они могут доверять только известным, надёжным и неангажированным исследователям. Работы других людей реальной ценности, к сожалению, не имеют. Их назначение — разжигать полемики в СМИ и стимулировать вкладывать деньги в слабые проекты.

Источник