- Какие меры безопасности нужно принимать при майнинге на своем оборудовании?

- Сетевая безопасность

- Полная конфиденциальность

- Скрыть свое энергопотребление — это другая проблема

- Как обнаружить и удалить скрытый майнер

- Вирус-майнер

- В чём опасность скрытого майнинга?

- Браузер или компьютер

- Как проверить компьютер на скрытый майнинг и не повредить операционную систему

- Как обнаружить вирус

- Как обезопасить себя от установки скрытых майнеров

- Заключение

- Анонимность в сети: кто и как следит за движением криптовалют

- Преступная репутация

- Анонимность несет угрозу

- Слежка за перемещениями

- Аналитика в реальном времени

- Частное плюс государственное

Какие меры безопасности нужно принимать при майнинге на своем оборудовании?

В первые дни майнинг биткоина был действительно открытым и доступным. Любой мог просто загрузить бесплатное программное обеспечение на свой компьютер и начать зарабатывать.

Однако такой низкий барьер для входа продержался недолго. К концу 2010 года майнинг с использованием CPU утратил конкурентоспособность из-за появления GPU .

В 2013-2014 годах на рынок вышли ASIC-устройства, они быстро произвели революцию в отрасли. Потребность в специализированном оборудовании для майнинга резко подняла входной барьер, и он остается высоким по сей день. Однако не все было потеряно.

По крайней мере, если вы были способны заполучить несколько ASIC с SHA-256 и доступную электроэнергию, ничто не мешало вам майнить. К сожалению, сейчас даже это право может остаться не у всех.

По мере того, как правительства и регулирующие органы изучают Bitcoin (BTC), их попытки регулировать или даже напрямую контролировать майнинг кажутся неизбежными.

Что можно сделать, чтобы майнинг оставался максимально доступным?

Сетевая безопасность

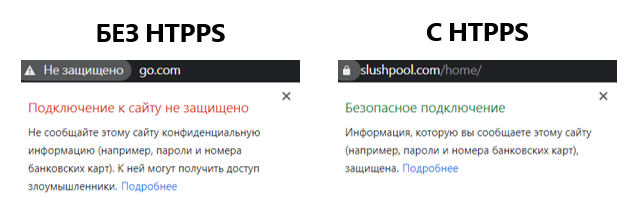

Хотели бы вы, чтобы ваш интернет-провайдер знал обо всем, что вы делаете в сети? Скорее всего, нет. Один из способов, с помощью которого интернет-пользователи частично восстановили конфиденциальность в последние годы, — это переход с протокола HTTP на HTTPS. Последний уже является стандартом для всех веб-сайтов.

«S» в HTTPS означает «Secure» — сокращение от Secure Socket Layer (SSL) — слой защищенных сокетов. По сути, это означает, что ваш интернет-провайдер знает, какие веб-сайты вы посещаете, но не знает, что вы на них делаете.

На веб-сайтах без сертификата SSL ваш интернет-провайдер может отслеживать всю вашу активность, включая имена пользователей, пароли и даже платежные реквизиты. Очевидно, что HTTPS является более приемлемым протоколом для пользователей.

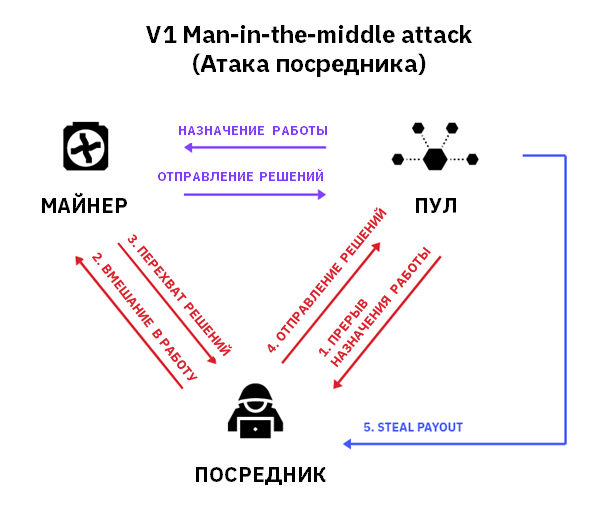

Большинство биткоин-майнеров по-прежнему используют HTTP-эквивалент майнинга — Stratum V1. Майнеры и пулы для майнинга постоянно обмениваются данными в формате JSON (человекочитаемый формат), и, если не приняты дополнительные меры предосторожности, интернет-провайдер может видеть все детали этой передачи данных.

Другими словами, интернет-провайдеры на основе доступных им данных могут легко увидеть, что кто-то добывает биткоин. Хуже того, злонамеренный сотрудник интернет-провайдера может украсть хешрейт (и, следовательно, биткоины) без вашего ведома. Даже ваш сосед может провести атаку с перехватом хешрейта, если интернет-провайдер не изолирует клиентов друг от друга должным образом.

Чтобы предотвратить это, майнеры могут использовать отраслевой эквивалент HTTPS: Stratum V2. В то время как передача данных V1 является незашифрованной и читаемой для человека, Stratum V2 использует аутентифицированное шифрование с присоединенными данными (AEAD), чтобы обеспечить конфиденциальность передачи данных между майнерами и пулами.

Переход с JSON на двоичный код в Stratum V2 значительно уменьшает размер передаваемых данных, так что зашифрованные сообщения в V2 примерно на 50% легче, чем незашифрованные сообщения в V1. Загрузка данных майнером не увеличится после перехода на V2.

Ваш интернет-провайдер не должен знать, что вы добываете биткоины. Использование Stratum V2 помогает этого избежать. Но это только часть решения.

Полная конфиденциальность

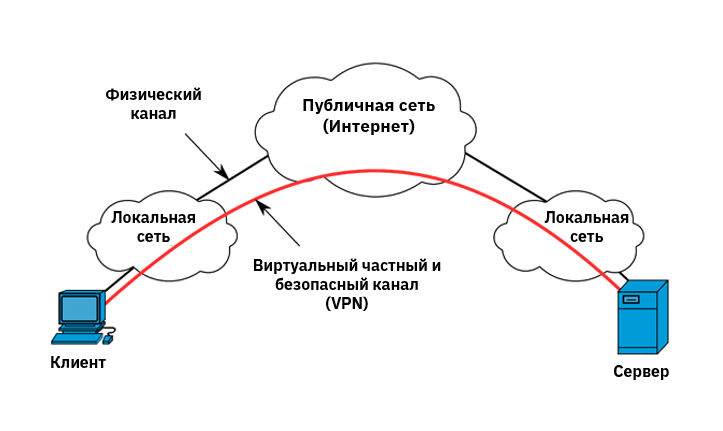

Ваш интернет-провайдер все равно может видеть, какие веб-сайты вы посещаете. О человеке можно многое узнать даже по списку URL-адресов.

Для обычного просмотра веб-страниц может пригодиться VPN. VPN маскирует общедоступный IP-адрес, чтобы интернет-провайдер не знал, что вы делаете в интернете, и не отслеживал ваши действия. Биткоин-майнеры также могут использовать VPN-сервисы, но это приводит к задержке сети, которая оказаться довольно дорогостоящей в бизнесе, где каждая миллисекунда на счету.

Биткоин-майнеры могут добиться такого же улучшения конфиденциальности с помощью DNS-прокси без значительного увеличения задержки сети.

Этот dnsscrypt-proxy предоставляет локальную службу, которая может использоваться непосредственно на локальном преобразователе или в качестве сервера пересылки DNS, шифруя и аутентифицируя запросы с использованием протокола DNSCrypt и передавая их вышестоящему серверу. Протокол DNSCrypt использует высокоскоростную криптографию на основе эллиптических кривых с высоким уровнем защиты, которая похожа на DNSCurve, но направлена на обеспечение безопасности связи между клиентом и его преобразователем первого уровня.

Информация, которая обычно открыта также зашифровывается через прокси-сервер DNS, а это означает, что интернет-провайдер не может определить, какие сайты вы посещаете.

Майнеры могут использовать любой DNS-прокси, который поддерживает зашифрованные протоколы DNS, такие как DNSCrypt v2 и DNS-over-HTTPS, для достижения гораздо большей конфиденциальности. В сочетании со Stratum V2 это эквивалент просмотра веб-страниц с помощью VPN и посещения только доменов HTTPS.

Скрыть свое энергопотребление — это другая проблема

Если вы используете только одно или несколько ASIC-устройств, описанные меры помогут вам сделать майнинг конфиденциальным и безопасным. Крупномасштабный же майнинг оставляет термодинамический след, который трудно скрыть.

Лучшее, что можно сделать с помощью программного обеспечения, это убедиться, что никто, включая интернет-провайдера, не может подслушать ваш майнинг или украсть хешрейт.

Дата публикации 11.11.2020

Подписывайтесь на новости криптовалютного рынка в Яндекс Мессенджер.

Поделитесь этим материалом в социальных сетях и оставьте свое мнение в комментариях ниже.

Источник

Как обнаружить и удалить скрытый майнер

Криптосистемы стали особенно популярны последние несколько лет. А чем больше пользователей интересуются чем-то, тем больше вариантов для мошенничества.

Есть схема «черного заработка», которая называется «скрытый майнинг». Его стали использовать в 2011 году, но тогда это были отдельные случаи, теперь же это серьезная проблема.

Чтобы обезопасить свою технику, надо понимать, что такое скрытый майнинг, уметь находить такую программу, удалять и предотвращать попытки их появления.

Вирус-майнер

Криптовалюты стали известны и популярны по двум причинам:

- транзакции с участием криптовалют анонимны;

- их курс нестабилен, что даёт хороший повод для трейдинга.

Добыча криптовалюты подразумевает много сложных расчётов. Для этих расчетов используются вычислительные мощности компьютеров. Майнеры тратят большие деньги на покупку техники, которая выполняет нужные расчёты.

Создатели вирусов-майнеров решили не тратиться на оборудование и использовать вычислительные мощности чужих компьютеров в целях личного обогащения. Так, вирус-майнер — это вредоносная программа, которая использует ресурсы зараженного компьютера для добычи (майнинга) криптовалюты.

В чём опасность скрытого майнинга?

Заражение может проходить несколькими способами:

- через открытие спам-сообщений, полученных по email;

- через установку вредоносных файлов;

- посредством открытия различных архивов;

- после перехода на зараженные майнерами сайты.

В чём опасность скрытого майнинга?

- Уменьшается срок эксплуатации компьютерного оборудования, которое заражено. Идет лишняя нагрузка на процессор, видеокарту, увеличиваются обороты системы охлаждения. Оборудование быстро изнашивается. То же самое касается и жестких дисков.

- Ограничивается производительности зараженной системы. Вы не сможете работать с приложениями, потому что ресурсы потребляются майнером;

- Скрытые майнеры могут получать доступ к вашей личной информации и красть ее.

Браузер или компьютер

Есть два основных способа «вредного майнинга»:

- Программа-майнер скрыто устанавливается на компьютер и начинает постоянно использовать его мощности — процессор и видеокарту.

- Майнинг происходит через зараженный сайт («браузерный майнинг»).

Первый способ для мошенников удобнее, хотя он более сложный (требуется способ заразить компьютер). Второй гораздо проще, нужную мощность злоумышленники «добирают» за счет большего числа пользователей, посещающих сайт.

Как проверить компьютер на скрытый майнинг и не повредить операционную систему

Для проверки компьютера на наличие скрытого майнинга можно запустить диспетчер задач Windows (нажав комбинацию Ctrl+Alt+Del и активировав диспетчер задач) или другую программу, которая позволяет мониторить загруженность центрального процессора, графического процессора, памяти, дискового пространства, сетевую активность и какие процессы выполняются в системе.

Обратите внимание на процессы, потребляющие слишком много ресурсов. Надо проверить, в какой папке они находятся, как запускаются, с какими сетевыми адресами проводят соединение. Для этого удобно использовать утилиту Process Monitor, которую можно скачать с сайта Microsoft.

Проверьте список программ, находящихся в автозагрузке компьютера и внимательно просмотрите, какие программы автоматически загружаются на компьютере при его включении. Для этого есть программа Autoruns, которую тоже можно скачать с сайта Microsoft.

Проверьте в брандмауэре компьютера разрешения на сетевую активность определенным программам. Если у какой-то программы непонятное название, и у нее есть полный доступ на выход в сеть, поищите информацию о ней в интернете. При необходимости удалите ее или запретите ей выход в интернет. Если используется штатный брандмауэр от Windows, то просмотрите и откорректируйте разрешения программ на выход в сеть через его меню дополнительных параметров. Это также позволит узнать, кто майнит с компьютера.

Как обнаружить вирус

Самым первым незаконную программу должен обнаружить антивирус. Но, при использовании хакером продвинутых программ, которые автоматически осуществляют обучение и добавляют майнер в список доверенных, это может не сработать.

Проверка компьютера на майнинг-вирус может быть более достоверной, если произвести загрузку операционной системы с другого, чистого носителя, и запустить в заведомо чистой среде хороший антивирус с обновленными базами данных. Эту процедуру желательно производить с некоторой периодичностью, даже если уверены в отсутствии программ майнеров, для поиска троянов и шпионских модулей на компьютере.

Скрытые программы, использующие компьютер для майнинга, можно определить по ряду признаков. Они не обязательно свидетельствуют о наличии скрытого майнера, но по совокупности признаков помогут лучше понять, все ли в порядке с компьютером:

- Повышенная нагрузка на компьютер при майнинге сильно замедляет его работу, он виснет;

- Компьютерное оборудование потребляет больше электроэнергии, сильно греется, а его система охлаждения постоянно работает в максимальном режиме;

- Пропадает большая часть пространства на носителях, от нескольких гигабайт и выше, а индикатор доступа к жесткому диску показывает его постоянную активность;

- Компьютер постоянно производит обмен данными с интернетом, даже если им никто не пользуется. Самостоятельный слив компьютером трафика.

- Во время загрузки компьютера кратковременно появляются и исчезают окна непонятных программ.

Как обезопасить себя от установки скрытых майнеров

Полностью исключить проникновение вирусов на компьютер нельзя, особенно если пользователь регулярно скачивает непроверенный контент и заходит на сомнительные сайты.

Чтобы сократить риск проникновения вирусов, внимательно смотрите, какие вы скачиваете и устанавливаете файлы на свой компьютер. Если браузер предупреждает, что сайт может содержать угрозы, то не стоит на него заходить.

Если система неожиданно начала медленнее работать, проверьте через «Диспетчер задач», почему это происходит. Сомнительные программы надежнее будет удалить.

Постоянно обновляйте антивирус. Злоумышленники совершенствуют свои вредоносные программы.

Заключение

Майнинг криптовалюты привлекает мошенников, которые хотят монетизировать доступ к вычислительным ресурсам. Это останется угрозой для организаций и частных лиц, потому что влияет не только на износ системы, но и на безопасность данных.

Скрытый майнер может показаться не таким серьезным, как вымогатели, но его нельзя игнорировать. Защита устройства и осознанное использование компьютера и интернета сохранят вашу кибербезопасность.

Источник

Анонимность в сети: кто и как следит за движением криптовалют

Преступная репутация

Цифровые валюты привлекают пользователей своей анонимностью. Здесь все еще можно совершать платежи, не раскрывая полных данных об участниках транзакции. Этим пользуются в том числе и правонарушители.

Самым доходным видом преступлений в сегменте криптовалют считается скам. Это мошенничество, при котором пользователя вводят в заблуждение, чтобы на нем заработать. По информации Chainalysis, только за прошлый год скамеры получили таким образом $4,3 млрд.

Чуть меньше ущерба приносят кражи со счетов. За последние три года хакеры похитили в криптовалюте около $10 млрд, посчитали в KPMG. От таких краж не застрахованы даже опытные и крупные игроки. Например, биржа Bitfinex до сих пор не может найти взломщиков, которые украли у площадки 120 тыс. BTC еще в 2016 году.

Вдобавок ко всему криптовалюты используются для финансирования террористических группировок и перевода средств в даркнет. Летом 2020-го спецслужбы США остановили сразу несколько кампаний по финансированию терроризма, изъяв $1 млн в криптовалюте. А в даркнет с помощью биткоинов только за первый квартал было отправлено $411 млн, причем объемы продолжают расти.

Эксперты связывают это не только с увеличением курса биткоина и его популярности в скрытой сети, но и с отсутствием четких процедур верификации клиентов на криптовалютных площадках.

«Многие блокчейны действительно прозрачны. Пользователям известны идентификаторы транзакций, адреса получателей и объем переведенных средств. Но более детальная информация о самих контрагентах или о риске недоступна. Неизвестно, использовались ли средства, к примеру, для финансирования терроризма, покупки наркотиков или обхода санкций», — объясняет Игнат Туганов, генеральный директор комплаенс-платформы Clain.

По его словам, государство в лице регуляторов или правоохранителей тоже не видит участников переводов и не понимает, кого привлекать к ответственности в случае правонарушений. Поэтому считает все цифровые площадки по умолчанию подозрительными, в том числе и вполне добросовестные.

Анонимность несет угрозу

Основной способ защититься от мошенников и сократить ущерб — избавиться от анонимности. Для этого финансовые организации используют политику Know Your Customer (KYC). Она предполагает, что нужно установить личность клиента, прежде чем что-то делать с его деньгами. Компания должна убедиться, что пользователь или его платеж не связаны с отмыванием денег, финансированием преступлений или уклонением от уплаты налогов.

Базовый перечень идентификаторов включает подтверждение личности и выяснение, откуда у клиента средства. Если при проверке появляются сомнения, компания может установить лимит на транзакции или вовсе отказать в обслуживании.

Долгое время криптовалютные компании не считали политику KYC обязательной для своих клиентов. Но с каждом годом требования регуляторов становятся все жестче.

В частности, в Европе криптовалютные площадки попадают под действие антиотмывочных директив ЕС. Они обязаны проходить регистрацию, отчитываться в надзорные органы и строго соблюдать правила KYC. Похожие требования предъявляют в Южной Корее, Канаде, Японии, Мексике и Швейцарии.

Проблемой анонимности обеспокоены и в России. Недавно Банк России и Росфинмониторинг запретили пополнять электронные кошельки без установления личности.

Однако правила соблюдают не все. Из 120 ведущих криптовалютных бирж примерно две трети предъявляют недостаточно строгие требования KYC к пользователям.

В итоге именно со счетов бирж без обязательной верификации в даркнет переводится большая часть криптовалютных активов.

«К сожалению, только самые крупные биржи соответствуют международным нормам по противодействию легализации преступных доходов. Среди российских обменных систем доля криминализованных средств достигает 30-70%», — говорит Туганов.

В CipherTrace отмечают, что объем преступных средств, который отправляется непосредственно на биржи или с бирж, снижается. Эксперты объясняют это ужесточением мер по борьбе с отмыванием денег. В результате растет число серых транзакций с участием даркнет-площадок и миксеров — сервисов для анонимизации, которые усложняют отслеживание средств и операций.

Например, северокорейская группировка Lazarus поначалу обналичивала украденные активы через биржи со слабым уровнем верификации клиентов. Но в прошлом году хакеры начали пользоваться миксерами и технологией CoinJoin, которая тоже помогает анонимизировать операции.

На миксеры сегодня приходится около 20% криптовалютных переводов из даркнета, и доля таких операций продолжает увеличиваться. При этом преступники переводят средства из скрытой сети в миксеры, но не спешат выводить. По подсчетам аналитической компании PeckShield, на таких сервисах лежит около $1,6 млрд еще не обналиченной криптовалюты.

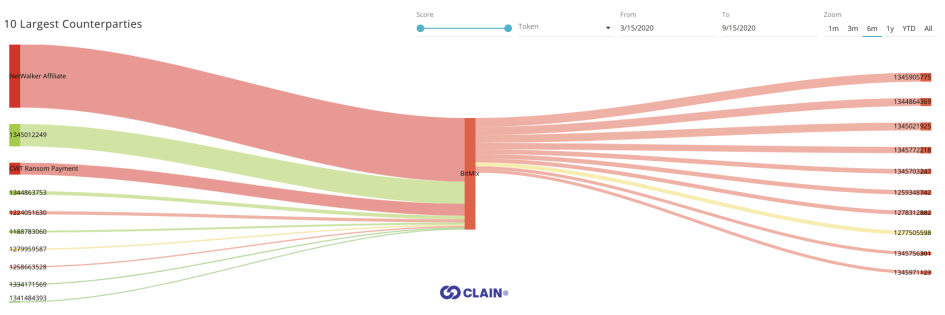

Летом 2020 года американское агентство путешествий CWT выплатило вымогателям порядка $4,5 млн в биткоинах. Злоумышленники заблокировали корпоративные файлы в результате атаки и потребовали выкуп.

Агентство CipherBlade провело собственное расследование, используя инструменты Chainalysis для анализа транзакций. Компания пришла к выводу, что преступники отправили средства на четыре разных криптовалютных биржи.

Однако платформа Clain выяснила, что на самом деле более трети денег направлялось в миксеры. Прежде всего, в усовершенствованный сервис BitMix. Миксеры фактически «разрывают» связи между полученными и отправленными деньгами. Для отслеживания в Clain использовали алгоритмы, обнаруживающие закономерности в поведении множества подобных сервисов.

Слежка за перемещениями

Законодательная база для KYC становится все более разнообразной и запутанной, отмечают в Clain. Для каждой из сотен юрисдикций разных уровней есть свои правила, соблюдать которые нужно одновременно.

В прошлом году международные структуры попытались в очередной раз ужесточить правила работы на рынке. Группа специалистов по разработке финансовых мер борьбы с отмыванием денег (FATF) обязала операторов цифровых активов 36 стран обмениваться сведениями о пользователях. Если клиент совершает любую операцию с цифровой валютой на сумму более $1 тыс., в систему поступает детальная информация об участниках обмена или перевода.

Требование касается транзакций, при которых активы перемещаются с одной площадки на другую. Отсюда и название нового правила — Travel Rule. Правда, у него есть проблемы и нет практики применения, считает Туганов. «Допустим, клиент делает запрос на перевод средств. Располагая только адресом, нельзя утверждать, принадлежит ли он лицензированной площадке или нет, следует ли она Travel Rule или работает в серой зоне. Неизвестно, в какой юрисдикции биржа находится, безопасно ли передавать и хранить там личную информацию», — указывает эксперт.

Ко всему прочему, внутри Travel Rule есть несколько конкурирующих стандартов. И не всегда ясно, какой из них нужно поддерживать и как обеспечить взаимодействие. «При этом клиенту достаточно вывести криптовалюту на свой личный адрес и дальше переводить куда угодно. В итоге система наблюдения ломается», — отмечает Игнат Туганов.

По его мнению, жесткое введение Travel Rule в нынешней версии может ухудшить ситуацию и толкнуть участников рынка в юрисдикции со слабым антиотмывочным законодательством.

Аналитика в реальном времени

Ресурсов регуляторов и бирж чаще всего недостаточно, чтобы получить все необходимые данные о пользователях и операциях. «Приходится использовать инструменты мониторинга криптотранзакций в режиме реального времени. Нужно знать не только источник средств, но и как клиенты их тратят», — продолжает Туганов.

Такие задачи, как правило, решают специализированные команды, работающие в области криптокомплаенс. Таких компаний на рынке более десятка, но высокотехнологичные решения предоставляют только четыре из них, включая проект Clain с российскими корнями. Остальные игроки опираются в основном на упрощенные алгоритмы и имеют относительно небольшие базы данных.

Обычно аналитические блокчейн-компании не располагают персональными данными пользователей, но знают, куда направить официальный запрос для их получения. «Это можно сравнить с открытым доступом к базам данных всех центробанков и реестрам компаний. Объем подобной информации на порядки превосходит ресурсы традиционного финансового комплаенса», — говорит гендиректор Clain.

Если банки видят только основной маршрут перевода — откуда пришли и куда ушли деньги, то у специализированных платформ возможности шире. Можно изучить историю финансовых потоков по каждому клиенту: как были получены средства, где и на что тратились, кто именно выступает контрагентом.

По словам гендиректора Clain, компания внедрила скоринговую модель для проверки операций и их участников. Ее могут использовать как площадки, имеющие дело с цифровыми активами, так и регуляторы. Принцип работы похож на инструменты, которые используют банки при выдаче кредитов.

За 40 миллисекунд сервис предоставляет оценку любого адреса, транзакции или клиента. В зависимости от полученного балла можно принять решение о блокировке операции.

Частное плюс государственное

Некоторые государства готовы привлекать частный бизнес, чтобы сделать цифровые активы более прозрачными. Так, в начале 2020 года налоговое ведомство Великобритании искало подрядчика, который предоставит инструменты для анализа криптовалютных транзакций на предмет ухода от налогов и отмывания денег.

Среди возможных претендентов СМИ назвали комплаенс-платформу Elliptic. У нее уже есть опыт работы с Налоговой службой США: компания участвует в расследовании киберпреступлений в сфере налогообложения.

В свою очередь, Chainalysis сотрудничает с Европолом и правоохранительными структурами США. Недавно она помогала ФБР с поисками хакера, который взломал твиттер-аккаунты известных бизнесменов, политиков и знаменитостей ради рекламы bitcoin-скама.

Эксперты отмечают, что в сумме эти усилия и инструменты дают эффект и повышают прозрачность криптовалютного рынка. Так, по оценке Туганова, восемь лет назад доля транзакций, замешанных в криминале, составляла около 40%. К 2014 году она резко упала до 5%, а в последние пару лет колеблется на уровне около 1%.

Подписывайтесь также на Telegram-канал РБК Тренды и будьте в курсе актуальных тенденций и прогнозов о будущем технологий, эко-номики, образования и инноваций.

Источник