- История о том, как я обошел защиту в компьютерном клубе Arena Arsenal

- Предыстория

- Введение

- Первые попытки обхода

- Закрытие лаунчера

- Обход защиты

- Советы по защите

- Итоги

- Отказ от ответственности

- Злоумышленники вынесли из интернет-кафе 6 мощных игровых видеокарт – владелец винит майнеров

- реклама

- Скрытый майнер маскировался под обновление приложения «Компьютерный зал»

- Xakep #264. NFT

История о том, как я обошел защиту в компьютерном клубе Arena Arsenal

И еще раз снова привет, дорогой читатель!

Здесь мы поговорим о том, как я обошел защиту в компьютерном клубе Arena Arsenal. Все это привело к тому, что я смог спокойно продолжить пользоваться компьютером без оплаты доступа и какого либо абонемента. Просто выполнил пару не особо сложных действий и компьютер в моем распоряжений, абсолютно бесплатно.

Предыстория

Однажды друг пригласил меня сходить в компьютерный клуб, взять абонемент на всю ночь и играть. Раньше в таких местах я никогда не был и мне было интересно сходить туда и заценить всю обстановку и окружение. Когда я туда пришел, я зарегистрировал свой аккаунт в лаунчере и начал знакомится и изучать, как там все работает. Используется там E-Launcher SENET от ENESTECH Software. После изучения лаунчера и понимая как это работает, мне как всегда стало интересно, а как это обойти? И тут началось довольно интересное приключение.

Введение

Начнем с объяснения, как вообще работает компьютерный клуб.

У каждого клиента есть свой личный аккаунт в лаунчере. Счет в аккаунте нужно пополнять, если на счету будет 0р, то через пару секунд, пользователя просто выкинет из системы. Счет можно пополнить на любую сумму, именно от суммы зависит то, сколько ты можешь пользоваться компьютером. Например, внеся 40р, ты сможешь пользоваться компьютером около 38 минут. Компьютерный клуб предлагает в некоторые промежутки времени более выгодные абонементы как по сумме, так и по времени. После оплаты какой либо суммы, выдается чек с кодом, который нужно ввести в своем аккаунте в лаунчере и сумма успешно пополняется и продлевается время работы за компьютером. Коды одноразовые, генерируются случайными цифрами и действуют в течении 24 часов. Если код не активировать в течении 24 часов, то он обнуляется и больше не действует. Если же код активировать и выйти из аккаунта, то время заканчиваться не будет.

Первые попытки обхода

Первым делом я пробовал закрывать лаунчер с помощью диспетчера задач, но после закрытия лаунчер постоянно перезапускался. Решил я поступить похожим образом и скачал диспетчер задач с большим функционалом, как Process Explorer и Process Hacker. С помощью них я не закрывал процессы связанные с лаунчером, а именно замораживал/останавливал их и по сути я добился того, что уведомления о том, что на счету осталось мало времени, попросту не было. Сам лаунчер был заморожен и обратного отсчета времени не было и эти факты меня сначала удивили и я даже начал радоваться, но рано. Когда времени на счету истекло, меня попросту выкинуло из системы, как и должно быть. Большинство процессов связанные с лаунчером и с самим этим контролем, мне остановить и закрыть не удалось, так как недостаточно было прав для этого.

В любом случае тут понятно, что время контролируется со стороны сервера, а не со стороны клиента. И по сути когда время заканчивается, сервер посылает определенную команду и компьютер со стороны клиента принимает эту команду и его выбрасывает из системы. То есть, сам компьютер рабочий, но его использование ограничивает сам лаунчер и процессы контроля. Если от них избавится, то можно спокойно пользоваться компьютером. После закрытия лаунчера, достаточно открыть проводник и на жестком диске найти нужные тебе программы и игры, так как в большинстве случаев они предустановлены, а лаунчер просто упрощает их запуск, чтобы не копаться в папках в проводнике.

Закрытие лаунчера

Покопавшись в компьютере, мне удалось найти способ полного закрытия лаунчера. Так как стандартным способом с помощью диспетчера задач, закрыть и снять с автозагрузки лаунчер не получается из за отсутствия прав администратора.

Начнем мы по порядку:

1. Открываем проводник

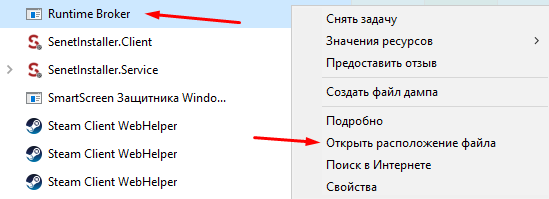

Проводник можно открыть с помощью диспетчера задач, выбрав любой процесс и открыв расположение файла.

Открытие проводника

В итоге у нас должен открыться проводник с местоположением диска C: где собственно установлена сама система Windows.

2. Открываем PowerShell

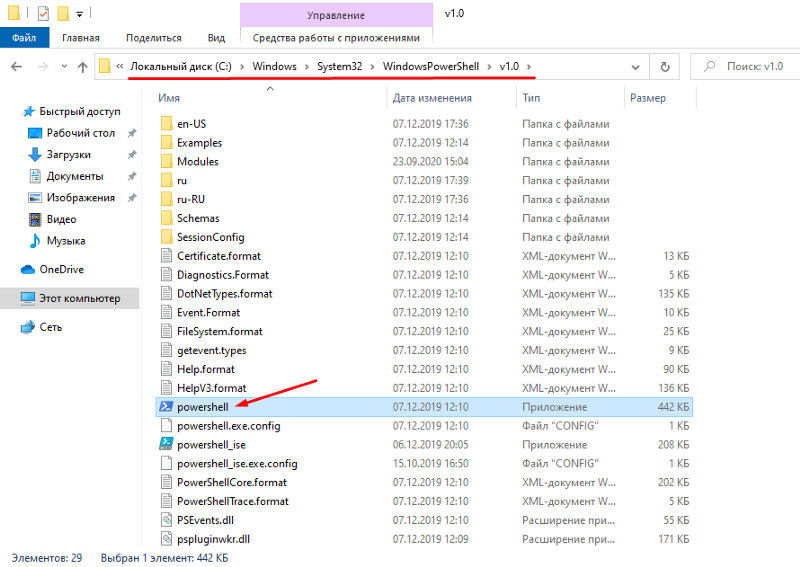

Открыв проводник, переходим по пути «C:\Windows\System32\WindowsPowerShell\v1.0» и открываем PowerShell.

3. Открываем реестр

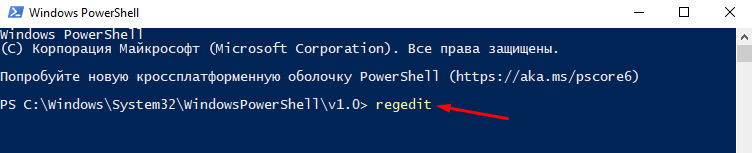

После открытия PowerShell, пишем «regedit» и у нас должен открыться реестр.

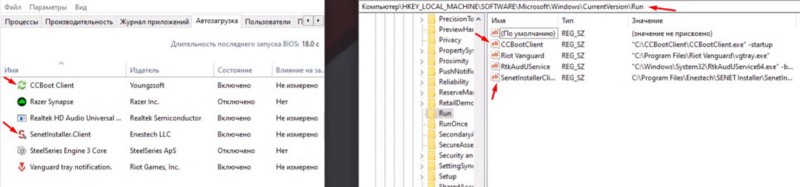

4. Удаляем с автозапуска лаунчер и связанные с ним процессы.

Открыв реестр, переходим по пути «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run» и удаляем с автозапуска лаунчер и связанные с ним процессы.

Выбрав нужные поля в реестре, можно успешно удалить процессы с автозапуска.

Данный способ может работать не на всех компьютерах, но имеет место быть.

Как выяснилось позднее, закрывать лаунчер для обхода защиты совсем необязательно.

Обход защиты

Как мы помним, сам компьютер рабочий, но его использование ограничивает процессы контроля. Эти процессы связываются с локальным сервером и в случае нехватки средств на счету клиента, сервер посылает определенный запрос и пользователя просто выкидывает из системы.

И теперь тут появляется вопрос, а что если запретить сетевой доступ определенным процессам контроля? Чтобы процесс не смог принять команду сервера о том, что пользователя нужно выкинуть из системы.

Теперь мы начнем по порядку:

1. Скачиваем NetLimiter

Первым делом нам нужно скачать программу, для управления сетевыми соединениями.

Переходим на официальный сайт www.netlimiter.com и на главной странице скачиваем программу и устанавливаем.

С установкой проблем возникнуть не должно, так как прав администратора для этого не требуется и программа спокойно работает с правами пользователя.

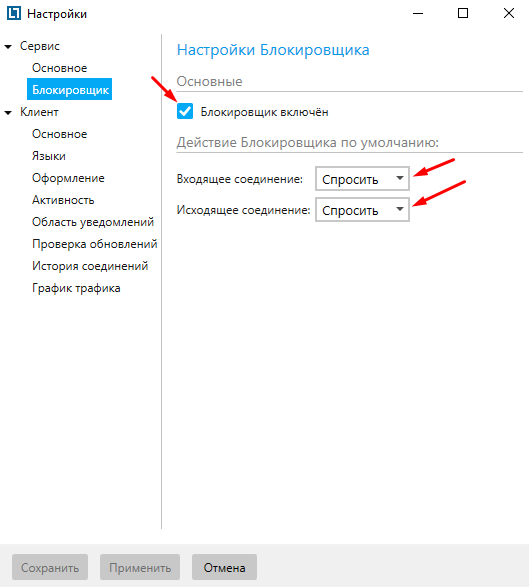

После установки и запуска программы, мы заходим в настройки, включаем «Блокировщик» и сохраняем настройки.

Включение блокировщика

После этого, когда какой либо процесс будет стучатся в сеть, программа будет спрашивать у нас разрешение — «Разрешить» или «Запретить» доступ в сеть определенным процессам.

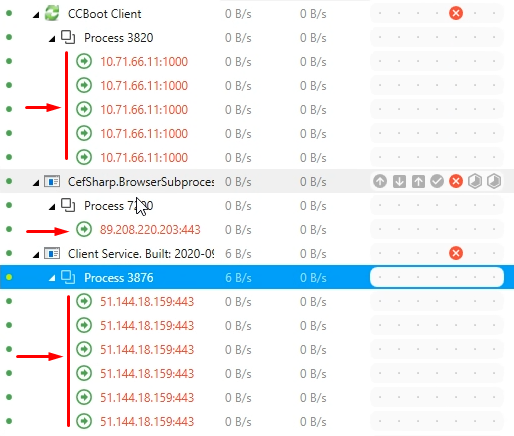

Нас будет интересовать эти 3 процесса, именно они работают сообща друг с другом и решают, когда выкидывать пользователя а когда нет. Заблокировав им доступ в сеть, мы успешно обходим защиту и по окончанию времени, нас не выкидывает из системы и мы можем успешно пользоваться дальше компьютером, при этом не оплачивая к нему доступ.

После окончания времени и блокирования доступа в сеть процессам, мы встречаем такую картину:

Тут мы видим, что процессы синхронно начинают отправлять запросы нашему компьютеру, видимо связанные с выкидыванием из системы из за окончания времени, но программа блокирует сетевую связь процессам с нашим компьютером, тем самым давая возможность спокойно пользоваться компьютером бесплатно.

Ниже прикладываю видео с демонстрацией обхода.

В этом видео я демонстрирую обход защиты, где по окончанию времени я мог дальше пользоваться компьютером. В видео имеется еще одно видео, где демонстрирую то, как разрешаю доступ в сеть процессам контроля и буквально через пару секунд, меня выкидывает из системы. То есть, компьютер уже получает запрос с сервера, принимает его и выполняет команду.

Советы по защите

Тут я дам пару советов о том, как предотвратить такие случаи.

1. Ограничить доступ к использованию PowerShell/cmd

2. Ограничить доступ к использованию реестра

3. Контролировать установку программ. Можно добавить белый список разрешенных программ «Игры, лаунчеры» и в черном списке просто запретить использование любых других exe файлов

4. Регулярно устанавливать обновления Windows и всех установленных программ, чтобы система оставалась в актуальном состоянии

5. Можно осуществить хранение информации о времени выхода из сессии пользователя, чтобы в случае если не будет связи с самим сервером (который посылает команду для отключения пользователя из сессии), компьютер у себя локально самостоятельно отключал пользователя в определенное время. То есть, информация будет храниться в кэше и своевременно будет обновляться по мере пополнения счета пользователя и по истечению времени отключать пользователя из сессии

Итоги

Как мы видим, мы смогли обойти защиту и пользоваться компьютером абсолютно бесплатно. У нас не было прав администратора, мы были ограничены в использовании, но это не помешало нам обойти защиту и обойти довольно легким способом. Установил программу для контроля интернет соединений, запретил сетевой доступ определенным процессам и компьютер в твоем распоряжении.

Отказ от ответственности

Содержание блога было сделано доступным только для информационных и образовательных целей.

Настоящим я отказываюсь от любой и всякой ответственности перед любой стороной за любые прямые, косвенные, подразумеваемые, штрафные, специальные, случайные или другие косвенные убытки, возникающие прямо или косвенно от любого использования контента блога несет исключительно ответственность читателей.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Источник

Злоумышленники вынесли из интернет-кафе 6 мощных игровых видеокарт – владелец винит майнеров

В этом году покупка видеокарты для многих геймеров стала непосильной ношей. Флагманы NVIDIA и AMD стоят почти 300 000 рублей, а цены пусть и опускаются, всё ещё не кажутся гуманными. Согласитесь, Radeon RX 6900 XT за 229 990 рублей – это слишком много для продукта, рекомендованная стоимость которого не должна превышать 80 000. Кто-то винит в проблемах перебои в поставках полупроводников, другие уверяют, что дело в игровых приставках, ведь из-за этого производство серии Radeon RX 6000 оказалось рекордно низким. Однако большинство обычных геймеров продолжает указывать в сторону майнеров. Что же, похоже во всех проблемах винить фермеров – это новый тренд.

реклама

Как стало известно на западе китайского города Ханчжоу произошло ограбление интернет-кафе. На самом деле происшествие не является чем-то экстраординарным, ведь кражи дорогостоящего оборудования время от времени происходят. Вот только в данном случае у нас здесь целая схема. Итак, судя по всему, в интернет-кафе устроился самый настоящий крот. Владелец потребовал удостоверение личности, но не стал проверять молодого парня. А зря, ведь тот исчез вместе с видеокартами, которые были вынесены ночью человеком в маске. Что любопытно, удостоверение личности оказалось поддельным, а кроме самого документа на руках у владельца нет даже фотографий юноши.

Но и это не самое интересное. Дело в том, что были украдены не компьютеры, а именно видеокарты. Вся остальная начинка на месте, включая системы охлаждения для видеокарт, которые в спешке были сломаны, поскольку на разборку времени не было. Владелец заявил, что он покупал видеокарты по цене в 7000 юаней, что соответствует 80 000 рублей. Важно понимать, что в Китае видеокарт куда больше, и цены на них ниже. Сам он утверждает, что использовал высокопроизводительные игровые модели, а значит речь может идти о GeForce RTX 3070, RTX 3060 Ti или Radeon RX 6800 XT. Владелец уверен, что теперь видеокарты попадут майнерам, что отнимет у геймеров последнюю возможность поиграть.

Читатели отмечают, что слышали об ограблениях интернет-кафе во многих городах. Судя по всему, это абсолютно разные люди, но желание у всех общее: перепродать дорогостоящую видеокарту, либо начать с помощью неё добывать криптовалюты. Обычно подобные заведения работают круглосуточно и не имеют охраны. Однако в условиях, когда одна видеокарта может стоить несколько тысяч долларов, десять таких каточек, помещающихся в пакет могут позволить злоумышленнику купить неплохой автомобиль, впору нанимать вышибалу с оружием.

Источник

Скрытый майнер маскировался под обновление приложения «Компьютерный зал»

Xakep #264. NFT

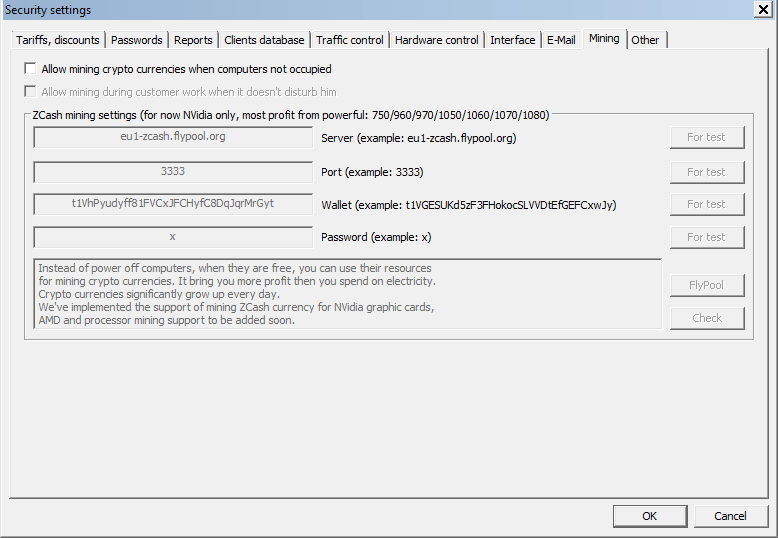

Аналитики «Доктор Веб» обнаружили скрытого майнера в обновлении для приложения «Компьютерный зал». Данное ПО предназначено для автоматизации работы компьютерных клубов и интернет-кафе и разработано компанией Astrum Soft. Малварь успела заразить более 2700 компьютеров.

Эксперты пишут, что странное поведение приложения было обнаружено после обращения в техническую поддержку пользователя Антивируса Dr.Web. Дело в том, что защитное решение регулярно обнаруживало и удаляло с его компьютера некое приложение для добычи криптовалюты. Изучение журнала антивируса показало, что майнер скрывался во временной папке на зараженном ПК. В то же время выяснилось, что журнал веб-антивируса SpIDer Gate сохранил информацию о том, что приложение пыталось соединиться с IP-адресом, который соответствует сайту компании Astrum Soft — производителя ПО «Компьютерный зал».

Однако в этом приложении присутствует совершенно официальная функция майнинга криптовалюты, которую администраторы интернет-кафе могут активировать, например, когда компьютеры простаивают.

Дальнейший анализ ситуации показал, что программой, беспокоившей пользователя, было не само приложение «Компьютерный зал», а скрытый майнер, добавленный в вирусные базы компании под идентификатором Trojan.BtcMine.2869. Малварь автоматически скачивалась с серверов Astrum Soft механизмом обновления приложения «Компьютерный зал» и устанавливался в систему.

Исследователи пишут, что «Компьютерный зал» периодически отправляет запрос на сервер своего разработчика, в котором передает версию приложения и сведения о системе. В ответ может поступить команда на загрузку и запуск исполняемого файла, в котором должно быть реализовано обновление программы. Однако в изученном специалистами образце на компьютер загружался файл, содержавший вредоносную функциональность.

Малварь завершала работу процессов svchostm.exe и svcnost.exe, сохраняла на диск файл svcnost.exe и для обеспечения его автоматического запуска модифицировала реестр Windows: в ветви системного реестра [HKLM\Software\Microsoft\Windows\CurrentVersion\Run] регистрировался ключ svchostm.

Данные о кошельке, на который перечислялась добытая таким образом криптовалюта, были зашиты в теле вредоноса. В случае удаления мавари пользователем механизм обновления повторно загружал и запускал трояна.

По данным на 9 июля 2018 года аналитики «Доктор Веб» обнаружили более 2700 компьютеров, зараженных Trojan.BtcMine.2869. В исследованном специалистами образце трояна, загружавшегося с сервера Astrum Soft, имена инфицированных ПК (воркеров) начинаются с префикса «soyuz6_», который также прописал в теле майнера. Сообщается, что на сегодняшний день таких зараженных компьютеров насчитывается 613.

По информации специалистов, троян распространялся в период с 24 мая по 4 июля 2018 года. Разработчик ПО Astrum Soft и правоохранительные органы уже были проинформированы об инциденте. К сожалению, ответа от представителей Astrum Soft специалисты так и не получили, поэтому пока не совсем ясно, как именно в состав обновления попал майнер.

Источник