- Как не стать жертвой скрытого майнинга криптовалют

- Скрытый майнинг: как это выглядит

- Как выявить и удалить вирус скрытого майнинга

- Как вирусы майнеры маскируются и как с этим бороться

- 1 способ: маскировка вируса под какую-то службу

- 2 способ: не жадный майнер

- Третий вариант: маскировка 80 lvl

- Заключение

- Ботнеты: как скрытый майнинг становится эпидемией

- Что такое скрытый майнинг с помощью ботнета?

- Скрытый майнинг криптовалюты

- Как найти и удалить скрытый майнинг на компьютере

- Цифровая культура. ответы на онлайн курс

Как не стать жертвой скрытого майнинга криптовалют

Подозреваете, что кто-то добывает криптовалюту на вашем компьютере? Если так, то возможно вы поймали вирус, который скрыто занимается майнингом, используя ваши мощности. Как определить, есть ли биткоин вирус на вашем ПК, и что с этим делать, узнаем из статьи.

Майнинг криптовалют сегодня завоевал просто ошеломительную популярность. В Сети существует масса роликов, объясняющих как это делать в домашних условиях. Однако, сегодня мы предлагаем взглянуть на процесс добычи криптовалюты несколько в иной плоскости.

Современный трейдинг невозможен без использования компьютеров. Каждый трейдер начинает рабочий день с включения своей машины, запуска торговых терминалов, необходимых приложений и вкладок в браузере. И именно в эти моменты он рискует превратиться в жертву того самого майнинга, только скрытого.

Скрытый майнинг: как это выглядит

Для персональных компьютеров, которыми пользуются практически все трейдеры, на данный момент существует три самых распространенных операционных системы: Windows, Linux и OS X.

Последние две обладают своеобразной архитектурой, которая существенно снижает вероятность «подцепить» какой-то вирус. К тому же, количество пользователей Linux и OS X достаточно мало, поэтому написание вирусов для этих ОС – дело совершенно непопулярное и носит эпизодический характер.

Другое дело – ОС Windows, которым пользуется 9 из 10 трейдеров. Написание всевозможных вредоносных программ «под винду» очень распространено – достаточно вспомнить попадающие в папку «Спам» электронные письма о миллионном наследстве и пр. Запуск на своей машине любого незнакомого файла несет в себе потенциальные риски и может установить на нее вирус-майнер.

Как выявить и удалить вирус скрытого майнинга

Самые простые и незамысловатые вирусы начинают полностью использовать мощности вашего ПК для майнинга. В итоге, компьютер начинает жутко тормозить.

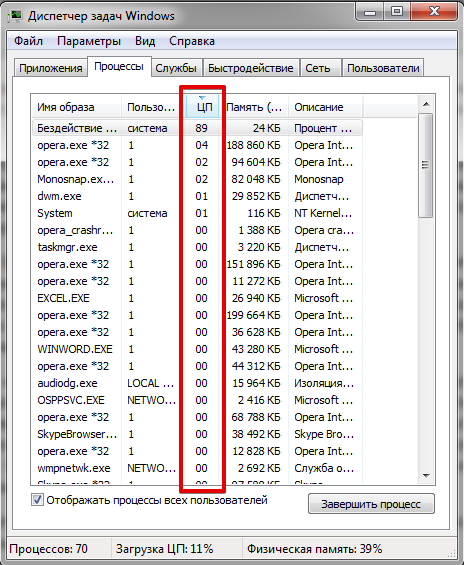

Выявить такой примитивный вирус-майнер, объясняют технический отдел журнала Фортрейдер, достаточно просто – необходимо открыть Диспетчер задач и посмотреть, какой из процессов больше всего использует ресурсов системы. Именно он и будет являться вирусом, который майнит криптовалюту на вашем ПК для злоумышленников.

Естественно, такой вирус вряд ли будет называться cryptominer. Скорее всего, он будет замаскирован под какой-то системный процесс или достаточно известную программу: opera.exe, skype.exe и т.д.

Чтобы выявить подделку, нужно проверить место расположения этого файла. Для этого нужно кликнуть правой кнопкой мышки по процессу и нажать «Открыть место хранения файла».

Если процесс является замаскированным вирусом-майнером, то его файл будет расположен не в оригинальной папке.

Еще одним признаком скрытого майнера является права пользователя, от имени которого он работает. Как вы понимаете, системный процесс не может работать под правами обычного пользователя.

Если вы стали жертвой скрытого майнинга в такой форме, то «вылечится» проще простого. Необходимо завершить процесс, почистить компьютером эффективным антивирусом, а самое главное – вспомнить, где вы могли этот майнер подхватить, и сделать для себя соответствующие выводы.

Как вирусы майнеры маскируются и как с этим бороться

Наверное, даже начинающий пользователь знает, что если компьютер начинает тормозить, то, скорее всего, на нем вирус, и его необходимо почистить. По этой причине авторы вирусов-майнеров используют для своих темных делишек разные способы маскировки. Вот три самых распространенных из них.

1 способ: маскировка вируса под какую-то службу

Если вирус-майнер маскируется под службу, то в Диспетчере задач вы не увидите никакого отдельного процесса. Ресурсы системы будет использовать какой-нибудь svchost.exe, являющийся абсолютно легальным системным процессом. Если его завершить, то, скорее всего, ваш Windows попросту зависнет.

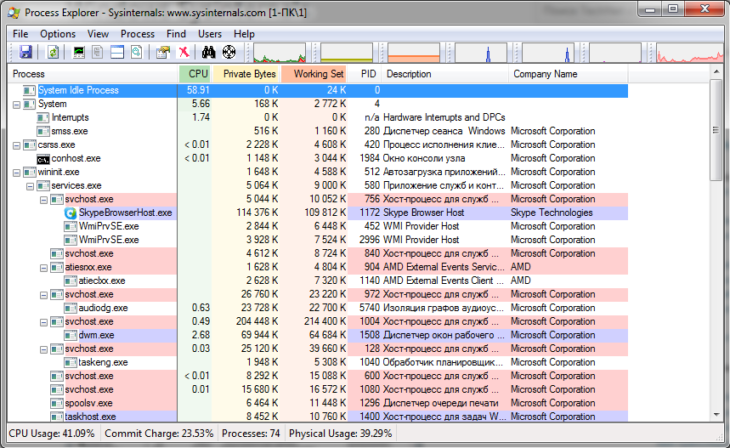

Что делать в такой ситуации? Можно искать службу с подозрительным названием через msconfig.exe, но существует способ выявления скрытого майнера намного эффективнее. Для этого используется бесплатная программа Process Explorer.

С помощью программы Process Explorer находим самый ресурсозатратный процесс и находим связанные с ним службы. После этого с помощью поисковых ресурсов Google или Yandex находим информацию о каждой службе и выявляем скрытый вирус-майнер.

2 способ: не жадный майнер

Второй способ направлен не на быстрый майнинг криптовалюты, а на как можно большее время жизни вируса-майнера. Такой майнер не спешит набрасываться на все доступные системные ресурсы, а расходует их умеренно. При этом, если запускается какая-то ресурсоемкая программа, такой вирус останавливает свою работу, чтобы не тормозить ОС и затруднить свое обнаружение.

Более того, продвинутые вирусы-майнеры даже отслеживают, например, частоту вращения вентилятора, чтобы не выдать себя при простое системы чрезмерным использованием вычислительных мощностей.

Что делать в такой ситуации? Опять же, можно искать подозрительные процессы в Диспетчере задач, однако, существуют такие вирусы-майнеры, которые полностью прекращают свою работу, если запущен Диспетчер задач, так что выявить его таким образом вряд ли получится.

Эффективнее всего использовать сторонние аналоги Диспетчера задач в Windows – например, все тот же Process Explorer. Также хорошо подойдут для этой цели и бесплатные программы типа Everest или AIDA64, с помощью которых можно установить на Рабочий стол виджеты для мониторинга нагрузки системы.

Третий вариант: маскировка 80 lvl

Третий вариант маскировки вируса-майнера является самым малораспространенным и, в то же время, самым опасным. Это майнеры, использующие rootkit.

Для тех, кто не знает, руткит (rootkit) – это набор программных средств, маскирующих вирус с помощью получения на вашем компьютере прав Администратора.

Все, без исключения программы на компьютере используют для своей работы некоторые функции системы. Так вот, для примера, майнер-руткит может заменить функцию «Показывать все процессы» на «Показывать все процессы кроме cryptominer.exe». Соответственно, ни Диспетчер задач, ни самый эффективный антивирус такой вирус-майнер обнаружить не смогут.

Что делать в такой ситуации? Демаскирующим свойством майнера-руткита является его сетевая активность. При этом, отслеживать такую активность необходимо непосредственно на роутере или специально организованном на другой машине прокси-сервере.

Смысл в том, руткиту необходимо поддерживать постоянную связь с майнинговым пулом. Обычный компьютер, если его оставить включенным в режиме простоя, в Интернет практически не обращается. Именно на этом фоне и будет заметно наличие в вашей системе скрытого вируса-майнера. Если вы засекли что-то подобное, самому с этим справиться вряд ли удастся – придется обращаться к специалистам.

Заключение

От ошибок не застрахован никто, но вооружен – значит, предупрежден. Помните, что не стоит скачивать из Интернета все подряд, а если вдруг ваш компьютер начал дико тормозить или вы обнаружили еще какую-то подозрительную деятельность на вашей машине – это повод призадуматься, а не майнит ли кто-то для себя криптовалюту, используя ваш ПК?

Источник

Ботнеты: как скрытый майнинг становится эпидемией

Скрытый майнинг через ботнет приносит тысячи долларов ежедневной прибыли своим владельцам. По статистике 80% кибер-преступлений связаны с использованием ресурсов жертвы для скрытого майнинга криптовалюты.

В последнее время тема скрытого майнинга криптовалюты с использованием ботнетов звучит в новостях все чаще и громче. Киберпреступники — злые гении IT-индустрии, находят все более тонкие и технологичные способы заработать большие деньги по-легкому. Они могли бы использовать свой талант во благо, но темная сторона иногда оказывается сильнее. Скрытый майнинг с помощью ботнета — это способ заработать большие деньги собственным интеллектом.

Совсем недавно в тренде были «локеры» — вредоносное ПО, которое блокирует компьютер жертвы, шифрует данные и требует вознаграждения за разблокировку в биткоинах. Локеры и сейчас представляют серьезную угрозу. Так например прогнозируемый ущерб от такого рода вредоносного ПО на 2019 год ожидается в пределах 11 млрд. долларов. А по данным Cybersecurity Ventures, атака с помощью локеров осуществляется каждые 14 секунд.

Срипто хакинг развивается также стремительно, как вся крипто-индустрия, а возможно даже быстрее. Сегодня характер эпидемии приобретает новое явление — скрытый майнинг криптовалюты с помощью ботнета. Ботнет — это сеть зараженных вредоносным ПО программ, которая управляется из единого центра. Такой вид деятельности может приносить очень высокую прибыль, а хозяин такой сети зомби-машин останется неизвестен. А самое главное — это то, что обнаружить такую сеть крайне сложно. Даже если один владелец ПК случайно увидит подозрительную активность, он не сможет понять кто управляет его ПК и куда уходит добытая криптовалюта.

Очень сложно подогнать такой вид деятельности под существующее законодательство, так как в большинстве стран отсутсвует понимание криптовалют на законодательном уровне. Кроме того ботнет распространен по сотням тысяч компьютеров по всему миру и локализовать преступление и его организатора попросту невозможно.

Что такое скрытый майнинг с помощью ботнета?

Майнинг криптовалюты требует двух ресурсов: высокой вычислительной мощности и электроэнергии. Оба этих ресурса обладают высокой стоимостью и чем больше у вас в распоряжении процессоров и электричества, тем больше вы сможете добыть криптовалюты. Чтобы построить прибыльную майнинг-ферму, нужно купить мощные и дорогие видеокарты или асики и ежемесячно оплачивать огромные счета за электричество.

Или… можно создать ботнет и получить эти ресурсы бесплатно.

Представьте себе распределенный датацентр, состоящий из сотен тысяч устройств: домашних компьютеров, ноутбуков, мощных серверов и обычных смартфонов, которые круглосуточно тратят часть своих ресурсов на математические операции по вычислению нового блока в сети криптовалюты. Владельцы зачастую никогда не узнают, что их устройство скрыто майнит криптовалюту.

Как правило зараженные машины используются для скрытого майнинга криптовалюты Monero. Криптовалюта Monero является полностью анонимной цифровой валютой, транзакции в которой невозможно отследить. Также майнинг Monero может осуществляться на CPU, то есть на обычных процессорах, которые есть во всех компьютерах.

Может быть вы слышали про ботнет Smominru, который включал в себя более полумиллиона компьютеров, на которых осуществлялся скрытый майнинг криптовалюты Monero. Ботнетом управляла группа хакеров, также ответственных за распространение вируса WannaCry. С мая 2017 года ботнет Smominru, используя скрытый майнинг на компьютерах жертв, добывал примерно 24 монеты XMR в сутки и принес своим владельцам более трех миллионов долларов.

Для криптомошенников не важно, какой мощности у вас компьютер, сколько он может добывать криптовалюты и где он находится географически. Для скрытого майнинга часть ресурсов вашего устройства будет направлена на добычи криптовалюты, а вся прибыль будет направлена на кошелек хозяина ботнета.

Скрытый майнинг криптовалюты

Ботнет для скрытого майнинга не требует никаких контактов и взаимодействий с жертвой. Жертва, как правило не знает и никогда не узнает о том, что ее компьютер скрыто добывает криптовалюту для неизвестного анонима. Такой вид кибер мошенничества — это низкорисковый и долгосрочный канал по заработку денег, используя ресурсы чужих компьютеров. По сути, вредоносной деятельности здесь не происходит и такое действие сложно классифицировать, как преступление.

Обычно хозяин ботнета не использует мощность процессора жертвы на 100%. Высокая загрузка процессора может привести к перегреву или даже выходу из строя компьютера. Поэтому, компьютеры в ботнете, как правило, работают так, чтобы жертва ничего не замечала. Потихоньку, день за днем, скрыто забирая часть вычислительных ресурсов, такой ботнет приносит владельцу сотни и тысячи долларов ежедневно.

Еще одним из самых массовых видов мошенничества в сфере криптовалюты является фишинг — воровство паролей от криптовалютных кошельков через фальшивые сайты.

Как найти и удалить скрытый майнинг на компьютере

Чтобы компьютер попал в ботнет, на нем должна быть выполнена программа. Эта программа должна быть запущена пользователем или каким-либо исполняемым скриптом. То есть теоретически, стать жертвой ботнета и участником пула, где осуществляется скрытый майнинг криптовалюты, можно просто посетив какой-либо вредоносный сайт.

Обнаружить, что вы стали жертвой криптохакеров можно по необычно высокой загрузке процессора. CPU вашего компьютера будет нагружен даже когда вы не запускаете каких-либо программ. Смартфон или ноутбук может начать постоянно сильно нагреваться и тормозить — это тоже признак того, что скрыто выполняются какие-то вычислительные процессы.

Как правило скрытый майнер не ставит задач по уничтожению данных или другой серьезной вредоносной деятельности. Владелец ботнета заинтересован, чтобы жертва как можно дольше оставалась в неведении. Но сам факт того, что неизвестный смог поставить на компьютер какую-то программу и запустить ее, должен как минимум насторожить.

Если вы подозреваете, что у вас на компьютере происходит скрытый майнинг криптовалют, то достаточно установить антивирус. Процесс добычи криптовалюты заставляет процессор работать в определенном режиме и увидеть эту загрузку достаточно просто. Антивирус может удалить программу для скрытого майнинга. Также вы можете использовать плагины для Crome типа minerBlock или NoCoin, которые помогут предотвратить скрытый майнинг во время посещения сайтов.

Чтобы не стать жертвой скрытого майнинга, достаточно регулярно обновлять программное обеспечение, которым вы пользуетесь и соблюдать базовые правила цифровой гигиены. Не следует запускать программы из неизвестных источников, всегда пользоваться свежей версией антивируса и не посещать подозрительные сайты.

Источник

Цифровая культура. ответы на онлайн курс

Какаим образом найти цитату помощью поискового языка запросов?

«слово слово слово»

Таксономия педагогических целей Б. Блум: выбирайте правильный ответ о последовательности достижения целей обучения

Ознакомление, понимание, применение, анализ, синтез, оценка

Булев поиск позволяет найцти релевантные документы, если

Встречается хотя бы одно слово

Все слова запроса встречаются одновременно

Запрос пользователя состоит из одного слова

Отметьте понятия, характерные для определения постиндустриального типа общества

Информация и знания

Кодекс этики для информационного общества был предложен

Межправительственным советом программы «Информация для всех» ЮНЕСКО

Основной целью внедрения электронного правительства является:

Создание нового способа взаимодействия на основе активного использования ИКТ в целях повышения эффективности предоставления гос. услуг

Раздался звонок с незнакомого номера. Звонящий представился сотрудником компании – мобильного оператора и сообщил о проходящей призовой акции. По ее условиям можно получить месяц безлимитного интернета в подарок, если произвести предоплату услуг связи за три месяца, отправивSMS на короткий номер Сбербанка. Что рекомендуется предпринять в этой ситуации (отметьте все верные позиции):

Уточнить информацию о проведении призовых акций на официальном сайте оператора сотовой связи и при необходимости связаться со службой безопасности компании

Не принимать предложение, поскольку сотрудники компании – сотового оператора не звонят абонентам по поводу призовых акций

Не принимать предложение, поскольку нет гарантии, что денежный перевод поступит оператору сотовой связи, а не мошенникам

Для идентификации виртуальной личности используются

Охранник предприятия передал системному администратору найденный на подоконнике в коридоре флэш-накопитель с надписью «Данные для налоговой инспекции». Администратор просмотрел содержимое флэшки, в результате компьютеры предприятия оказались заражены вредоносным кодом. Какую из перечисленных ниже тактик использовали злоумышленники:

В процессе получения гос. Услуги в электронном виде на портале гос. Услуг РФ не требуется идентификация пользователя в процессе:

Информирования о порядке предоставления услуги

Каким образом можно заразиться скриптами для скрытого майнинга криптовалют?

Правила поведения и общения в Сети

Сформулируйте миссию организаций, занимающихся сохранением цифрового культурного наследия:

Предоставление открытого санкционированного доступа к объектам цифрового наследия

«Десять заповедей компьютерной этики» — это

Набор стандартов для руководства и обучения людей этическому использованию компьютера

Какие из способов получения электронных гос услуг при подаче заявления не требуют личного обращения гражданина в органы гос власти:

Федеральные и региональные порталы гос услуг

Мобильное приложение Госуслуги

Получено следующее сообщение: «ВНИМАНИЕ! Размер Вашего почтового ящик превысил лимит хранилища, которое составляет 5 ГБ, как определено администратором. Возможно, вы не сможете отправлять или получать новую почту до повторной проверки почты своего почтового ящика. Чтобы подтвердить свой почтовый ящик, отправьте по указанному адресу (адрес) следующая информация: имя пользователя, пароль, подтвердите пароль, электронный адрес, телефон. Если вы не можете подтвердить свой почтовый ящик, ваш почтовый ящик будет отключен!Приносим извинения за неудобства. Служба технической поддержки». Письмо отправлено мошенниками, потому что оно содержит (отметьте все верные позиции):

Непреднамеренные грамматические и стилистические ошибки

Угрозу отключения почтового ящика

Требование предоставить персональные данные

При проведении платежа банковской картой клиент получает подтверждение о транзакции, содержащее следующую информацию:

Остаток на счёте карты

Информатизация общества – это

Процесс активного внедрения во все сферы жизни человеческого общества цифровой техники

Конференция программы «Память мира» проводятся раз

Кто из перечисленных учёных является родоначальником киберэтики?

Результаты работы программы «Память мира» представлены в:

Какими путями могут распространятся вирусы?

Программное обеспечение с вирусом

Электронная почта с вложениями

Выберите наиболее полный список моделей смешанного обучения

Ротация лабораторий, ротация станций, перевернутая классная комната, гибкое обучение, обогащённая виртуальность.

Какая из перечисленных услуг оказывается гражданам органами власти на федеральном уровне?

Замена паспорта РФ в связи с достижением возраста 20 или 45 лет.

Что такое смешанное обучение?

Смешанное обучение — это форма организации учебной деятельности в современных учебных заведениях, основанное на сочетании традиционных форм аудиторного обучения с элементами eLearning.

Инвертированный индекс – это:

Способ хранения документов, проиндексированных поисковой системой.

Основным преимуществом для клиента при обращении к агрегатору услуг является:

Возможность сравнивать аналогичные услуги у разных поставщиков

Выберите из проблем киберэтики, сформулированных Винером, проблему, ставшую наиболее актуальной для 21 века с развитием новых технологий:

Какая особенность присуща всем типам вирусов?

Способность к самовоспроизведению

Объекты цифрового наследия содержат:

Файлы двух видов: цифровые оригиналы и цифровые копии оригиналов произведений, созданных в до цифровую эпоху

Основным форматом предоставления текстов в коммерческих полнотекстовых базах данных является:

Форма устройства деятельности органов власти, за счет применения информационных технологий обеспечивающая качественно новый уровень получения государственных услуг и информации о результатах работы государственных органов, называется:

Выберите суждение, которое не относится к определению киберэтики: Киберэтика – часть практической философии и этики, которая занимается:

Кибэрэтика разрабатывает административные правила для пользоватлей компьютерных сетей

Информационное общество — это:

Общество, в котором большая часть населения занята получением, переработкой, передачей и хранением информации

Информация становится главным экономическим ресурсом

Общество, в котором большая часть населения умеет получать информацию их любых информационных источников

Выберите наиболее полный список проблем, которые предстоит решать студенту в обществе знания

студент самостоятельно принимает педагогические решения в сфере участия в экспертом сообществе, формирования учебного веб контента и развития индивидуальной траектории обучения

Источник