- Алгоритм майнинга биткоина и его альтернативы

- Принцип шифрования информации биткоина

- На каких алгоритмах майнятся криптовалюты

- Основные показатели алгоритма Биткоина

- Какие криптовалюты майнятся алгоритмами SHA256

- Какие валюты майнит алгоритм Scrypt

- Алгоритм майнинга криптовалют: обзор основных алгоритмов хеширования

- Алгоритм майнинга криптовалют: что это и зачем нужен

- Алгоритм майнинга топовых криптовалют

- Основные алгоритмы майнинга криптовалют

- SHA-256

- Scrypt

- Ethash

- CryptoNight

- Equihash

- Decred

- Quark

- Cuckoo Cycle

- Другие алгоритмы

- Заключение

Алгоритм майнинга биткоина и его альтернативы

- для цифровых подписей и аутентификации;

- в mining как доказательство его работы;

- для создания адресов биткойнов;

- для повышения безопасности и конфиденциальности;

- как алгоритм покупки биткоина и других видов монет.

Чтобы понять, что такое алгоритмы майнинга криптовалют, SHA, Scrypt, X15 и остальные, нужно познакомиться с теорией Хеш-функции:

Это процесс превращения информации математическими способами в строчку заданной длины.

Принцип шифрования информации биткоина

Алгоритм хеширования биткоина используется для наилучшего контроля данных методом сравнения. Когда информация обработана и переведена в хеш, обратно данные из него получить нельзя.

Если выберете захешированный файл биткоина, повторите расчёт и узнаете, что строчки хешей сходятся, значит, исходные данные не менялись.

В противном случае несовпадение означает, что информация начального файла изменилась, следовательно, нарушена безопасность системы хранения bitcoin и распространения данных.

Miner сети Биткоина перепроверяют и сравнивают хеши найденных при майнинге блоков, чем больше задач решено, тем сложнее следующие расчёты.

На каких алгоритмах майнятся криптовалюты

На каких алгоритмах майнятся криптовалюты

Функция Биткоина SHA — Secure hash Algorithm, это секретный хеш-алгоритм, генерирующий уникальную 256-битную или 32-байтную подпись для текстовой строки.

Но, функции есть разные, системы задаются крипто разработчиками виртуальных валют. Программисты используют много концепций, поэтому список алгоритмов криптовалют обширен. Вот некоторые, кроме популярных Scrypt и SHA для Биткоина:

- Scrypt Nf для Leocoin;

- X11 для Dash и Vcash;

- X13 для Ambercoin;

- Equihash для Bitcoin gold.

SHA-256 и Scrypt — самые распространённые системы алгоритмов для подтверждения блоков транзакций.

По поводу этих двух алгоритмов ведутся энергичные дискуссии. Майнеры Биткоина и последователи криптовалют часто спорят, какой подход выбрать лучше в плане сочетания доходности и безопасности.

Основные показатели алгоритма Биткоина

Основные показатели алгоритма Биткоина

Если термин хеш чаще относится к вычислениям в целях майнинга, то понятие hash-ставка встречается в описании характеристик оборудования для добычи криптовалюты в pool и калькуляторах прибыльности. Чем выше хеш коэффициент, необходимый для успешной добычи, тем дольше и сложнее сам процесс майнинга.

Отсюда существует термин hash-сложность каждого типа валюты — KH/s, Килохеш в секунду или 1 тысяча хэш-вычислений в секунду, аналогично:

- MH/s, Мегахеш или 1 миллион хешей.

- GH/s, Гигахеш или 1 миллиард хешей.

- TH/s, Террахеш или 1 триллион хешей.

- PH/s, Петахеш или 1 квадриллион хешей.

Когда речь идёт о квадриллионах — единице с пятнадцатью нулями, ясно, что такая производительность криптовалюты недоступна обычным компьютерам, а тем более планшетам и требует большой объем энергии. Техническим требованиям соответствуют ASIC — устройства с видеокартами, выпускаемые специально под цели майнинга.

Какие криптовалюты майнятся алгоритмами SHA256

Алгоритм майнинга bitcoin SHA256 сложнее Скрипта, используется для большинства валют на основе кода BTC.

Обработка блоков криптовалюты с SHA-256 имеет тенденцию к замедлению транзакций, но очень надёжен, здесь практически исключены ошибки.

Сторонники кода Биткоина также говорят, что это лучше для общей безопасности данных. Что можно майнить на SHA-256, кроме Bitcoin:

- Биткоин Cash, 21Коин, Namecoin;

- Takeicoin, Unicoin, Zetacoin;

- PetroDollar Unobtanium.

Это далеко не полный перечень — код для шифрования открыт, воспользоваться им может любой человек. Учитывая, что общее число видов криптовалют приближается к 1600, многие монеты основаны на коде Биткоина.

Какие валюты майнит алгоритм Scrypt

Какие валюты майнит алгоритм Scrypt

Scrypt является более быстрым и простым алгоритмом:

- Scrypt легко запускать на CPU.

- Использует меньше энергии, чем майнинг алгоритм SHA256.

- Подходит для индивидуального майнинга, в том числе на обычных компьютерах.

Противники алгоритма утверждают, что чем проще система, тем восприимчивее к проблемам безопасности и делает менее тщательный анализ данных.

Сторонники указывают, что реальных проблем не возникает, а майнинг криптовалюты добываемых на scrypt имеют качественное шифрование.

На Scrypt майнятся:

- Litecoin, Dogecoin, Novacoin;

- WorldCoin, FeatherCoin;

- DigitalCoin и множество других виртуальных монет.

Со временем ожидаются проблемы с хешем для самых популярных валют, использующих алгоритм добычи SHA-256 Биткоина.

С этим уже столкнулась сеть Биткоина, выпуск форка Cash мало помог в решение проблемы.

Сложность ограничивает прибыльную добычу, как результат, ожидается, что новые цифровые валюты, использующие Scrypt, будут более выгодные майнерам, следовательно, вырастет их популярность, основанная на простоте добычи в одиночку.

Как вы считаете какой из алгоритмов более выгоден, перспективен? Расскажите каким пользуетесь вы.

Источник

Алгоритм майнинга криптовалют: обзор основных алгоритмов хеширования

Алгоритм майнинга, или алгоритм хеширования необходим для расшифровки данных в криптовалютной сети и определения их достоверности. Разработкой алгоритмов занимаются специалисты-криптографы. Схема основана на обработке «хэша» – это число, зашифрованное из строки содержимого. Невозможно зашифровать две строки таким образом, чтобы получился одинаковый хэш.

Алгоритм майнинга криптовалют: что это и зачем нужен

В криптографии существует понятие хэш-функции , она отвечает за зашифровку данных, которые впоследствии расшифровывает алгоритм майнинга криптовалют. Хэш-функция устроена так, что нет «легкого пути» получить нужный результат – можно только раз за разом подбирать значения, пока не найдется одно работающее.

В Биткоине успешным хэшем считается тот, который начинается с определенного числа нулей. Сложность нахождения растет экспоненциально. На текущий момент в числе должно быть 17 нулей подряд, чтобы оно было признано подходящим. Таким образом, только один из 1.4×1020 чисел приведет к успешному результату. Найти хэш даже труднее, чем одну песчинку из всех существующих на Земле.

Посмотрите видео, которое объясняет, что такое алгоритм хеширования (включите субтитры и перевод на русский):

Алгоритм майнинга топовых криптовалют

Список популярных и перспективных криптовалют, доступных для майнинга, и их алгоритмы хеширования:

| Криптовалюта | Тикер | Алгоритм |

|---|---|---|

| Bitcoin | BTC | SHA256 |

| Ethereum | ETH | Ethash |

| XRP | XRP | XRP Ledger Consensus Protocol |

| Litecoin | LTC | Scrypt |

| Bitcoin Cash | BCH | SHA256 |

| EOS | EOS | DPoS |

| Bitcoin SV | BSV | SHA256 |

| Cardano | ADA | DPoS |

| TRON | TRX | DPoS |

| Monero | XMR | CryptoNight |

| Dash | DASH | X11 |

| Cosmos | ATOM | PoS |

| NEO | NEO | PoS |

| Tezos | XTZ | DPoS |

| Ethereum Classic | ETC | Ethash |

| NEM | XEM | Proof-Of-Bible-Hash (POBH) |

| Ontology | ONT | PoS |

| Zcash | ZEC | Equihash |

| Bitcoin Gold | BTG | Equihash |

| Ravencoin | RVN | X16R |

| Beam | BEAM | Equihash |

| Grin | GRIN | Cuckoo Cycle |

| Waves | WAVES | PoS |

| Harmony | ONE | PoS |

| Libra Facebook | LIBRA | LibraBFT |

| Algorand | ALGO | PoS |

| Elrond | ERD | PoS |

| Decred | DCR | Blake (14r) |

Основные алгоритмы майнинга криптовалют

Рассмотрим наиболее распространенные на сегодняшний день алгоритмы майнинга.

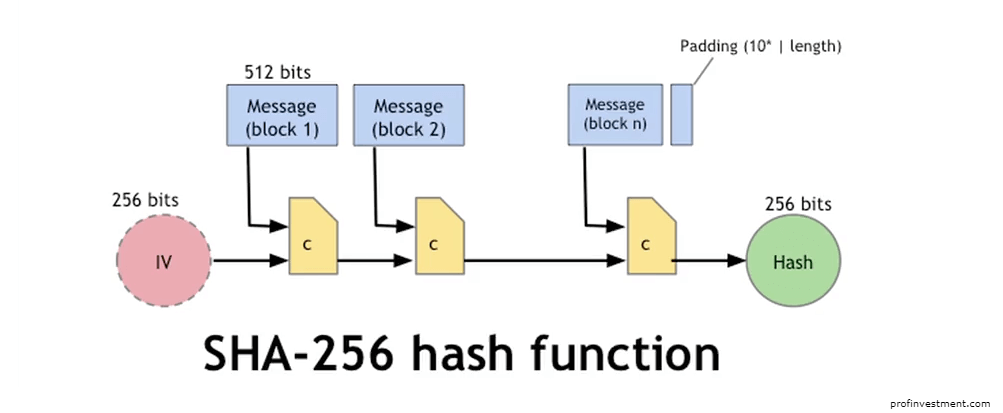

SHA-256

В 2001 году американское Агентство Национальной Безопасности разработало алгоритм SHA-2. SHA-256 – его разновидность. Название обусловлено тем, что он работает с числами размером 256 бит. Иными словами, конкретный бит данных кодируется и трансформируется в код из 256 фрагментов. Время обработки кода в SHA-256 занимает 6-10 минут.

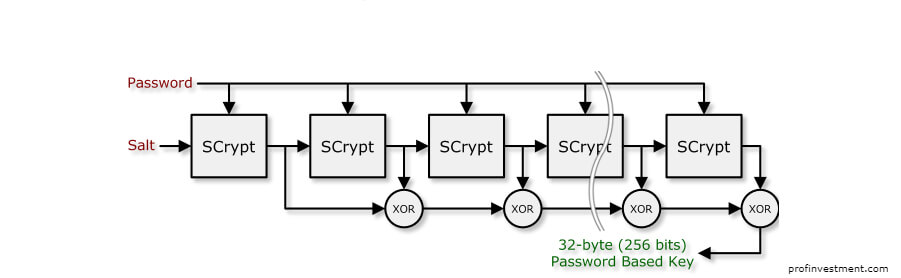

Scrypt

Многоуровневое вычисление начинается с загрузки информации с помощью хеш-процесса SHA-256. В это время рассчитывается анализ структуры связей, без которого невозможно завершение хеширования. Если сравнивать с SHA-256, то Scrypt потребляет меньше энергии, но значительно больше памяти. Также в Scrypt существует возможность уменьшить размер хеша, из-за чего вычисление осуществляется быстрее.

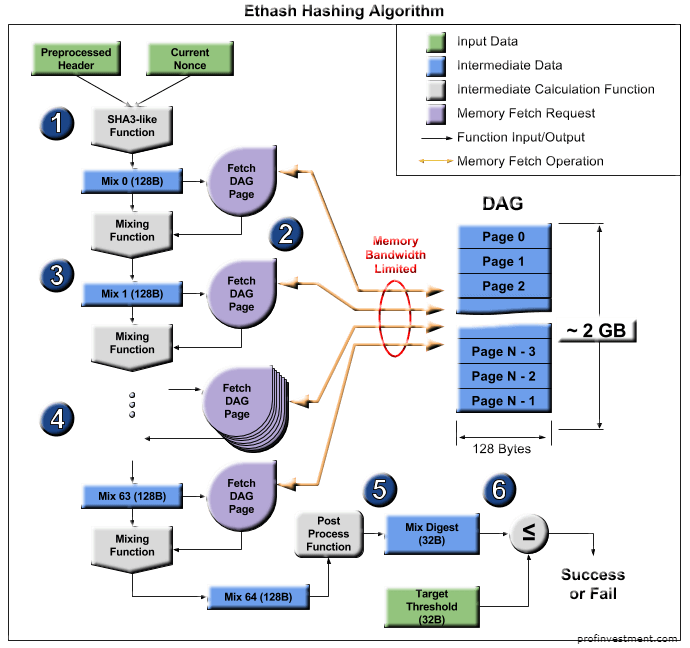

Ethash

Был сделан сильный упор на защиту от ASIC, однако это помогло ненадолго – интерес производителей асиков к Эфириуму возрос, и вскоре такие устройства все же были выпущены на рынок, что вызвало возмущения в сообществе. Было предложено даже «банить» слишком мощные устройства, подключенные к сети.

Алгоритм X11 был разработан в 2014 году и также как Ethash был нужен для противодействия асик-майнерам и сохранения конкурентоспособности владельцев видеокарт и процессоров. X11 работает одновременно с 11 разными хеш-функциями. Сначала первая функция создает хеш, затем передает эстафету второй и так далее.

Все одиннадцать алгоритмов, входящих в состав X11, были введены в работу Национальным институтом стандартов и технологий США, чтобы разработать новую функцию SHA-3 с повышенной безопасностью по сравнению с предшественниками. Кандидатов было 64, конкурс прошли только 11.

CryptoNight

CryptoNight – алгоритм майнинга, предназначенный для применения на обыкновенных процессорах. Изначально алгоритм закодирован в базе кода CryptoNote. Cryptonight берет информацию объемом 2 Мб, извлекает базовые данные, смешивает их с последовательными и дает на выходе идеальный результат.

Основным преимуществом протокола считается возможность дополнительного микширования. Транзакции таким образом становятся более конфиденциальными. CryptoNight используют многие криптовалюты, из которых наиболее известна Monero.

Equihash

Этот алгоритм майнинга криптовалют представляет собой асимметричную систему Proof-of-Work, ориентированную главным образом на память. Количество работы, которую может произвести устройство при работе с этим алгоритмом, определяется в основном количеством оперативной памяти, которым оно оснащено.

Алгоритм Equihash называют устойчивым к ASIC-майнерам. Память – дорогостоящий вычислительный ресурс, и поэтому ее оптимизация на асик-чипе будет дорогостоящим и невыгодным для пользователя процессом. В результате процесс майнинга на ASIC станет менее эффективным и мощным.

Decred

Криптовалюта Decred использует гибридный механизм консенсуса, сочетающий в себе принципы PoS и PoW. Такая система гарантирует, что развитие проекта на может зависеть от контроля сильных заинтересованных групп, а также в блокчейн на могут вноситься изменения без согласия сообщества.

PoW в Decred подразумевает вознаграждение в 30 монет за добытый блок, которые разделяются между майнерами, голосующими и фондом развития проекта. Далее голосующие могут отдавать свои голоса за или против предлагаемых корректировок в цепи. За то, что они защищают сеть хранением своих ставок, им отдается 30% дохода с каждого сформированного блока.

Quark

Quark – алгоритм майнинга криптовалют, базирующийся на хэш-функции с девятью уровнями шифрования. Алгоритм не требует большого количества ОЗУ, а также содержит в себе встроенную защиту от хакерских атак высокого уровня (64 бит). Отличается малым потреблением энергии. Quark разработали в 2013 году и внедрили в него шесть функций для шифрования: Grostl, Blake, Keccak и т.д.

Алгоритм Quark используется в механизмах консенсуса PoS и PoW, чтобы поддержание рабочего состояния криптовалютной системы было более определенным и безопасным. По сравнению со SHA-256, используемым в Биткоин, Quark обладает устойчивостью к возникновению SPOF (единой точки отказа), из-за которой может выйти из строя вся система.

X15 основан на X11, только вместо применения 11 функций хеширования в нем используется 15. За счет такого хода существенно повышается устойчивость к хакерским атакам. Если хакер взломает одну из пятнадцати функций, то разработчики тотчас же усовершенствуют ее, чтобы система продолжала оставаться в безопасности. Злоумышленнику, желающему взломать всю систему, необходимо будет поочередно пройти через все 15 функций, и сделать это быстро.

Безопасный алгоритм хэширования, на основе которого разработано не менее десяти усовершенствованный вариантов, в том числе SHA-256. Все хэш-функции, применяемые в семействе, основаны на структуре Меркла-Дамгора.

Суть заключается в том, что исходная информация разделяется на блоки после дополнения, а затем каждый из блоков делится на шестнадцать слов. Далее каждый блок сообщения пропускается через цикл, состоящий из 80 или 64 раундов перемешивается. На каждом этапе два слова трансформируются, а функция этой трансформации задается остальными 14-ю словами.

Cuckoo Cycle

Cuckoo Cycle – один из самых перспективных на сегодняшний день алгоритмов, устойчивых к ASIC. Изначально был изобретен для защиты от спама в электронной почте. Однако архитектура оказалась вполне подходящей для добычи криптовалют на графических процессорах. Сфокусирован в основном на использовании памяти, поэтому требует значительно меньше вычислительной энергии, чем другие PoW-алгоритмы. Следовательно, снижаются и затраты на охлаждение.

Другие алгоритмы

Также встречаются следующие виды алгоритмов майнинга криптовалют :

- SHA-3 (Keccak). Протокол основывается на конструкции Sponge. Чтобы получить хэш, берется исходная информация, после чего дополняется до длины, кратной R. К сообщению добавляется байт, некоторое число нулей и завершающий байт, обладающий значением 0x Затем, для получения нужного числа, к полученным данным неоднократно применяется хеш-функция.

- Blake. Состоит из трех основных компонентов – внутренней структуры, гарантирующей защиту от коллизий, режима итерации, противодействующего внешним атакам, и алгоритма сжатия. В результате получается тщательно проанализированная безопасная функция.

- Lyra2RE. Был разработан как замена устаревшего Scrypt-N algo для криптовалюты Vertcoin. Основная цель – снижение энергопотребления в процессе добычи токенов. Алгоритм успешно сменился в середине 2014 года.

Заключение

Чаще всего, когда речь заходит о майнинге криптовалют, то имеется в виду алгоритм SHA-256 или Scrypt, потому что на сегодняшний день они используются наиболее часто. Но знать об остальных вариантах тоже полезно и интересно, если вы хотите быть в курсе того, что происходит сейчас в криптовалютной отрасли.

Источник