- Алгоритм майнинга криптовалют: обзор основных алгоритмов хеширования

- Алгоритм майнинга криптовалют: что это и зачем нужен

- Алгоритм майнинга топовых криптовалют

- Основные алгоритмы майнинга криптовалют

- SHA-256

- Scrypt

- Ethash

- CryptoNight

- Equihash

- Decred

- Quark

- Cuckoo Cycle

- Другие алгоритмы

- Заключение

- Алгоритмы майнинга криптовалют: как выбрать, какой лучше

- Обзор лучших алгоритмов майнинга криптовалют

- Equihash

- CryptoNight

- SHA-256 (Secure Hash Algorithm)

- Scrypt

- На чем основан алгоритм в майнинге

- Виды блокчейна

- Заключение

Алгоритм майнинга криптовалют: обзор основных алгоритмов хеширования

Алгоритм майнинга, или алгоритм хеширования необходим для расшифровки данных в криптовалютной сети и определения их достоверности. Разработкой алгоритмов занимаются специалисты-криптографы. Схема основана на обработке «хэша» – это число, зашифрованное из строки содержимого. Невозможно зашифровать две строки таким образом, чтобы получился одинаковый хэш.

Алгоритм майнинга криптовалют: что это и зачем нужен

В криптографии существует понятие хэш-функции , она отвечает за зашифровку данных, которые впоследствии расшифровывает алгоритм майнинга криптовалют. Хэш-функция устроена так, что нет «легкого пути» получить нужный результат – можно только раз за разом подбирать значения, пока не найдется одно работающее.

В Биткоине успешным хэшем считается тот, который начинается с определенного числа нулей. Сложность нахождения растет экспоненциально. На текущий момент в числе должно быть 17 нулей подряд, чтобы оно было признано подходящим. Таким образом, только один из 1.4×1020 чисел приведет к успешному результату. Найти хэш даже труднее, чем одну песчинку из всех существующих на Земле.

Посмотрите видео, которое объясняет, что такое алгоритм хеширования (включите субтитры и перевод на русский):

Алгоритм майнинга топовых криптовалют

Список популярных и перспективных криптовалют, доступных для майнинга, и их алгоритмы хеширования:

| Криптовалюта | Тикер | Алгоритм |

|---|---|---|

| Bitcoin | BTC | SHA256 |

| Ethereum | ETH | Ethash |

| XRP | XRP | XRP Ledger Consensus Protocol |

| Litecoin | LTC | Scrypt |

| Bitcoin Cash | BCH | SHA256 |

| EOS | EOS | DPoS |

| Bitcoin SV | BSV | SHA256 |

| Cardano | ADA | DPoS |

| TRON | TRX | DPoS |

| Monero | XMR | CryptoNight |

| Dash | DASH | X11 |

| Cosmos | ATOM | PoS |

| NEO | NEO | PoS |

| Tezos | XTZ | DPoS |

| Ethereum Classic | ETC | Ethash |

| NEM | XEM | Proof-Of-Bible-Hash (POBH) |

| Ontology | ONT | PoS |

| Zcash | ZEC | Equihash |

| Bitcoin Gold | BTG | Equihash |

| Ravencoin | RVN | X16R |

| Beam | BEAM | Equihash |

| Grin | GRIN | Cuckoo Cycle |

| Waves | WAVES | PoS |

| Harmony | ONE | PoS |

| Libra Facebook | LIBRA | LibraBFT |

| Algorand | ALGO | PoS |

| Elrond | ERD | PoS |

| Decred | DCR | Blake (14r) |

Основные алгоритмы майнинга криптовалют

Рассмотрим наиболее распространенные на сегодняшний день алгоритмы майнинга.

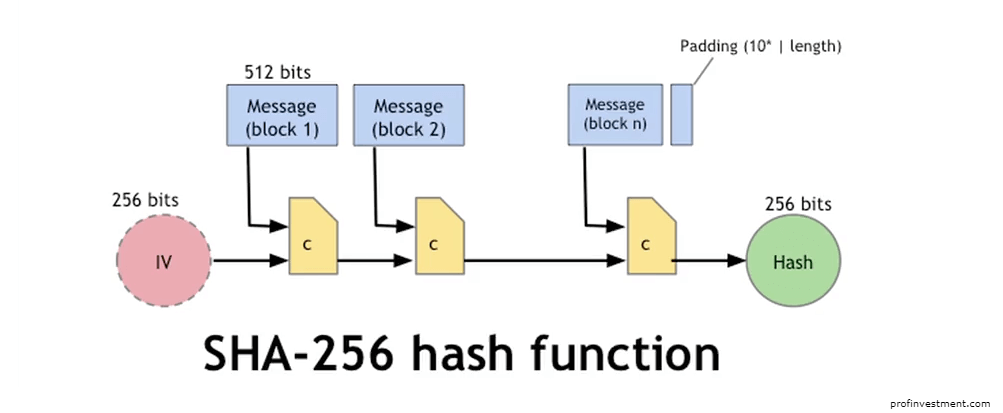

SHA-256

В 2001 году американское Агентство Национальной Безопасности разработало алгоритм SHA-2. SHA-256 – его разновидность. Название обусловлено тем, что он работает с числами размером 256 бит. Иными словами, конкретный бит данных кодируется и трансформируется в код из 256 фрагментов. Время обработки кода в SHA-256 занимает 6-10 минут.

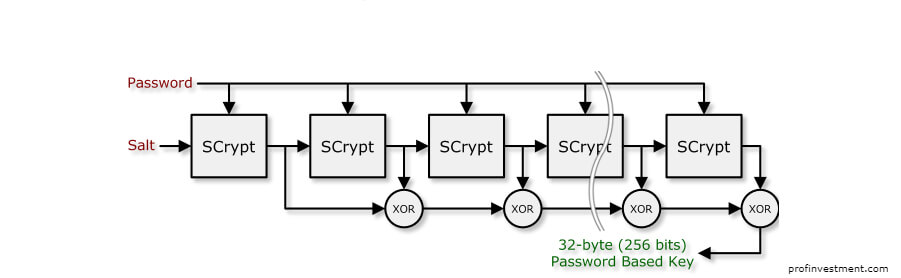

Scrypt

Многоуровневое вычисление начинается с загрузки информации с помощью хеш-процесса SHA-256. В это время рассчитывается анализ структуры связей, без которого невозможно завершение хеширования. Если сравнивать с SHA-256, то Scrypt потребляет меньше энергии, но значительно больше памяти. Также в Scrypt существует возможность уменьшить размер хеша, из-за чего вычисление осуществляется быстрее.

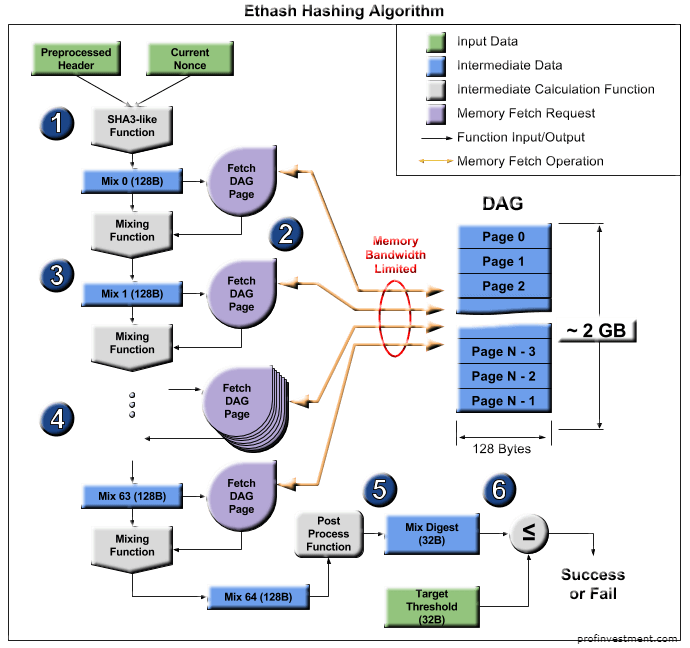

Ethash

Был сделан сильный упор на защиту от ASIC, однако это помогло ненадолго – интерес производителей асиков к Эфириуму возрос, и вскоре такие устройства все же были выпущены на рынок, что вызвало возмущения в сообществе. Было предложено даже «банить» слишком мощные устройства, подключенные к сети.

Алгоритм X11 был разработан в 2014 году и также как Ethash был нужен для противодействия асик-майнерам и сохранения конкурентоспособности владельцев видеокарт и процессоров. X11 работает одновременно с 11 разными хеш-функциями. Сначала первая функция создает хеш, затем передает эстафету второй и так далее.

Все одиннадцать алгоритмов, входящих в состав X11, были введены в работу Национальным институтом стандартов и технологий США, чтобы разработать новую функцию SHA-3 с повышенной безопасностью по сравнению с предшественниками. Кандидатов было 64, конкурс прошли только 11.

CryptoNight

CryptoNight – алгоритм майнинга, предназначенный для применения на обыкновенных процессорах. Изначально алгоритм закодирован в базе кода CryptoNote. Cryptonight берет информацию объемом 2 Мб, извлекает базовые данные, смешивает их с последовательными и дает на выходе идеальный результат.

Основным преимуществом протокола считается возможность дополнительного микширования. Транзакции таким образом становятся более конфиденциальными. CryptoNight используют многие криптовалюты, из которых наиболее известна Monero.

Equihash

Этот алгоритм майнинга криптовалют представляет собой асимметричную систему Proof-of-Work, ориентированную главным образом на память. Количество работы, которую может произвести устройство при работе с этим алгоритмом, определяется в основном количеством оперативной памяти, которым оно оснащено.

Алгоритм Equihash называют устойчивым к ASIC-майнерам. Память – дорогостоящий вычислительный ресурс, и поэтому ее оптимизация на асик-чипе будет дорогостоящим и невыгодным для пользователя процессом. В результате процесс майнинга на ASIC станет менее эффективным и мощным.

Decred

Криптовалюта Decred использует гибридный механизм консенсуса, сочетающий в себе принципы PoS и PoW. Такая система гарантирует, что развитие проекта на может зависеть от контроля сильных заинтересованных групп, а также в блокчейн на могут вноситься изменения без согласия сообщества.

PoW в Decred подразумевает вознаграждение в 30 монет за добытый блок, которые разделяются между майнерами, голосующими и фондом развития проекта. Далее голосующие могут отдавать свои голоса за или против предлагаемых корректировок в цепи. За то, что они защищают сеть хранением своих ставок, им отдается 30% дохода с каждого сформированного блока.

Quark

Quark – алгоритм майнинга криптовалют, базирующийся на хэш-функции с девятью уровнями шифрования. Алгоритм не требует большого количества ОЗУ, а также содержит в себе встроенную защиту от хакерских атак высокого уровня (64 бит). Отличается малым потреблением энергии. Quark разработали в 2013 году и внедрили в него шесть функций для шифрования: Grostl, Blake, Keccak и т.д.

Алгоритм Quark используется в механизмах консенсуса PoS и PoW, чтобы поддержание рабочего состояния криптовалютной системы было более определенным и безопасным. По сравнению со SHA-256, используемым в Биткоин, Quark обладает устойчивостью к возникновению SPOF (единой точки отказа), из-за которой может выйти из строя вся система.

X15 основан на X11, только вместо применения 11 функций хеширования в нем используется 15. За счет такого хода существенно повышается устойчивость к хакерским атакам. Если хакер взломает одну из пятнадцати функций, то разработчики тотчас же усовершенствуют ее, чтобы система продолжала оставаться в безопасности. Злоумышленнику, желающему взломать всю систему, необходимо будет поочередно пройти через все 15 функций, и сделать это быстро.

Безопасный алгоритм хэширования, на основе которого разработано не менее десяти усовершенствованный вариантов, в том числе SHA-256. Все хэш-функции, применяемые в семействе, основаны на структуре Меркла-Дамгора.

Суть заключается в том, что исходная информация разделяется на блоки после дополнения, а затем каждый из блоков делится на шестнадцать слов. Далее каждый блок сообщения пропускается через цикл, состоящий из 80 или 64 раундов перемешивается. На каждом этапе два слова трансформируются, а функция этой трансформации задается остальными 14-ю словами.

Cuckoo Cycle

Cuckoo Cycle – один из самых перспективных на сегодняшний день алгоритмов, устойчивых к ASIC. Изначально был изобретен для защиты от спама в электронной почте. Однако архитектура оказалась вполне подходящей для добычи криптовалют на графических процессорах. Сфокусирован в основном на использовании памяти, поэтому требует значительно меньше вычислительной энергии, чем другие PoW-алгоритмы. Следовательно, снижаются и затраты на охлаждение.

Другие алгоритмы

Также встречаются следующие виды алгоритмов майнинга криптовалют :

- SHA-3 (Keccak). Протокол основывается на конструкции Sponge. Чтобы получить хэш, берется исходная информация, после чего дополняется до длины, кратной R. К сообщению добавляется байт, некоторое число нулей и завершающий байт, обладающий значением 0x Затем, для получения нужного числа, к полученным данным неоднократно применяется хеш-функция.

- Blake. Состоит из трех основных компонентов – внутренней структуры, гарантирующей защиту от коллизий, режима итерации, противодействующего внешним атакам, и алгоритма сжатия. В результате получается тщательно проанализированная безопасная функция.

- Lyra2RE. Был разработан как замена устаревшего Scrypt-N algo для криптовалюты Vertcoin. Основная цель – снижение энергопотребления в процессе добычи токенов. Алгоритм успешно сменился в середине 2014 года.

Заключение

Чаще всего, когда речь заходит о майнинге криптовалют, то имеется в виду алгоритм SHA-256 или Scrypt, потому что на сегодняшний день они используются наиболее часто. Но знать об остальных вариантах тоже полезно и интересно, если вы хотите быть в курсе того, что происходит сейчас в криптовалютной отрасли.

Источник

Алгоритмы майнинга криптовалют: как выбрать, какой лучше

С момента появления первой самой популярной цифровой валюты, Bitcoin (BTC), прошло уже десять лет.

Именно в мае 2010 года житель Соединенных Штатов Америки, Ласло Ханеч, впервые провел операцию по обмену BTC на реальный, физический товар. Тогда за 10 тыс. виртуальных монет ему удалось получить две пиццы с доставкой.

С тех под развитие криптовалютной индустрии не стояло на месте, и у биткоина постоянно появлялись конкуренты в виде альтернативных валют — альткоинов.

По данным аналитиков CoinMarketCap на сегодня насчитывают более 2000 альтернативных цифровых валют, среди которых Ethereum, Litecoin, Dash и другие. Разные альткоины работают на различных алгоритмах хеширования, которые нужны для защиты целостности данных.

Из этой статьи вы узнаете, что такое алгоритм в майнинге, какие методы работают в добыче криптовалют.

Обзор лучших алгоритмов майнинга криптовалют

Equihash

Широко используемый алгоритм, который оказывает довольно сильную нагрузку на видеопамять и графический процессор при добыче монет.

Этот метод представляет собой асимметричную и ориентированную на память систему доказательств работы, находящую сталкивающиеся хеш-значения.

Хеш-функция — математическое преобразование абсолютно любой информации в последовательность букв и цифр определенной длины. Она нужна для контроля целостности важных файлов операционной системы, важных программ и данных.

Equihash часто применяют в следующих валютах:

- Bitcoin Private (Биткоин Приват);

- Komodo (Комодо);

- ZClassic (ЗКлассик);

- BitcoinZ (БиткоинЗ);

- ZCash (ЗКэш);

- Hush (Хаш);

- Bitgem (Битджэм);

- и другие.

CryptoNight

CryptoNight — это алгоритм майнинга монет, основной особенностью которого является очень высокая степень конфиденциальности благодаря используемой схеме CryptoNote. Хорошая производительность видеокарт способствует сильной децентрализации сети. Также важно учесть, что это один из самых холодных алгоритмов PoW для майнинга криптовалют. Именно на эту особенность обращают внимание майнеры во время жаркой погоды и ограниченных лимитах электроэнергии.

Благодаря технологии CryptoNight Heavy существует огромное количество цифровых денег, среди которых можно выделить:

- Karbo (Карбо);

- Boolberry (Булберри);

- Monero (Монэро);

- Coin Magic (Коин Мэджик);

- Electroneum (Электрониум).

SHA-256 (Secure Hash Algorithm)

SHA является самой первой криптографической функцией, которая было разработана Агентством национальной безопасности Соединенных Штатов Америки в 2002 году. Для ее применения нужны оборудования с высокой скоростью вычислений.

Secure Hash Algorithm выделятся на фоне конкурентов своей безопасностью и эффективным алгоритмом как для задач криптомайнинга, так и для других поставленных юзером целей.

Алгоритм SHA разработан для майнинга более 150-ти криптоактивов, среди которых:

- BetaCoin (БэтаКоин);

- Terracoin (Терракоин);

- Ixcoin (Икскоин);

- Joulecoin (ДЖулькоин);

- Unobtanium (Унобтаниум);

- и другие.

Scrypt

Алгоритм шифрования, который сильно нагружает память при вычислениях и требует много времени для подбора. Его используют для хэширования Litecoin, Mooncoin, Dogecoin и других криптовалют. Беспрерывная генерация виртуальных монет происходит благодаря стандартному циклическому хешированию. В настоящее время выгоден осуществляться только на специальном оборудовании для майнинга.

На чем основан алгоритм в майнинге

Перед тем как описать алгоритм майнинга криптовалют, необходимо немного углубиться в историю создания криптомонет и базовые принципы работы blockchain.

Впервые термин “криптовалюта” начал использоваться в 2009 году после появления биткоина, который создавался как децентрализованный платежный инструмент для обеспечения безопасной оплаты во Всемирной паутине. Надежность этого подхода гарантировалась работой огромного количества вычислительной техники для хранения общей базы данных о переводах в сети блокчейн.

Блокчейн представляет собой упорядоченную базу данных для генерации транзакций, которая распределена по четким правилам непрерывного последования цепочки блоков, состоящих из данные различного характера: служебная информация, отчет о транзакциях, база клиентов, сведения о блоках и так далее.

Алгоритм хеширования необходим для того, чтобы шифровать данные в криптовалютной сети — так система будет защищена от хакерских атак.

Виды блокчейна

Выделяют четыре наиболее распространенных вида blockchain:

- Открытый (public blockchain) — полностью децентрализованная сеть с открытыми цепочками блоков, где данные находятся в открытом доступе для всех пользователей. Из-за отсутствия ограничений на доступ любой участник может просматривать, читать и записывать данные в цепочке блоков. Ни один конкретный участник не контролирует данные в открытой цепочке блоков.

- Закрытый или приватный (private blockchain) — блокчейн, в котором присутствуют ограничения на прямой доступ к данным реестра. Такая сеть может быть как децентрализованной, так и централизованной, где в качестве основного валидатора выступает конкретный субъект.

- Инклюзивный (permissionless blockchain) — децентрализованная платформа с отсутствием центральной власти. В ней действует полностью свободный доступ на идентификацию личности обработчиков транзакций. Подобный тип сети крайне уязвим перед различными хакерскими атаками. Для того чтобы предотвратить нежелательные ситуации, можно использовать различные механизмы достижения консенсуса (Proof-of-Work, Proof-of-Stake и другие).

- Сайдчейны (sidechains — боковая цепь) — это метод, позволяющий интегрировать финансовые блокчейны в единую взаимосвязанную среду, а также объединить их с общедоступными блокчейнами. Суть работы сайдчейнов заключается в использовании дополнительных технологий blockchain для проведения транзакций с целью обеспечения перевода средств с одного блокчейна на другой по фиксированному или детерминированному курсу.

На сегодня многие цифровые валюты используют данный алгоритм, среди них:

- Ethereum (ETH);

- Ethereum Classic (ETC);

- Musicoin (MUSIC);

- Ellaism (ELLA);

- Metaverse (ETP);

- Expanse (EXP);

- и другие.

Заключение

Вероятно, многие современные криптовалюты уже в ближайшие годы прекратят свое существование за ненадобностью, а оставшиеся модернизируются с целью устранения имеющихся дефектов, связанных со скоростью транзакций, высокой энергоемкостью, наличием уязвимостей и другими недостатками.

Не стоит полагать, что добыча цифровых монет будет таким же выгодным занятием, как и три года назад, однако она останется востребованной в другом образе. Увеличится потребность в содержании мастернод как менее энергозатратном способе поддержания работоспособности децентрализованного блокчейна, уменьшится количество PoW блокчейнов.

Источник