- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Полное руководство по John the Ripper. Ч.7: Johnny — графический интерфейс для John the Ripper

- Оглавление

- Преимущества и недостатки графического интерфейса для John the Ripper

- Установка Johnny

- Johnny не заменяет John the Ripper

- Установка Johnny в Linux

- Установка Johnny в Windows

- Примеры использования Johnny в Windows

- Как в Johnny установить путь до исполнимого файла John the Ripper

- Как в Johnny взломать пароль

- Как запустить брут-форс в Johnny

- Как выбрать атаку в Johnny

- Атака по словарю

- Атака по маске

- Как в Johnny запустить атаку на Wi-Fi

- Ошибка «python: can’t open file ‘C:/Users/MiAl/Downloads/JtR/run/wpapcap2john.py’: [Errno 2] No such file or directory»

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Полное руководство по John the Ripper. Ч.2: утилиты для извлечения хешей

- Оглавление

- Как взломать пароль в John the Ripper

- Как перевести файл в хеш John the Ripper

- Где посмотреть примеры хешей

- Справочная информация по всем скриптам для генерации хешей John the Ripper и Hashcat

- 1password2john.py

- 7z2john.pl

- adxcsouf2john.py

- aem2john.py

- aix2john.pl и aix2john.py

- andotp2john.py

- androidbackup2john.py

- androidfde2john.py

- apex2john.py

- applenotes2john.py

- aruba2john.py

- atmail2john.pl

- axcrypt2john.py

- bestcrypt2john.py

- bitcoin2john.py

- bitlocker2john

- bitshares2john.py

- bitwarden2john.py

- bks2john.py

- blockchain2john.py

- ccache2john.py

- cisco2john.pl

- cracf2john.py

- deepsound2john.py

- diskcryptor2john.py

- dmg2john и dmg2john.py

- DPAPImk2john.py

- eapmd5tojohn

- ecryptfs2john.py

- efs2john.py

- encfs2john.py

- enpass2john.py

- enpass5tojohn.py

- ethereum2john.py

- filezilla2john.py

- geli2john.py

- hccap2john

- hccapx2john.py

- htdigest2john.py

- ibmiscanner2john.py

- ikescan2john.py

- ios7tojohn.pl

- itunes_backup2john.pl

- iwork2john.py

- kdcdump2john.py

- keepass2john

- keychain2john.py

- keyring2john.py

- keystore2john.py

- kirbi2john.py

- known_hosts2john.py

- krb2john.py

- kwallet2john.py

- lastpass2john.py

- ldif2john.pl

- libreoffice2john.py

- lion2john-alt.pl

- lion2john.pl

- lotus2john.py

- luks2john.py

- mac2john-alt.py

- mac2john.py

- mcafee_epo2john.py

- monero2john.py

- money2john.py

- mongodb2john.js

- mozilla2john.py

- multibit2john.py

- neo2john.py

- network2john.lua

- office2john.py

- openbsd_softraid2john.py

- openssl2john.py

- padlock2john.py

- pcap2john.py

- pdf2john.pl

- pem2john.py

- pfx2john.py

- pgpdisk2john.py

- pgpsda2john.py

- pgpwde2john.py

- prosody2john.py

- pse2john.py

- ps_token2john.py

- putty2john

- pwsafe2john.py

- racf2john

- radius2john.pl

- radius2john.py

- rar2john

- sap2john.pl

- signal2john.py

- sipdump2john.py

- ssh2john.py

- sspr2john.py

- staroffice2john.py

- strip2john.py

- telegram2john.py

- tezos2john.py (и test_tezos2john.py)

- truecrypt2john.py

- uaf2john

- vdi2john.pl

- vmx2john.py

- vncpcap2john

- wpapcap2john

- zed2john.py

- zip2john

- Другие утилиты для извлечения хешей

- hcxtools

- hcxkeys

- Что нужно знать при публикации хешей

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Полное руководство по John the Ripper. Ч.7: Johnny — графический интерфейс для John the Ripper

Оглавление

Преимущества и недостатки графического интерфейса для John the Ripper

В предыдущих частях мы уже познакомились с некоторыми возможностями и опциями John the Ripper, а также с файлами-помощниками, генерирующие хеши. А ведь это далеко не всё — мы рассмотрели даже не все файлы-помощники, им будет посвящена отдельная часть, точно так же, как отдельные части будут посвящены опциями John the Ripper и его конфигурационным файлам. То есть пользоваться данной программой не очень просто. К тому же, не все пользователи, особенно пользователи Windows, чувствуют себя уверенным в командной строке.

Для решения этих проблем создан Johnny — графический интерфейс для John the Ripper. В целом мне не очень нравятся графические интерфейсы для мощных консольных утилит, поскольку функционал GUI всегда меньше, чем исходные возможности программы, пропадает гибкость, некоторые опции в графическом интерфейсе могут быть не реализованы. И, самое главное, не зная значение опций и не понимая особенности разных атак, неопытный пользователь всё равно не сможет раскрыть даже потенциал, предоставляемый в GUI. То есть если вы совсем не умеете пользоваться программой, то даже GUI может вам не помочь.

Тем не менее Johnny довольно продуманная и очень функциональная программа, которая в дополнении к имеющимся возможностям John the Ripper, старается упростить работу с сессиями, сгенерировать хеш файла для взлома пароля и прочее.

- автоматизирует генерацию хешей

- упрощает запуск брут-форса для пользователей, не знакомых с командной строкой

- автоматизирует работу с сессиями

- нет возможности добавить свои опции командной строки

- не реализованы некоторые опции, например, контроль температуры

- невозможно посмотреть статус текущей сессии в интерактивном режиме

Установка Johnny

Johnny не заменяет John the Ripper

Вы должны понимать, что Johnny — это только окно программы, которая в зависимости от выбранных вами опций запускает команду с John the Ripper, считывает результат, обрабатывает их и показывает вам в своём окне. То есть кроме установки Johnny, вам нужно установить и John the Ripper. Причём всё сказанное в первой части про установку драйверов также относится и к Johnny.

То есть алгоритм установки следующий:

- Установка драйвера для видеокарты

- Установка John the Ripper

- Установка Johnny

Установка Johnny в Linux

Не будем останавливаться на установке драйверов и John — если у вас есть вопросы по этим этапам, то обратитесь к первой части.

Установка Johnny в Kali Linux

Установка Johnny в BlackArch

Программа предустановлена в BlackArch. Для установки в минимальные сборки выполните:

В настоящее время в репозиториях BlackArch устаревшая версия, для компиляции из исходного кода последней версии выполните следующие команды:

Установка Johnny в Debian, Linux Mint, Ubuntu

Установка Johnny в Windows

John the Ripper и Johnny для Windows можно скачать с официального сайта в виде исполняемых файлов. Для начала работы достаточно распаковать архив John the Ripper и выполнить простую установку Johnny. Но установленный таким образом John не сможет использовать видеокарту для брут-форса. Показанный ниже способ установки даст возможность подбирать пароль как с использованием центрального процессора, так и видео карты.

Начните с установки Cygwin — для этого зайдите на официальный сайт https://www.cygwin.com/, скачайте файл setup-x86_64.exe и установите. Если что-то непонятно про Cygwin, то все подробности смотрите в статье «Как начать знакомство с командами Linux: Cygwin».

Распакуйте содержимое этого архива в папку C:\cygwin64\home\ИМЯ-ПОЛЬЗОВАТЕЛЯ, например, у меня пользователь MiAl, поэтому я распаковываю в папку C:\cygwin64\home\MiAl\. Обратите внимание, что создавать папку и копировать в неё файлы нужно от имени обычного пользователя, поскольку во время своей работы John the Ripper будет пытаться записать данные в .pot файл в той же папке, где запущена программа. Если вы скопировали папку JtR в файловом менеджере с повышенными правами, то эта папка будет принадлежать Администратору и записать в неё что-либо или поменять права на неё невозможно.

Теперь в папке C:\cygwin64\home\ИМЯ-ПОЛЬЗОВАТЕЛЯ\JtR\run\ найдите cygOpenCL-1.dll и переименуйте его в cygOpenCL-1.dll.bac.

Затем в папке c:\Windows\System32 найдите файл OpenCL.dll и скопируйте его в папку C:\cygwin64\home\ИМЯ-ПОЛЬЗОВАТЕЛЯ\JtR\run\.

Затем в папке C:\cygwin64\home\ИМЯ-ПОЛЬЗОВАТЕЛЯ\JtR\run\ переименуйте файл OpenCL.dll в cygOpenCL-1.dll.

Далее эту же самую процедуру нужно повторить для файла в папке C:\cygwin64\bin\. То есть в папке C:\cygwin64\bin\ найдите cygOpenCL-1.dll и переименуйте его в cygOpenCL-1.dll.bac. Затем в папке c:\Windows\System32 вновь найдите файл OpenCL.dll и скопируйте его в папку C:\cygwin64\bin\. Наконец в папке C:\cygwin64\bin\ переименуйте файл OpenCL.dll в cygOpenCL-1.dll.

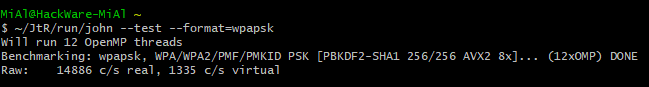

Чтобы вы понимали, для чего мы всё это делаем, посмотрите на скорость взлома на центральном процессоре:

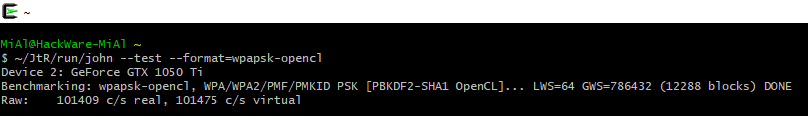

И на скорость взлома на видеокарте, которая стала доступна благодаря показанным выше действиям с подменой файлов:

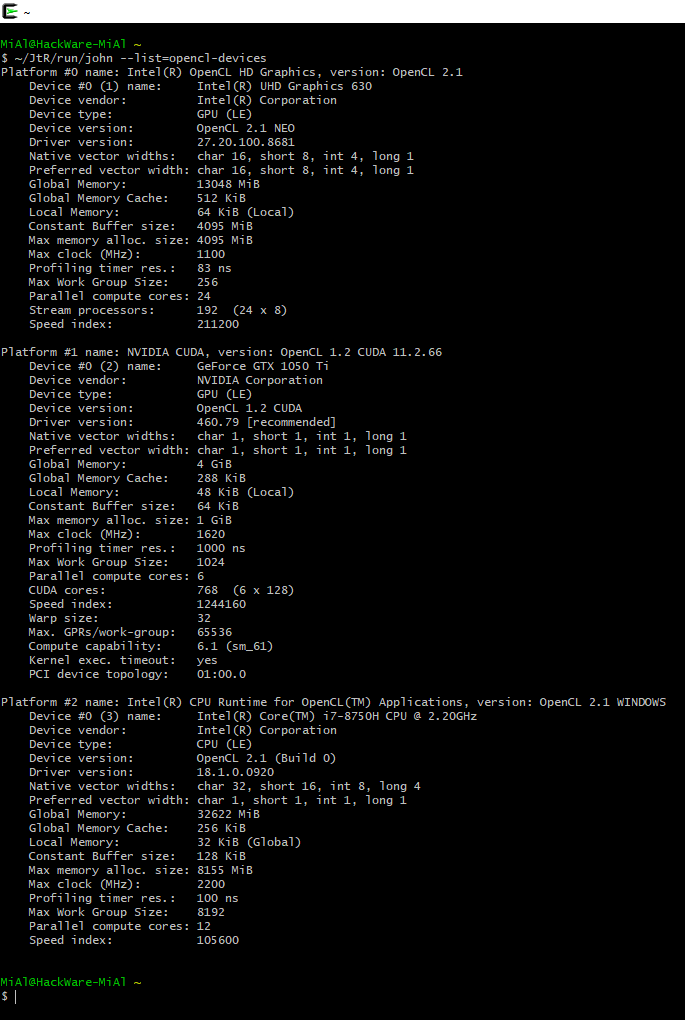

Убедитесь, что установка прошла успешно, и что John может работать с видеокартой:

Для установки Johnny откройте Cygwin – мы будем компилировать Johnny из исходного кода.

Смотрите также: apt-cyg — apt для Cygwin

Скачайте исходный код и скомпилируйте программу:

Примеры использования Johnny в Windows

Рассмотрим примеры, как в Johnny запустить взлом пароля в Windows.

Если вы компилировали Johnny из исходного кода, то программа вместо привычных вам путей и дисков Windows будет показывать их в стиле Unix (Linux), поэтому чтобы вам было проще, рекомендуется хотя бы бегло ознакомиться с Cygwin, по крайней мере, прочитайте раздел «Как получить доступ к дискам в Cygwin».

Мои тестовые файлы для взлома паролей я разместил в папке C:\cygwin64\test\, то есть для Cygwin это путь /test.

Для генерации хешей Johnny использует различные вспомогательные программы и скрипты, многие из них написаны на Python. Некоторые из них написаны на Ruby, Perl или представляют собой скомпилированные программы. Чтобы вы могли извлекать хеши из файлов для взлома, вам нужно чтобы эти среды были установлены. Если вы компилировали Johnny из исходного кода, то эти скрипты используют интерпретаторы в Cygwin. Если же вы используете версию, скомпилированную для Windows (скачали установочный файл с официального сайта) Python и другие интерпретаторы должны быть установлены в системе. На всякий случай, вот соответствующие ссылке по установке:

Сами скрипты для извлечения хешей не поставляются с Johnny, поэтому прежде чем использовать функцию по извлечению хешей, вам нужно указать путь до исполнимого файла John the Ripper.

Запустим X сервер:

Нажмите Enter, чтобы увидеть приглашение командной строки.

Установим значение переменной DISPLAY:

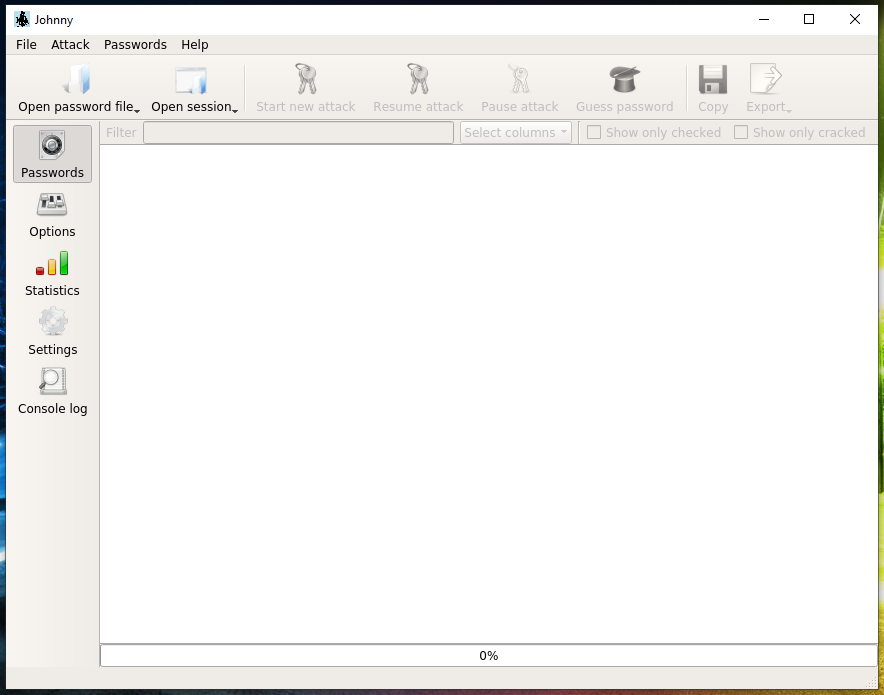

Главное окно программы:

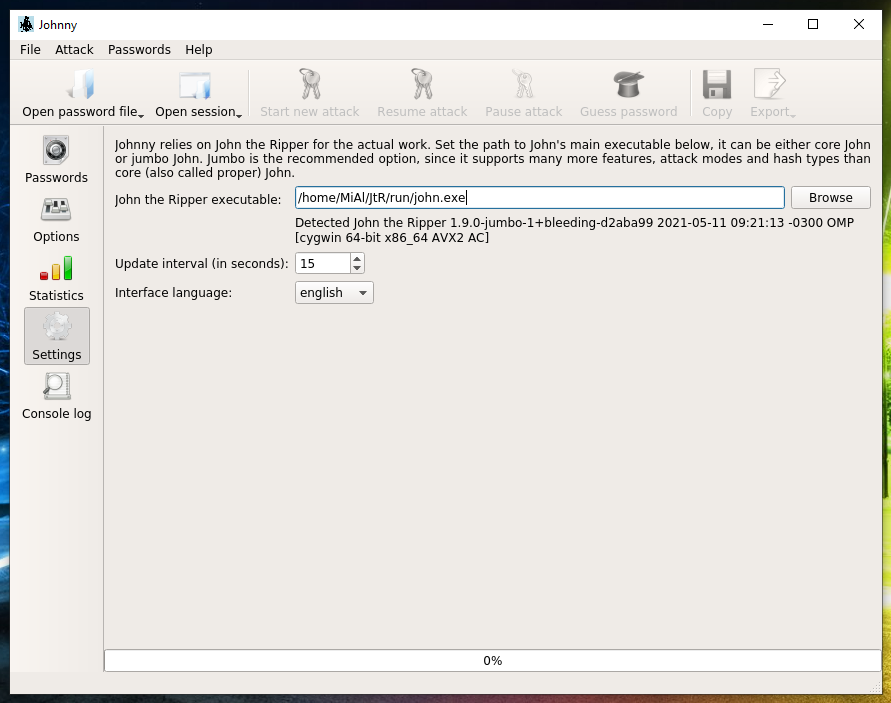

Как в Johnny установить путь до исполнимого файла John the Ripper

В первую очередь, перейдите на вкладку Settings и укажите путь до исполнимого файла John the Ripper.

Если вы устанавливали программы по инструкции выше в Cygwin, то путь до исполнимого файла будет иметь вид /home/ПОЛЬЗОВАТЕЛЬ/JtR/run/john.exe, например, /home/MiAl/JtR/run/john.exe.

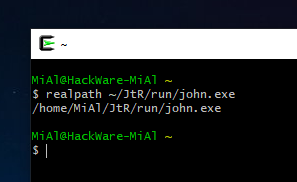

Вы можете узнать путь до исполнимого файла в вашей системе выполнив следующую команду:

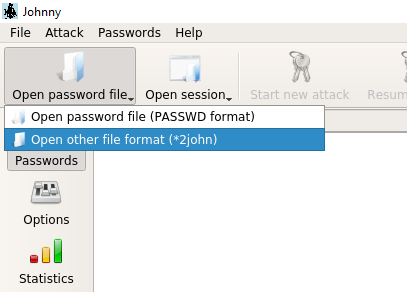

Как в Johnny взломать пароль

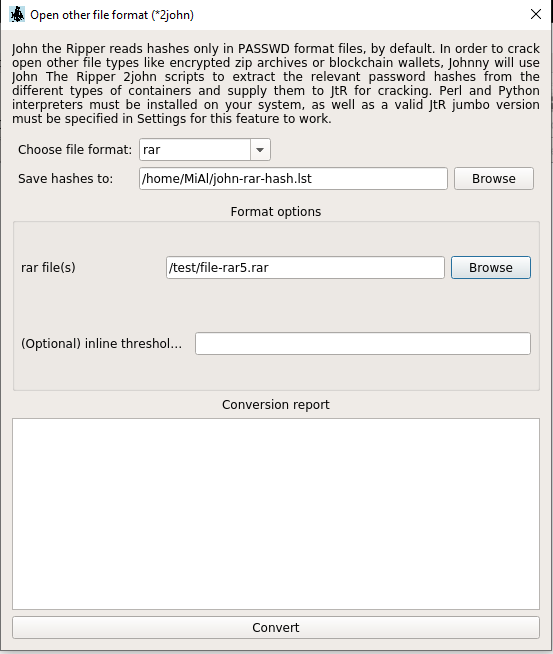

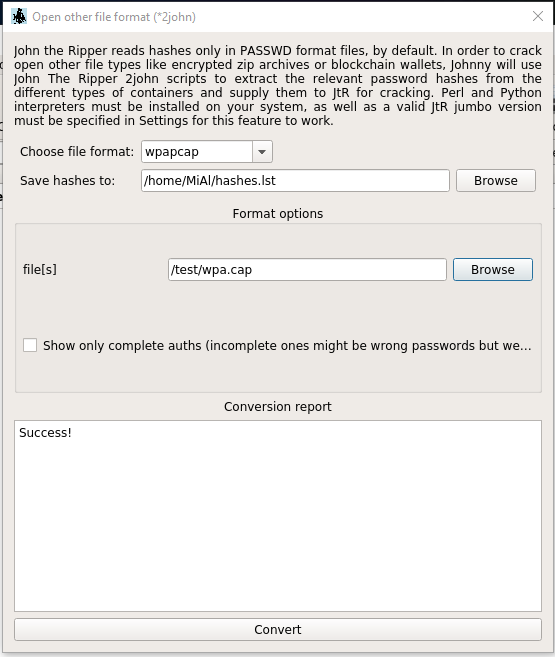

Предположим, я хочу взломать пароль зашифрованного архива file-rar5.rar. Начать нужно с генерации хеша, который понимает John the Ripper. Для этого в меню нажимаем «Open password file» → «Open other file format (*2john)».

В «Choose file format» выберите тип файла, для которого вы хотите подобрать пароль.

В «Save hashes to» укажите любое расположение, куда будет сохранён сгенерированный хеш.

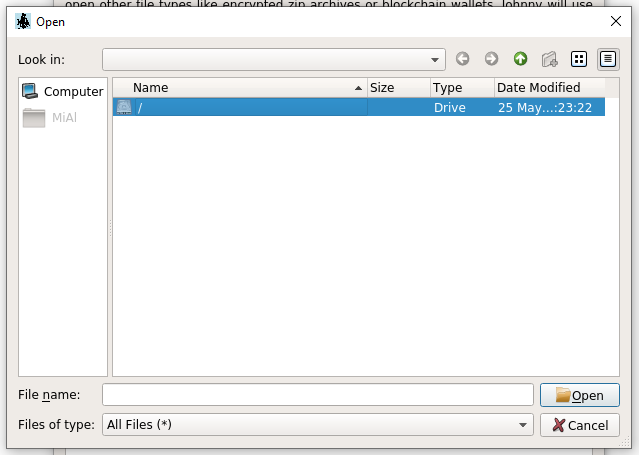

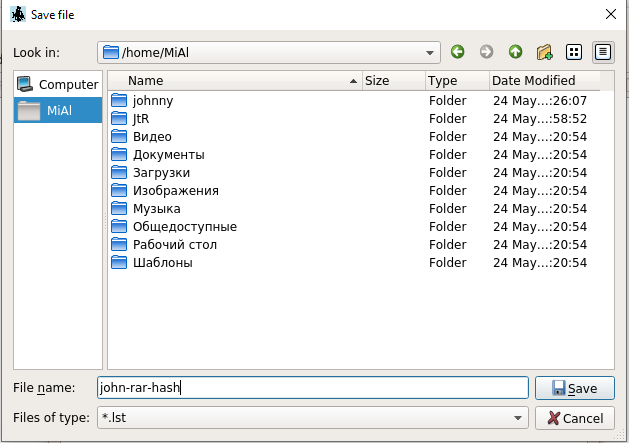

При клике на кнопку будет открыто такое окно:

Дважды кликните на «/» чтобы перейти в корень файловой системы Cygwin. Затем выберите, где вы хотите сохранить файл. Например, в домашней папке вашего пользователя. Также придумайте имя для файла.

Затем укажите путь до файла, который вы хотите взломать.

Когда всё готово, нажмите кнопку «Convert».

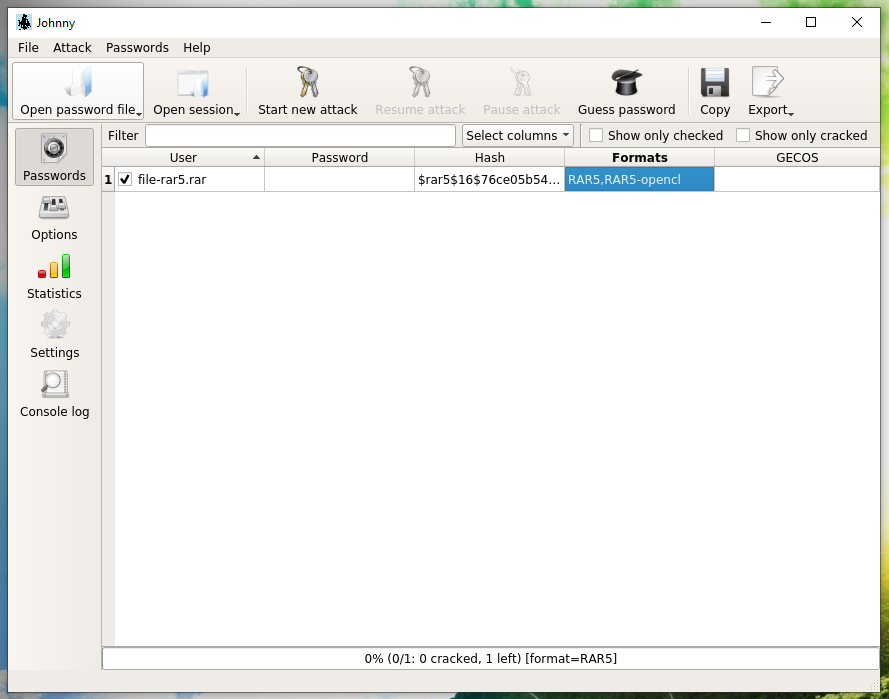

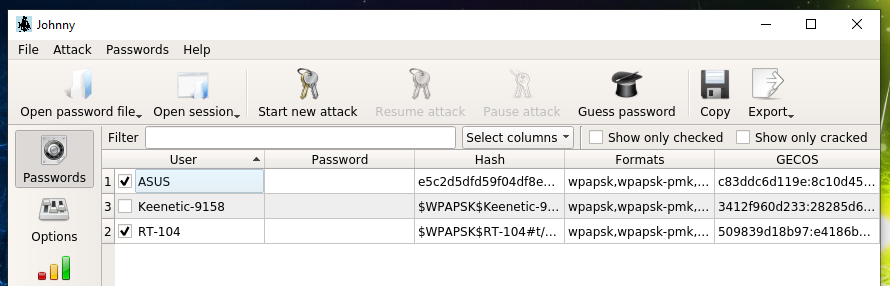

Если всё пройдёт удачно, то хеш будет добавлен в окно Johnny на вкладке «Passwords».

Как запустить брут-форс в Johnny

Обратите внимание, что данный хеш определяется как два возможных формата:

Из предыдущих частей вы уже знаете, что они различаются тем, что первый формат — это брут-форс на центральном процессоре, а OpenCL – это брут-форс на видеокарте.

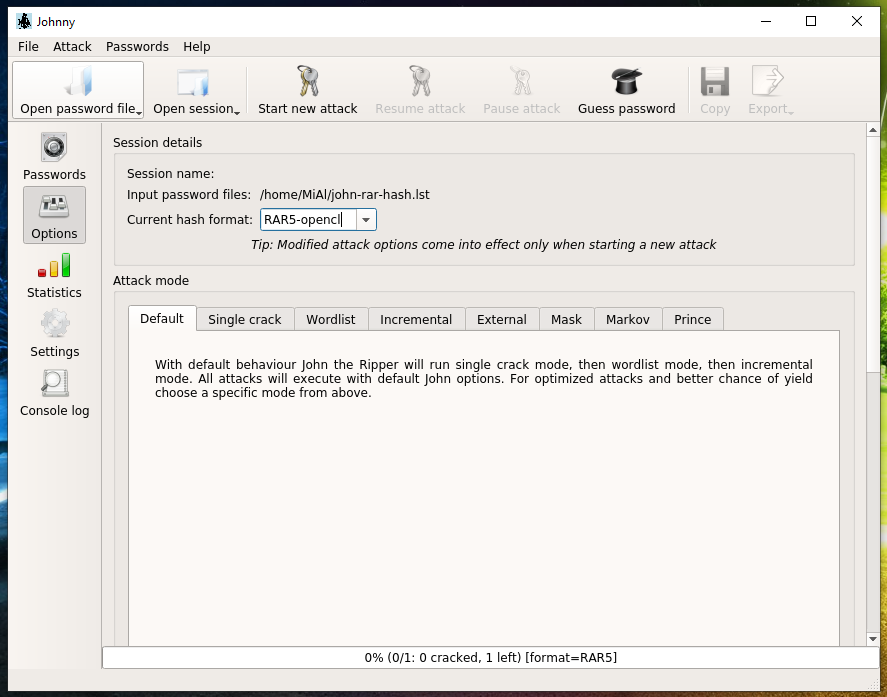

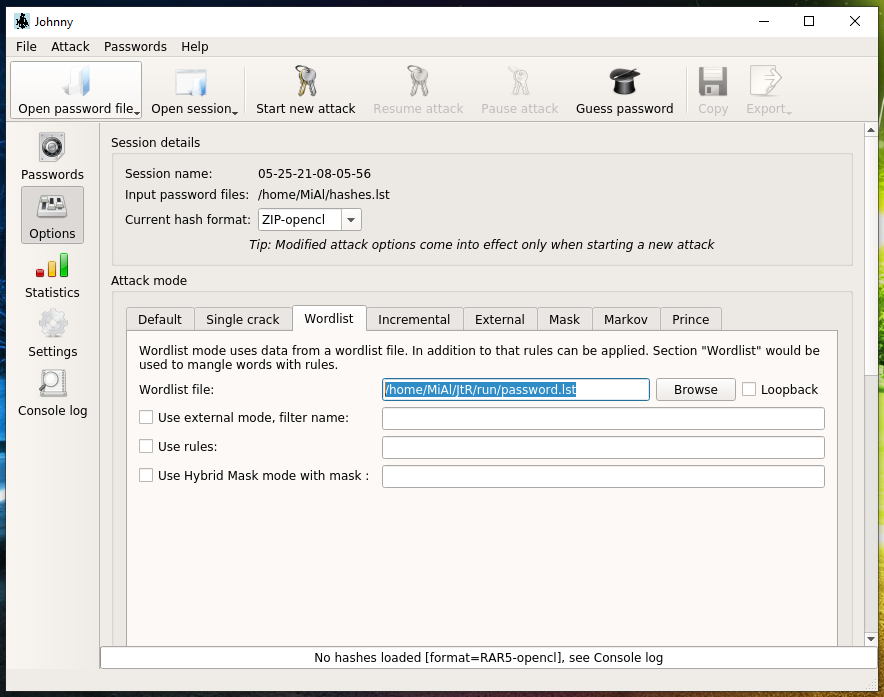

Чтобы выбрать видеокарту, перейдите на вкладку «Options» и в выпадающем меню «Current hash format» выберите желаемый вариант:

Для запуска атаки нажмите кнопку в меню «Start new attack».

На вкладке «Console log» вы можете наблюдать за прогрессом.

Строка «Device 2: GeForce GTX 1050 Ti» говорит о том, что брут-форс выполняется на видеокарте.

Можно убедиться, что указанная видеокарта действительно под нагрузкой во время брут-форса.

При удачном взломе, пароль будет показан на вкладке «Passwords».

Как выбрать атаку в Johnny

По умолчанию John the Ripper будет запускать режим Single crack mode, затем Атаку по словарю, а затем режим Incremental. Все атаки будут выполняться с параметрами John по умолчанию. Для оптимизации атак и повышения шансов подбора пароля, выберите определённую атаку и установите для неё настройки.

Атака по словарю

Для выбора атаки по словарю перейдите в «Options» → «Wordlist». Нажмите «Wordlist file» и укажите путь до файла словаря. С John поставляется небольшой словарь, он находится в той же папке, что и исполнимый файл john (например, /home/MiAl/JtR/run/password.lst).

Следующими командами вы можете скачать файл rockyou:

Чтобы узнать абсолютный путь до файла, выполните:

Вы можете использовать его как больший словарь, чем словарь по умолчанию.

Для запуска атаки нажмите кнопку в меню «Start new attack».

В консоли вы можете видеть, что теперь в команде запуска указан путь до словаря:

Атака по маске

Для выбора атаки по маске перейдите в «Options» → «Mask». В поле «Mask» введите желаемую маску.

Для запуска атаки нажмите кнопку в меню «Start new attack».

Как в Johnny запустить атаку на Wi-Fi

Для взлома захваченного рукопожатия, в качестве Формата файла выберите «wpapcap».

Если в файле захвата несколько рукопожатий, то хеши будут извлечены для них всех. При желании, вы можете снять галочку с хешей, для которых не хотите подбирать пароль.

В качестве типа хеша выберите wpapsk или wpapsk-opencl.

Ошибка «python: can’t open file ‘C:/Users/MiAl/Downloads/JtR/run/wpapcap2john.py’: [Errno 2] No such file or directory»

Если вы попытаетесь извлечь хеши Wi-Fi рукопожатий в Johnny, скаченном с официального сайта, то вы столкнётесь с ошибкой:

Источник

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Полное руководство по John the Ripper. Ч.2: утилиты для извлечения хешей

Оглавление

Как взломать пароль в John the Ripper

John the Ripper умеет взламывать только хеши — он не умеет напрямую работать с зашифрованными файлами. Программа не может открыть, например, офисный документ, ввести туда пароль и т. п.

Это решаемая проблема — нам нужно вычислить (извлечь) хеш для интересующего нас файла. Сам John этого делать не умеет. Нужны вспомогательные утилиты. Ознакомиться с их списком можно, например, набрав команду:

Вот так выглядит список на машине, где я установил John из исходников:

- 1password2john.py

- 7z2john.pl

- adxcsouf2john.py

- aem2john.py

- aix2john.pl

- aix2john.py

- andotp2john.py

- androidbackup2john.py

- androidfde2john.py

- ansible2john.py

- apex2john.py

- applenotes2john.py

- aruba2john.py

- atmail2john.pl

- axcrypt2john.py

- bestcrypt2john.py

- bitcoin2john.py

- bitlocker2john

- bitshares2john.py

- bitwarden2john.py

- bks2john.py

- blockchain2john.py

- ccache2john.py

- cisco2john.pl

- codepage.pl

- cracf2john.py

- dashlane2john.py

- deepsound2john.py

- diskcryptor2john.py

- dmg2john

- dmg2john.py

- DPAPImk2john.py

- eapmd5tojohn

- ecryptfs2john.py

- ejabberd2john.py

- electrum2john.py

- encfs2john.py

- enpass2john.py

- enpass5tojohn.py

- ethereum2john.py

- filezilla2john.py

- geli2john.py

- genincstats.rb

- genmkvpwd

- gpg2john

- hccap2john

- hccapx2john.py

- hextoraw.pl

- htdigest2john.py

- ibmiscanner2john.py

- ikescan2john.py

- ios7tojohn.pl

- itunes_backup2john.pl

- iwork2john.py

- kdcdump2john.py

- keepass2john

- keychain2john.py

- keyring2john.py

- keystore2john.py

- kirbi2john.py

- known_hosts2john.py

- krb2john.py

- kwallet2john.py

- lastpass2john.py

- ldif2john.pl

- libreoffice2john.py

- lion2john-alt.pl

- lion2john.pl

- lotus2john.py

- luks2john.py

- mac2john-alt.py

- mac2john.py

- mcafee_epo2john.py

- monero2john.py

- money2john.py

- mongodb2john.js

- mozilla2john.py

- multibit2john.py

- neo2john.py

- netntlm.pl

- netscreen.py

- network2john.lua

- office2john.py

- openbsd_softraid2john.py

- openssl2john.py

- padlock2john.py

- pcap2john.py

- pdf2john.pl

- pem2john.py

- pfx2john.py

- pgpdisk2john.py

- pgpsda2john.py

- pgpwde2john.py

- prosody2john.py

- pse2john.py

- ps_token2john.py

- putty2john

- pwsafe2john.py

- racf2john

- radius2john.pl

- radius2john.py

- rar2john

- raw2dyna

- sap2john.pl

- signal2john.py

- sipdump2john.py

- ssh2john.py

- sspr2john.py

- staroffice2john.py

- strip2john.py

- telegram2john.py

- test_tezos2john.py

- tezos2john.py

- truecrypt2john.py

- uaf2john

- vdi2john.pl

- vmx2john.py

- vncpcap2john

- wpapcap2john

- zed2john.py

- zip2john

Согласитесь, список впечатляющий!

На Kali Linux эти файлы расположены в двух директориях:

- файлы скриптов в /usr/share/john/

- а бинарные файлы в /usr/sbin/

В BlackArch эти файлы размещены:

- файлы скриптов в директории /usr/lib/john/

- бинарные файлы в /usr/bin/

Если вы компилировали John the Ripper из исходного кода, то все эти файлы собраны в директории run.

Чтобы найти нужный вам файл, используйте команду вида:

Чтобы найти сразу все файлы по извлечению хешей, выполните:

Если не можете в своей системе найти какой-то файл (это можно сделать командой locate), то скачайте их из исходных кодов: https://github.com/magnumripper/JohnTheRipper.

Как перевести файл в хеш John the Ripper

Скрипты собраны из самых разных мест и написаны множеством исследователей, зачастую на основе изысканий других исследователей. Поэтому они написаны на разных языках программирования.

В целом, использование довольно стандартно — нужно указать запускаемую программу и через пробел файл, для которого нужно рассчитать хеш.

Хорошая новость в том, что эти хеши являются общими как для Hashcat, так и для John the Ripper. То есть эту таблицу и эти файлы вы можете использовать для взлома паролей в John the Ripper или Hashcat.

Можно указать сразу несколько файлов для извлечения их хешей — например, несколько ZIP архивов или несколько офисных документов.

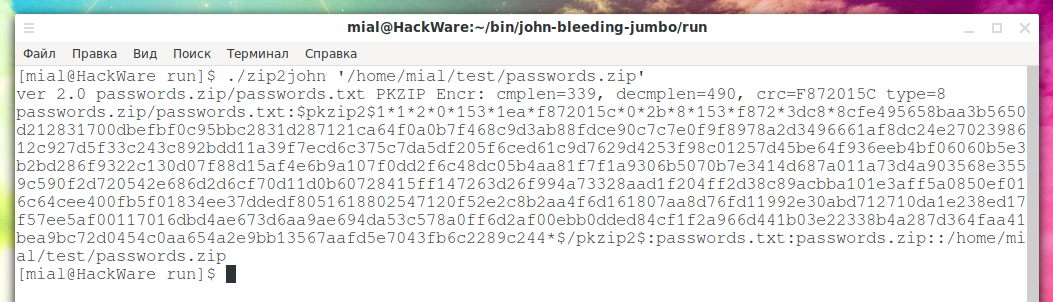

Пример извлечения хеша из файла passwords.zip, то есть из ZIP архива:

Первая строка содержит свойства архива:

Сам хеш идёт далее:

Пример команды, при которой хеш сохраняется в файл passwords.zip.hash:

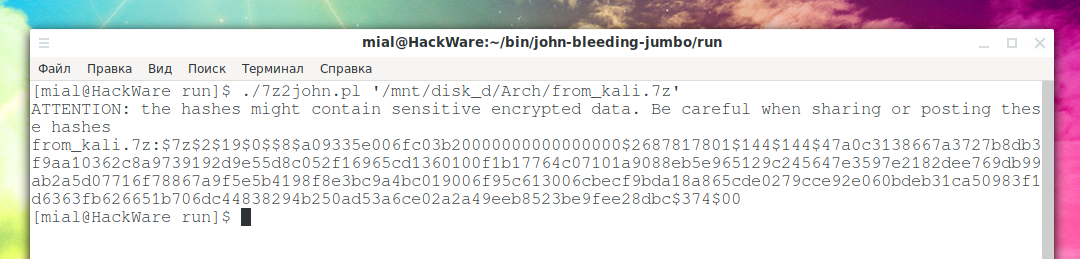

Пример извлечения хеша из архива .7z:

Первая строка предупреждает, что хеши могут содержать зашифрованные чувствительные данные и нужно быть осторожным, если вы делитесь хешем с кем-то или публикуете его в Интернете:

Вторая строка это сам хеш:

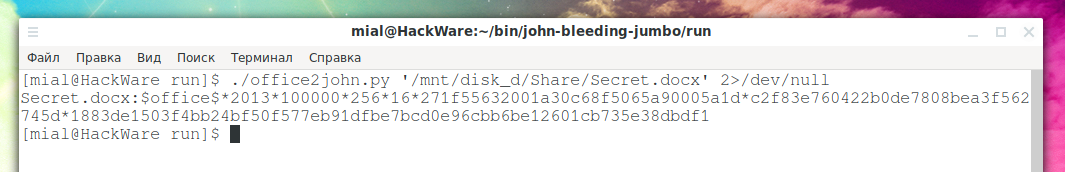

Извлечение хеша из файла MS Word 2019:

Если не указать 2>/dev/null, то будет выведено предупреждение об устаревшей функции Python в скрипте — надеюсь, в будущем это поправят.

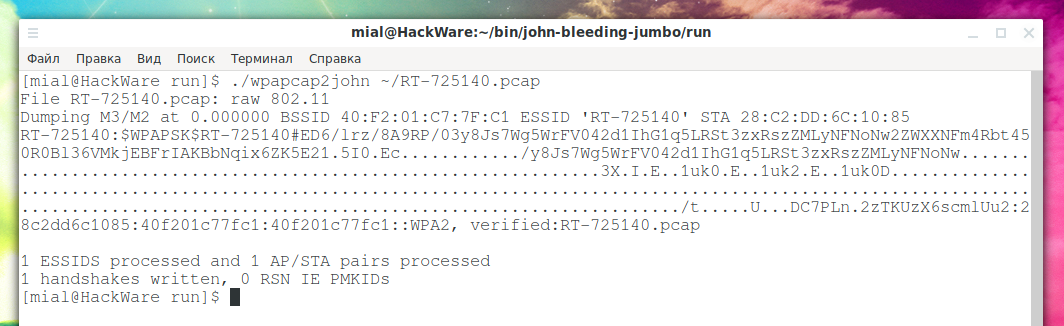

Пример извлечения хеша из рукопожатия для взлома Wi-Fi:

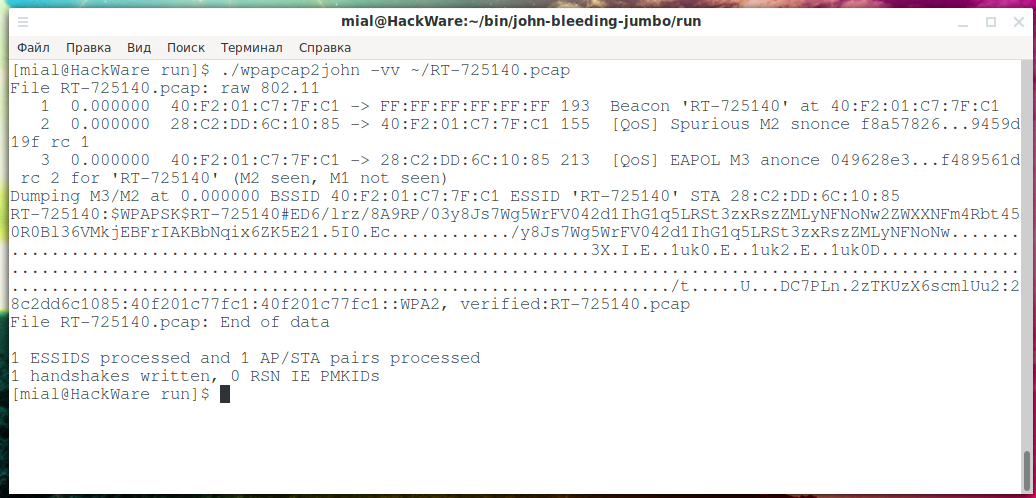

Утилита wpapcap2john поддерживает опцию -v, поэтому при желании вы можете увидеть больше информации:

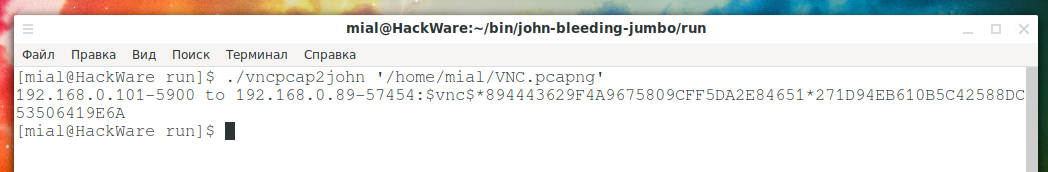

Пример извлечения хеша VNC рукопожатия из захваченного сетевого трафика — этот хеш позволяет взломать пароль VNC сервера.

Учитывая что МАКСИМАЛЬНАЯ (не минимальная) длина пароля составляет 8 (!) символов, а сам алгоритм считается очень быстро, такие хеши обречены на взлом:

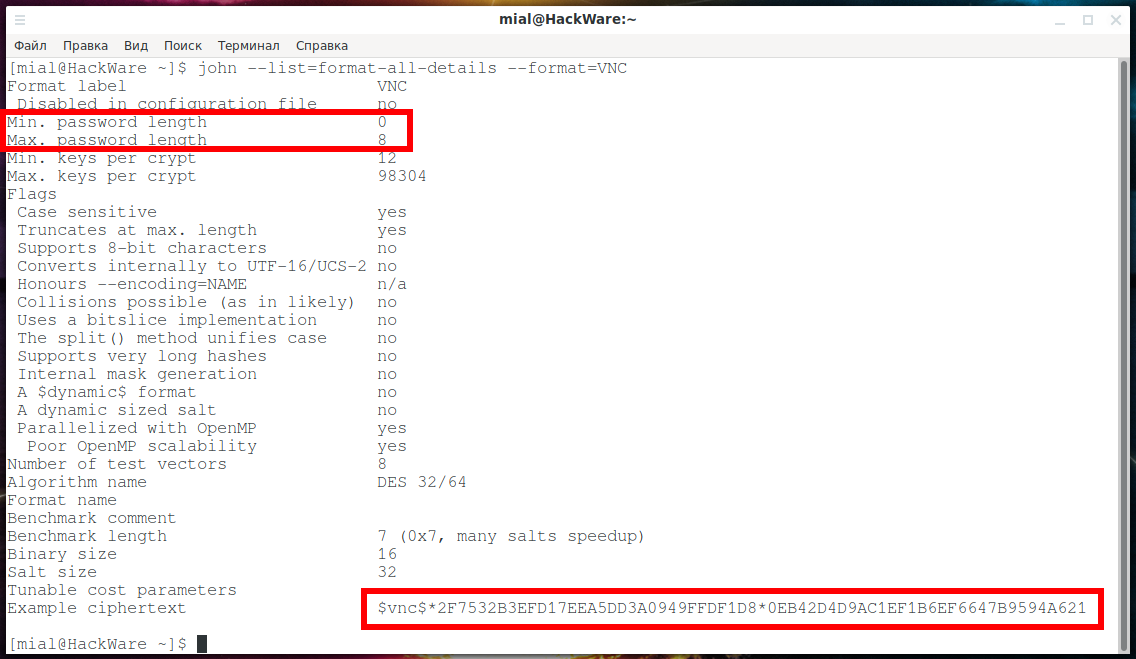

Где посмотреть примеры хешей

Как вы уже могли понять, хеши являются довольно длинными и (при беглом взгляде) бессмысленными наборами данных. Чтобы понять, что вы правильно получили хеш, иногда нужно сравнить его с аналогичным типом.

Но вы можете посмотреть примеры любого хеша офлайн, без сторонних ресурсов.

Начать нужно с того, чтобы узнать, как ваш формат правильно называется в John the Ripper. Для этого можно найти его в полном списке поддерживаемых форматов:

Примеры названий форматов:

- Office

- ODF

- ZIP

- VNC

- wpapsk

- и пр.

Теперь, чтобы увидеть пример хеша, выполните одну из следующего вида команд, в которой вместо слова ФОРМАТ подставьте название формата:

Я предпочитаю второй вариант команды, который выводит больше информации.

Например, получение информации о свойствах пароля и пример хеша VNC:

Пример хеша я выделил красной рамкой.

Здесь же вы можете найти другую интересную информацию — максимальную и минимальную длину пароля, чувствителен ли пароль к регистру и прочее.

Ещё один пример — в этот раз хеш файлов MS Office:

Справочная информация по всем скриптам для генерации хешей John the Ripper и Hashcat

Для себя я собрал всю доступную информацию об этих файлах. Если вы заметили неточности в моих данных или хотите их дополнить — то пишите в комментариях к этому разделу.

Для поиска по этой странице используйте Ctrl+f.

1password2john.py

Извлекает хеш для взлома пароля программы 1Password

7z2john.pl

Извлекает хеши из зашифрованных архивов 7-Zip

Зависимостью является модуль Perl Compress::Raw::Lzma. Для его установки в Debian, Kali Linux и производные:

Для установки в Arch Linux, BlackArch и производные с помощью pikaur:

adxcsouf2john.py

Эта утилита извлекает хэши паролей ADXCRYPT из IBM / Toshiba 4690 OS ADXCSOUF.DAT (более известный, отсюда и название утилиты) и хэши SHA-1 из файлов ADXEPW0F.DAT.

aem2john.py

Утилита JtR для преобразования собственных хэшей Adobe AEM (Adobe Experience Manager) в существующий формат хэшей JtR.

aix2john.pl и aix2john.py

Этот скрипт конвертирует AIX /etc/security/passw

Если пароль не задан, то aixpasswd2john.pl будет читать из стандартного ввода.

andotp2john.py

androidbackup2john.py

Файлы бэкапов Android, которые могут быть созданы следующей командой:

androidfde2john.py

Программа для «конвертации» образов / дисков Android FDE в дружественный для JtR формат.

apex2john.py

Дамп хешей APEX

applenotes2john.py

Скрипт для извлечения «хэшей» из защищённых паролем баз данных Apple Notes. Типичное расположение базы данных:

aruba2john.py

Алгоритм хеширования паролей ArubaOS.

atmail2john.pl

axcrypt2john.py

Скрипт для извлечения хэша из зашифрованного файла AxCrypt или самодешифруемого двоичного файла

bestcrypt2john.py

bitcoin2john.py

Извлекает хеш из кошельков Bitcon для подбора пароля

Необходимо установить пакет bsddb3, который является зависимостью:

bitlocker2john

bitshares2john.py

Скрипт для извлечения «хешей» из баз данных BitShares.

Расположение баз данных: %APPDATA%\BitShares2-light\databases\file__0\

«Local Wallet» на https://wallet.bitshares.org для Google Chrome:

bitwarden2john.py

Утилита для извлечения «хешей» из локальных данных Google Chrome / Firefox / Android.

В качестве зависимости необходимо установить модуль plyvel (скрипт использует Python 2):

На Linux с Firefox, «storage.js» можно найти по следующему расположению:

На Android с bitwarden 1.14.1, «hash» можно извлечь из следующего расположения: /data/data/com.x8bit.bitwarden/shared_prefs/com.x8bit.bitwarden_preferences.xml

bks2john.py

Конвертирует хранилища ключей BKS в совместимый с JtR формат.

blockchain2john.py

Файлы кошелька blockchain

ccache2john.py

Этот скрипт извлекает хеш пригодный для взлома из файлов кэша учётных данных krb5 (например, /tmp/krb5cc_1000).

Примечание: этот метод атаки работает только против серверов MS Active Directory.

cisco2john.pl

Начальный декодер пароля Cisco type 4.

Из-за этого вывода мы перезапускаем и сохраняем stderr в другой файл.

cracf2john.py

Обрабатывает файлы CRACF.TXT files (сгенерированные программой CRACF) в формат, пригодный для JtR.

Извлекает «хеши» из файлов .aes и .dash Dashlane.

Примечание. Это работает только с данными из настольной версии Dashlane для Windows и macOS.

Необходимые файлы .aes можно найти в дереве каталогов %AppData%\Dashlane\profiles в Windows.

Необходимые файлы .aes можно найти в дереве каталогов

/Library/Application\ Support/Dashlane/profiles/ в macOS.

deepsound2john.py

deepsound2john извлекает хэши паролей из аудиофайлов, содержащих зашифрованные данные, стеганографически встроенные DeepSound (http://jpinsoft.net/deepsound/).

Известно, что этот метод работает с файлами, созданными DeepSound 2.0.

Входные файлы должны быть в формате .wav. Хэши можно восстановить из аудиофайлов даже после преобразования из других форматов, например,

diskcryptor2john.py

Извлекает хеш из DiskCryptor.

Совет: используйте kpartx для доступа к разделам в необработанных образах дисков в Linux.

ВНИМАНИЕ: Каскадные шифры пока НЕ поддерживаются!

dmg2john и dmg2john.py

Образцы Apple Disk (DMG)

1. Запустите dmg2john на файл(ы) .dmg.

2. Запустите john на вывод dmg2john.

Можно использовать любой файл на выбор: dmg2john или dmg2john.py, но рекомендуется dmg2john.

DPAPImk2john.py

Программа использует Python 2.

eapmd5tojohn

ecryptfs2john.py

efs2john.py

UPD: возможно этот скрипт удалён.

Encrypting File System (EFS) — система шифрования данных, реализующая шифрование на уровне файлов в операционных системах Microsoft Windows NT (источник).

Для дополнительной функциональности рекомендуется установить пакет python-m2crypto:

sudo apt install python-m2crypto

Извлекает хеши из файлов, созданных командой

Установка необходимой зависимости — модуля parsimonious:

Генерирует хеш файла крипто кошелька Ethereum.

encfs2john.py

Переводит файлы EncFS в формат, подходящий для John.

enpass2john.py

Извлекает хеши из баз данных Enpass Password Manager версии 6.x.

enpass5tojohn.py

Извлекает хеши из баз данных Enpass Password Manager версии 5.x.

ethereum2john.py

Извлекает хеш из кошельков Ethereum Wallet (Geth/Mist/MyEtherWallet).

filezilla2john.py

Извлекает хеши из файлов «FileZilla Server.xml».

geli2john.py

Утилита для подготовки к взлому частного (секретного) ключа PGP Desktop / OpenPGP / GnuPG.

PGP (англ. Pretty Good Privacy) — компьютерная программа, также библиотека функций, позволяющая выполнять операции шифрования и цифровой подписи сообщений, файлов и другой информации, представленной в электронном виде, в том числе прозрачное шифрование данных на запоминающих устройствах, например, на жёстком диске. Подробности смотрите в статье «Как пользоваться gpg: шифрование, расшифровка файлов и сообщений, подпись файлов и проверка подписи, управление ключами».

- если используется -d, тогда записывается отладочная информация декодирования типов объектов

- если используется -S, тогда также будут выведены подключи

hccap2john

HCCAP — это кастомный формат, специально разработанный для oclHashcat.

Сами данные не отличаются от обычного tcpdump формата. На самом деле, они абсолютно те же самые. Они просто немного реорганизованы.

Валидный файл hashcat cap (расширение файла: .hccap) содержит одну или больше экземпляров структуры.

hccapx2john.py

Обрабатывает файлы hccapx в формат, подходящий для использования с JtR.

htdigest2john.py

Эта утилита обрабатывает файлы htdigest в формат, подходящий для использования с JtR.

ibmiscanner2john.py

Конвертирует файлы в формате userid:hash (например файлы, созданные более старой версией инструмента ibmiscanner) в формат as400-sha, который может обрабатываться JtR. Можно указать несколько файлов.

Вывод отправляется в stdout. Для создания файла JtR используйте перенаправление стандартного вывода.

ikescan2john.py

Обрабатывает файлы вывода ike-scan в формат, подходящий для использования с JtR.

ios7tojohn.pl

Взлом ограничительного ПИН кода IOS 7

Пример ввода (с com.apple.restrictionspassword.plist):

1. Достаньте файл com.apple.restrictionspassword.plist из вашего телефона. Как сделать это — за пределами этого документа, просто погуглите это.

2. Запустите ios7tojohn на этот файл, Перенаправьте вывод в другой файл. К примеру:

3. Запустите john на новый файл используя только четыре цифры (это ведь PIN код):

4. Взлом займёт полсекунды. И не потому что Apple использует очень убогий хеш механизм, а от того, что пространство ключей ПИН кода крайне маленькое.

itunes_backup2john.pl

Генерирует хеш для взлома бэкапов IOS.

Объяснение формата вывода:

1. все двоичные данные выводятся в шестнадцатеричной форме

2. на самом деле 2 формата, один для бэкапов IOS

iwork2john.py

Генерирует хеш для взлома файлов iWork.

kdcdump2john.py

Перевод вывода патча Kdcdump для JtR.

keepass2john

Генерация хешей для взлома мастер пароля от менеджерей паролей KeePass и форков. Подробности смотрите в статье «Менеджеры паролей KeePass и KeePassXC».

keychain2john.py

Перерабатывает файлы Mac OS X keychain в удобный для John the Ripper формат.

keyring2john.py

Взлом файлов GNOME Keyring, конвертирует файлы Gnome Keyring в формат john.

keystore2john.py

В настоящее время поддерживаются только файлы Sun «JKS».

kirbi2john.py

Извлекает тикеты Kerberos из файла kirbi и парсит их в формат JtR.

known_hosts2john.py

Обрабатывает файлы known_hosts в формат, подходящий для использования с JtR.

krb2john.py

Раньше этот файл назывался krbpa2john.py.

Извлекает хеши AS-REQ и TGS-REP.

Для создания файлов .pdml с помощью tshark:

Примеры использования. Для извлечения хешей «AS-REQ (krb-as-req)»,

Для извлечения хешей «TGS-REP (krb-tgs-rep)»:

kwallet2john.py

Извлекает хеш KWALLET.

lastpass2john.py

Этот скрипт конвертирует введённые данные LastPass в формат, подходящий для JtR.

Файл «*_key.itr» просто содержит количество вычислений (например, 5000). Для Firefox в Linux этот файл находится в директории

Перед тем, как использовать этот скрипт на данных из Windows версии LastPass, прочитайте https://lastpass.com/support.php?cmd=showfaq&id=425. Помните, что на Windows используется CryptProtectData чтобы дополнительно зашифровать данные, поэтому этот сркипт не будет работать «из коробки». Для Windows версии LastPass требуется дополнительная обработка (расшифровка) данных.

Этот скрипт работает только для LastPass версии 3.x для Firefox. Последней поддерживаемой версией является LastPass is 3.3.4, выпущенная 17 марта 2017.

LastPass версии 4.x использует очень другой механизм, который ещё не поддерживается.

Он хранит данные в следующем месте:

ИЛИ для lastpass-cli:

ldif2john.pl

libreoffice2john.py

Утилита обрабатывает файлы OpenOffice / LibreOffice в формат, подходящий для JtR.

Раньше эта утилита называлась odf2john.py.

lion2john-alt.pl

Этот скрипт конвертирует Apple OS X Lion plist файл в «shadow» формат совместимый с John the Ripper.

В качестве зависимости необходимо установить модуль Data::Plist.

Для этого используйте любой из следующих способов:

lion2john.pl

Извлекает солёные хеши SHA-512 из Mac OS X 10.7 Lion.

В качестве зависимости необходимо установить модуль Data::Plist.

Для этого используйте любой из следующих способов:

lotus2john.py

Генерирует хеш для Lotus Notes.

luks2john.py

Генерирует хеш для взлома пароля LUKS.

mac2john-alt.py

Эта программа помогает извлекать хеши паролей из систем OS X / macOS (>= Mountain Lion -> 10.8+).

Запустите эту программу в отношении файлов .plist, полученных из расположений /var/db/dslocal/nodes/Default/users/ .plist.

mac2john.py

Эта программа помогает извлекать хеши паролей из систем OS X / macOS (>= Mountain Lion -> 10.8+).

Запустите эту программу в отношении файлов .plist, полученных из расположений /var/db/dslocal/nodes/Default/users/ .plist.

mcafee_epo2john.py

Конвертирует файлы паролей McAfee ePO в формат John.

ePO конфигурация хранится в сервере базы данных. Аутентификация может основываться на AD или на хеше SHA1, хранимом в базе данных.

Этот скрипт конвертирует CSV вывод таблицы dbo.OrionUsers в формат для john.

Вывод CSV должен соответствовать по крайней мере следующей схеме:

Генерация хеша и запуск атаки:

monero2john.py

Извлекает «хеши» из баз данных Monero.

ПРЕДУПРЕЖДЕНИЕ: поддерживаются только современные кошельки Monero JSON wallet (созданные после января 2016)!

money2john.py

Генерирует хеш из файлов MS Money.

mongodb2john.js

Извлекает хеши из баз данных Mongo.

mozilla2john.py

Помощник взлома пароля базы данных Mozilla (мастер пароля key3.db).

Mozilla сохраняет учётные данные в файле signons.sqlite используя кодирование base64, 3DES в режиме шифрования CBC и стандартное выравнивание блоков. Ключ расшифровки хранится в файле key3.db чьи записи зашифрованы мастер паролем.

Для проверки мастер пароля, расшифруйте запись password-check и она должна быть равной фиксированной строке «check-password\x00\x00«.

multibit2john.py

Генерирует хеш для взлома кошельков MultiBit Classic и HD wallets.

MultiBit Classic -> для кошелька с именем ‘xyz‘, нужен файл xyz-data/key-backup/xyz*.key ИЛИ xyz-data/wallet-backup/xyz*.wallet.

neo2john.py

Вроде бы от кошелька Neo Blockchain, но документации нет.

network2john.lua

Из .pcap файлов извлекает:

- Хеши RADIUS CHAP

- Хеши аутентификации RADIUS

- Хеши EAP-MD5

- Хеши SNMPv3 USM

- Хеши аутентификации DHCPv6

- Хеши аутентификации DHCPv4

- Хеши iSCSI CHAP

- Хеши DHCP OMAPI

Для работы необходима Wireshark с включённой поддержкой Lua.

Используйте это для разработки:

office2john.py

Извлекает хешь из файлов MS Office для взлома в John the Ripp. Поддерживаются файлы MS Office 2003 / 2007 / 2010 / 2013.

olefile (ранее OleFileIO_PL), версия 0.42 2015-01-25. Модуль для чтения/записи файлов Microsoft OLE2 (также называемых структурированным хранилищем или форматом файлов составных документов Microsoft), таких как документы Microsoft Office 97-2003, файлы Image Composer и FlashPix, сообщения Outlook, …

openbsd_softraid2john.py

В OpenBSD 6.1 softraid crypto переключился на bcrypt PBKDF вместо PKCS5 PBKDF2.

openssl2john.py

Эта утилита помогает во взломе зашифрованных файлов с использованием команды «openssl enc«.

cipher может быть: 0 => aes-256-cbc, 1 => aes-128-cbc

md может быть: 0 => md5, 1 => sha1, 2 => sha256

ascii_pct: минимальный процент ascii (1-100) на зашифрованный вывод (игнорируется, если присутствует простой текст)

OpenSSL 1.1.0e использует aes-256-cbc с sha256

padlock2john.py

Извлекает хеши для взлома Padlock Android.

pcap2john.py

Объединяет несколько утилит конвертации pcap.

pdf2john.pl

Извлекает хеш из зашифрованных файлов PDF.

pem2john.py

Генерация хешей из .pem файлов, использующих формат PCKS #8.

pfx2john.py

Генерация хеша для взлома защищённых паролем файлов PKCS12.

pgpdisk2john.py

Расшифровка дисков виртуальных дисков PGP, Symantec Encryption Desktop (SED).

pgpsda2john.py

Вычисляет хеш для взлома саморасшифровывающихся файлов архивов PGP — self-decrypting archive (SDA), Symantec Encryption Desktop (SED).

pgpwde2john.py

Извлекает хеш из полностью зашифрованных образов дисков PGP WDE / Symantec Encryption Destop.

prosody2john.py

Извлекает хеши из файлов .dat программы Prosody IM которые расположены в директории /var/lib/prosody/ /accounts.

pse2john.py

Этот скрипт можно использовать для анализа файлов PSE и извлечения зашифрованных материалов и данных в формате, который John the Ripper или другие инструменты взлома могут использовать для поиска ПИН-кода дешифрования.

ps_token2john.py

Парсер токена Oracle PS_TOKEN.

putty2john

Поддерживаемые типы ключей: RSA, DSA, ECDSA, ED25519.

pwsafe2john.py

Обрабатывает файлы Password Safe и создаёт хеш для взлома в JtR.

racf2john

radius2john.pl

Утилита для извлечения хеша и брут-форса RADIUS shared-secret.

В качестве зависимости необходимо установить модуль Net::Pcap.

В Debian, Kali Linux и их производные это делается командой:

В Arch Linux, BlackArch и их производные это можно сделать командой:

Также необходимы ряд модулей PERL, для их установки в любой системе выполните:

radius2john.py

Утилита для извлечения хеша и брут-форса RADIUS shared-secret.

rar2john

Извлекает хеш из зашифрованных архивов RAR.

Опция -v увеличивает вербальность вывода.

Формат строки вывода:

Для типа = 0 для файлов зашифрованных с опцией «rar -hp …«

Для типа = 1 для файлов зашифрованных с опцией «rar -p …»

sap2john.pl

Этот скрипт Perl конвертирует хэши паролей, загруженные из систем SAP, в формат, подходящий для John the Ripper (выводит в stdout).

Для чтения из стандартного ввода:

Подробное описание опций дано в исходном коде скрипта.

signal2john.py

Извлечение хеша для взлома пароля мессенджера Signal.

Современные версии Signal не поддерживают парольную фразу.

Скрипт был протестирован только с Signal 4.13.5.

Выполнить с файлом /data/data/org.thoughtcrime.securesms/shared_prefs/SecureSMS-Preferences.xml.

В современной версии приложения Signal для Android (например, 4.19.3) код блокировки экрана хранится в виде открытого текста в файле SecureSMS-Preferences.xml!

sipdump2john.py

Обрабатывает файлы вывода sipdump (файлы дампов) в формат, подходящий для использования с JtR.

ssh2john.py

Извлекает хеши из приватных ключей RSA/DSA/EC/OpenSSH.

sspr2john.py

Утилита для получения хэшей NetIQ SSPR от сервера LDAP.

staroffice2john.py

Утилита staroffice2john.py преобразует файлы StarOffice в формат, подходящий для использования с JtR.

Эта утилита ранее называлась sxc2john.py.

strip2john.py

Обрабатывает файлы STRIP в подходящий формат для использования с JtR.

telegram2john.py

Утилита для извлечения «хэшей» из файла(ов) userconfing.xml приложения Telegram Android и из файла (map) локального хранилища Telegram Desktop.

tezos2john.py (и test_tezos2john.py)

Создает файл Tezos для John The Ripper.

truecrypt2john.py

Утилита для импорта тома TrueCrypt в формат, который может взломать John The Ripper.

Включите -b только при атаке режима загрузки TrueCrypt.

uaf2john

vdi2john.pl

Преобразует файлы *.vbox (которые содержат информацию о шифровании связанного файла *.vdi) в правильный формат для обработки jtr.

Читает данные из STDIN.

vmx2john.py

vncpcap2john

Извлекает хеши из файлов с рукопожатием VNC сессии для взлома в паролей в John the Ripper.

wpapcap2john

Преобразует файлы PCAP или IVS2 в формат JtR.

Поддерживаемые инкапсуляции: 802.11, Prism, Radiotap, PPI и TZSP через UDP.

zed2john.py

zip2john

Извлекает хеш из зашифрованных ZIP архивов для взлома пароля в John the Ripper.

Опции только для ‘старых’ зашифрованных файлов PKZIP:

ПРИМЕЧАНИЕ. По умолчанию предполагается, что все файлы в каждом архиве имеют одинаковый пароль. Если это не так, полученный хэш может оказаться не поддающимся взлому. Чтобы этого избежать, используйте параметр -o, чтобы выбирать разные файлы и создавать отдельные хеши для каждого из них.

Другие утилиты для извлечения хешей

hcxtools

hcxtools — это небольшой набор инструментов для конвертации захваченных пакетов Wi-Fi. Умеет конвертировать между различными форматами и хешами для использования с последними версиями hashcat или John the Ripper.

Для John the Ripper поддерживаются следующие режимы хешей: WPAPSK-PMK, PBKDF2-HMAC-SHA1, chap, netntlm, tacacs-plus

hcxkeys

hcxkeys — это небольшой набор инструментов для генерации радужных таблиц plainmasterkeys (для взлома Wi-Fi) и хэшей для использования с последними версиями hashcat и последними версиями John the Ripper.

Что нужно знать при публикации хешей

Считается неэтичным (возможно, в некоторых странах даже противозаконным) публиковать чужие хеши, поскольку их расшифровка означает получение пароля и возможную утечку личных данных.

Также нужно понимать, что расшифровка некоторых хешей означает получение приватного ключа. К примеру, если вы опубликовали хеш от кошелька Биткоин, и кто-то его расшифровал, то стороннее лицо может управлять вашим кошельком, в том числе переводить деньги.

Источник