- Настройка работы Bitcoin через TOR

- Что Такое Биткоины в Браузере Тор

- «Биткойн через Тор – это плохая идея»

- Поддельная биткойн-реальность

- Механизм взлома

- Обнаружение и контроль

- Криптовалюты и даркнет – какая между ними связь

- ТОР браузер; что это и как им пользоваться

- Как настроить Bitcoin для анонимности с Tor

- 1 ответ

- Проверка работы работает

- Браузер тор что это как пользоваться луковой сетью и зачем это делать

- Полное Руководство по Анонимному Использованию Биткойна

- Зачем оставаться анонимным?

- Никогда не поздно стать анонимным

- Одна Простая Рекомендация Для Улучшения Приватности Биткойна

- Улучшая вашу онлайн приватность

- Управление паролями

- Маскируем ваш IP адрес с помощью сети Tor

- Запуская Биткойн через Tor

- (Опционально) Присоединитесь к Виртуальной Приватной Сети (VPN)

- Шифрование диска

- Маскируем транзакции в биткойне

- Проведение монет через миксеры

- Обрываем След с Помощью Смены Альткойнов

- И Наконец: The Amnesic Incognito Live System (TAILS)

- Анонимность имеет цену

Настройка работы Bitcoin через TOR

TOR (сокр. от англ. The Onion Router) — свободное программное обеспечение для реализации второго поколения так называемой «луковой маршрутизации». Это система, позволяющая устанавливать анонимное сетевое соединение, защищённое от прослушивания. Рассматривается как анонимная сеть, предоставляющая передачу данных в зашифрованном виде. Написана программа преимущественно на языке программирования Си и на конец 2010 года имеет более 100 000 строк программного кода.

С помощью TOR пользователи могут сохранять анонимность при посещении веб-сайтов, публикации материалов, отправке сообщений и при работе с другими приложениями, использующими протокол TCP. Безопасность трафика обеспечивается за счёт использования распределённой сети серверов (нод — «узлов»), называемых «многослойными маршрутизаторами» (onionrouters). Технология TOR также обеспечивает защиту от механизмов анализа трафика, которые ставят под угрозу не только анонимность пользователя, но также конфиденциальность бизнес-данных, деловых контактов и др. TOR оперирует сетевыми уровнями onion-маршрутизаторов, позволяя обеспечивать анонимные исходящие соединения и анонимные скрытые службы.

Для начала устанавливаем TOR клиент. Скачать его можно с официального сайта:

https://www.torproject.org/

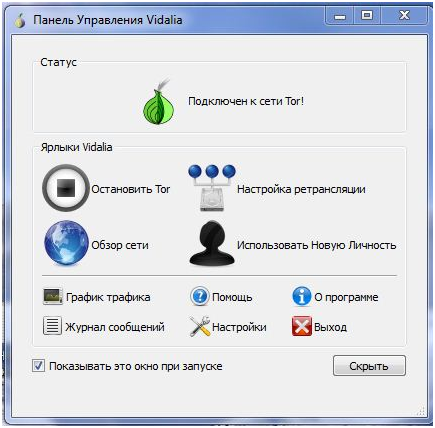

TOR не требует установки на компьютер, а запускается «из коробки». После того, как TOR будет загружен, распаковываем его в любую папку и запускаем:

Все, TOR запущен, теперь открываем наш биткоин кошелек, а далее:

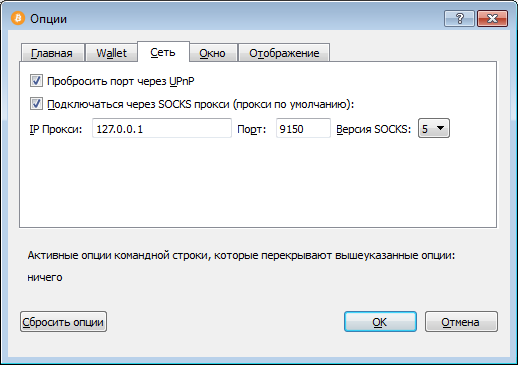

Настройки -> Опции -> Сеть

Ставим галочку напротив «Подключаться через SOCKS4 прокси»

Указываем следующие параметры:

IP Прокси: 127.0.0.1

Порт: 9150 (стандартный порт TOR)

Все, ваш bitcoin кошелек работает через анонимную сеть TOR.

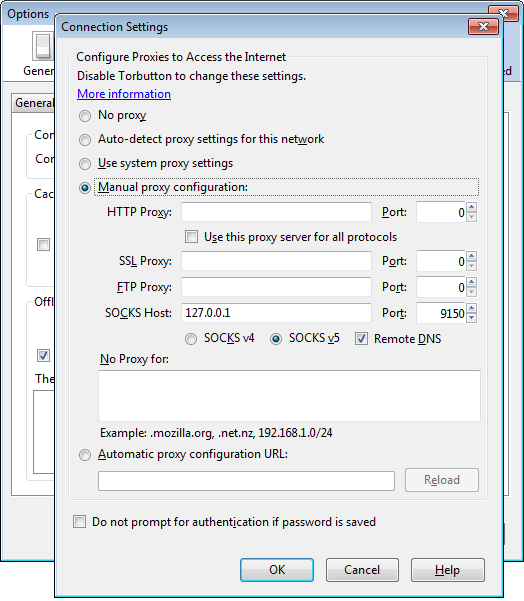

Если вдруг эти настройки не помогли, то можно посмотреть актуальные настройки в Tor Browser. Для этого в окне браузе жмем Alt, в строке меню выбираем Tools, в выпадающем списке Options. В открывшемся окне в разделе Adwanced выбираем вкладку Network и нажимаем кнопку Settings. В открывшейся вкладке будут отображены параметры, которые нужны для подключения к сети TOR.

Теперь разберемся, как настроить связку TOR + bitcoind на Linux, для примера на Debian. Уже предполагается, что bitcoind настроен и работает на системе.

Устанавливаем TOR под Linux:

После установки, проверяем, запустился ли демон:

Как мы видим, TOR успешно стартанул и висит на адресе 127.0.0.1, слушая порт 9050 Дальше необходимо прописать настройки прокси сервера для bitcoind. Для этого открываем файл /home/user/.bitcoin/bitcoin.conf и дописываем в конец следующую строчку:

Также можно запустить bitcoind без внесения изменений в основной конфигурационный файл, просто добавив строчку -proxy=127.0.0.1:9150

Дальше перезапускаем bitcoin и наслаждаемся анонимной работой системы.

Источник

Что Такое Биткоины в Браузере Тор

«Биткойн через Тор – это плохая идея»

При использовании биткойна через анонимизатор Тор риск утечки персональных данных существенно возрастает, обнаружили исследователи. Помимо этого парадоксального открытия, они пришли к выводу, что для осуществления атаки на сеть Биткойн через Тор достаточно скромного бюджета в пределах $2, 500 в месяц.

С помощью определенных манипуляций взломщики способны вычислить персональные данные биткойн-пользователя, работающего через Тор, и даже влиять видимые им транзакции, утверждают исследователи.

Иван Пустогаров, один из двух ученых Люксембургского Университета, разрабатывающих данную тематику, пояснил:

«В случае с Тором, как ни странно, возникают проблемы с конфиденциальностью. Когда люди подключаются к сети с помощью Тора, они ожидают полной анонимности… В реальности Тор действительно предоставляет определенную защиту персональных данных, но ее несложно обойти».

Механизм атаки описан в статье под названием . Авторы исследования – Иван Пустогаров и Алекс Бирюков из исследовательской лаборатории CryptoLUX Люксембургского Университета.

Пустогаров сообщил, что их работе еще предстоит пройти через рецензирование, прежде чем она будет представлена на конференции по криптографии и информационной безопасности.

Поддельная биткойн-реальность

Тип атаки, описанный авторами, в сетевых технологиях известен как атака посредника (MitM) и, в случае успеха, с помощью данной манипуляции можно выявить IP адрес пользователя и проследить связь с другими биткойн-адресами.

«Даже при минимальных вложениях злоумышленник может обрести полный контроль над информацией о транзакциях, осуществленных пользователями Биткойна через Тор. В частности, взломщик может отследить все операции, произведенные конкретным пользователем, вне зависимости от использованных им псевдонимов и …создать новую виртуальную версию биткойн-реальности для жертвы атаки».

В результате атаки транзакции и блоки запущенные истинным владельцем биткойн-адресаа тоже подвергаются рискам, поскольку взломщик может отложить их или вовсе отменить.

При самом неблагоприятном сценарии злоумышленник может даже одурачить жертву, создав иллюзию, что на счет пользователя зачислен биткойн, в то время как на самом деле это не соответствует действительности (атака под названием «двойная трата»), сообщил Пустогаров.

Данный вид атак представляет серьезную опасность для продавцов на теневом интернет-рынке, чей бизнес существует только при условии полной анонимности. Подобные предприниматели рискуют оказаться рассекреченными руками своих конкурентов или разочарованных клиентов с помощью описанной манипуляции.

Однако несмотря на то, что с помощью MitM можно добраться до личных данных, украсть биткойны таким способом невозможно. Содержимое кошелька и счета останется в целости и сохранности, даже если атака завершилась успехом. Автор исследования поясняет :

«Кошельки не пострадают – таким образом, украсть биткойны невозможно. Данный вид взлома опасен только для данных».

Механизм взлома

Пустогаров и Бирюков выявили возможность подобной манипуляции, сфокусировавшись на малоизвестном аспекте протокола Биткойн: встроенной защите от DoS-атак (атака отказа в обслуживании). В целях самозащиты, биткойн-серверы присваивают баллы пользователям, генерирующим проблемные транзакции. В том случае, если количество баллов превышает 100, сервер блокирует пользователя на 24 часа.

В центре предыдущего исследования также стоял вопрос о рисках, связанных с утратой анонимности в сети Биткойн: в нем авторы описывают, как защиту от DoS-атак можно использовать с целью блокировки узлов Тора.

Авторы поясняют, что, когда пользователь Тора подсоединяется к Биткойну, его IP-адрес никак не фигурирует в сети. Вместо этого адреса Биткойн-сеть видит только адреса выходного Тор-узла. Таким образом, злоумышленники могут заблокировать все выходные узлы Тора, инициировав большое количество невалидных транзакций через Тор. Благодаря принципу работы защитной системы на серверах Биткойна через какое-то время после начала спам-атаки все выходные узлы Тора попадут в «черные списки».

В своем нынешнем исследовании авторы опираются на выводы предыдущего. Они утверждают, что сообразительный взломщик в силах настроить ряд биткойн-серверов и выходных узлов таким образом, чтобы система защиты Биткойн-сети от DoS-атак блокировала доступ всех выходных Тор-узлов, за исключением нескольких, над которыми у злоумышленника есть контроль.

Когда жертва начнет использовать Тор для подключения к Биткойну, ей ничего не остается, кроме как подсоединиться к тем биткойн-серверам, которые уже захвачены взломщиком, так как все остальные заблокированы. С этой секунды, вся информация о биткойн-транзакциях жертвы проходит через руки злоумышленника.

По оценкам Пустогарова и Бирюкова, подобную атаку можно реализовать имея в распоряжении бюджет в пределах от $2, 500 до $7, 200 в месяц. Эта сумма позволит настроить стабильное высокоскоростное подключение и завладеть многочисленными IP-адресами для реализации атаки.

Даже при минимальном бюджете злоумышленник сможет взять под контроль существенную часть выходных узлов Тора, что позволит ему перенаправлять жертв к заведомо ненадежному биткойн-серверу. В такой ситуации, утверждает Пустогаров, жертва подсоединится к серверу, находящемуся под контролем взломщика, приблизительно в течение 3 минут.

Обнаружение и контроль

Впрочем, есть и хорошие новости. Пустогаров отметил, что такое вторжение в сеть довольно легко обнаружить с помощью программы, которая подсчитывает количество Тор-узлов, заблокированных сетью Биткойн в любой заданный момент времени.

«Если кто-то озадачится вопросом, не взломана ли сейчас сеть, ответ можно получить моментально».

В статье описаны также некоторые пути противостояния взлому, однако все они потребуют внесения изменений в основополагающий протокол Биткойна. Например, систему защиты от DoS-атак можно преобразовать таким образом, что она будет работать только на половине всех серверов сети, в произвольном порядке, через заданные временные интервалы.

Использование Тора вместе с другими приложениями, с целью повышения уровня конфиденциальности, на практике часто бывает связано с определенными трудностями. К примеру, более ранние исследования показали, что использование BitTorrent, популярного распределенного шаринг-протокола, через Тор приводит к утечке IP адресов.

«Тор – это не панацея… Далеко не все приложения в сочетании с Тором приводят к повышению уровня конфиденциальности», — говорится в отчете.

Пустогаров уверен в том, что дальнейшие исследования окончательно развеют сложившийся миф о том, что цифровая бухгалтерия уже гарантирует пользователю анонимность:

«Сейчас пользователи и исследователи начинают понимать, что для сохранения анонимности в Биткойне необходимо соблюдать определенные условия. Сначала, когда я узнал о том, что черные рынки вроде Silk Road используют биткойны, я тоже полагал, что система полностью анонимна».

Ярким показательным примером является появление так называемого шелкового пути – онлайн-рынка Silk Road, запущенного в рамках даркнета. Главной особенностью проекта стала работа с биткоинами, которые для многих людей в 2011 году были чем-то непонятным и неизведанным. При этом пользователям предлагалось анонимно оплачивать покупки через сеть TOR.

Криптовалюты и даркнет – какая между ними связь

Что Такое Биткоины в Браузере Тор

ТОР браузер; что это и как им пользоваться

(необязательно) Также добавьте это в bitcoin.conf для полной анонимности (не рекомендуется) * :

Как настроить Bitcoin для анонимности с Tor

Bitcoin Core будет подключаться к максимум восьми из них в любой момент произвольно, в зависимости от того, какие из них находятся в сети.

1 ответ

Запустите следующую команду как root, которая добавит пользователя Bitcoin в группу tor. Замените TOR_GROUP и BITCOIN_USER фактической информацией, найденной выше: Настройка биткойнного ядра и Tor

Проверка работы работает

. Сноски

Есть только две вещи, чтобы проверить, что все работает. Проверка информации сверстника в окне отладкиbitcoin-qt, вы должны увидеть, что соединения с одноранговыми узлами IPv4 /IPv6 теперь имеют дополнительную дополнительную информацию «через» вместе с адресом однорангового узла, когда вы нажимаете на одноранговую сеть. Лук решает только маршрут через Tor.

Браузер тор что это как пользоваться луковой сетью и зачем это делать

§ В начале 2000-х гг. проект получил название The Onion Routing (сокращенно – Tor; onion – англ. «лук»). В основе Tor лежит децентрализация: его ПО является свободным, энтузиасты могут открывать свои узлы-серверы.

Изначально сеть ТОР создавалась для военных, сегодня ее активно пользуются все, кто желает остаться неизвестным, но кому есть что сказать. Журналисты, правозащитники и политические активисты используют Tor, чтобы избежать преследования за свои взгляды. Это актуально сегодня для тех стран, власть в которых тоталитарна и автократична.

Источник

Полное Руководство по Анонимному Использованию Биткойна

В одной из наших предыдущих статей мы говорили про не совсем полную анонимность Биткойна. С тех пор мы часто получали письма с просьбами детально объяснить, как использовать Биткойн анонимно в Интернете. Так, мы представляем вашему вниманию полное руководство по анонимному использованию Биткойна онлайн.

Зачем оставаться анонимным?

Повышение уровня приватности уменьшает риски привлечь внимание преступников и подвергнуться хакерской атаке или мошенничеству. После овладения этими техниками, их распространение существенно повысит сопротивляемость сети Биткойна по отношению к разного рода агрессорам. Его блокчейн выстроен на основе незыблемой криптографии, что предотвращает подделку и другие виды мошенничества, однако человеческий фактор в биткойн-транзакциях всегда «слабое звено».

Хотя вам никогда не понадобится подтверждать личность для загрузки и использования Биткойн кошелька, для обычного пользователя именно здесь и заканчивается анонимность. Как только ваш адрес Биткойн становится привязанным к реальной личности – чего нельзя избежать, если занимаешься бизнесом или получаешь доставку – ваша анонимность для данного конкретного адреса становится скомпрометирована.

Использование онлайн псевдонима (например, Сатоши Накомото) улучшит вашу приватность; однако запомните, что опытный детектив сможет идентифицировать вас через стандартное Интернет соединение. Большинство биткойн кошельков распространяют ваш реальный IP-адрес, который затем можно легко ассоциировать с вашими биткойн адресами.

Биткойн, как есть по умолчанию, никогда не должен считаться анонимной (или достаточно приватной) монетарной системой. Псевдонимность Биткойна в лучшем случае неплоха; но при желании она легко может быть скомпрометирована с использованием базовых приёмов Интернет слежки. Биткойн «как есть по умолчанию» всё ещё намного более приватен, чем кредитные карты, но ему далеко до наличных денег. Такое положение вещей поднимает ряд вопросов касательно его приватности для бизнеса и частных лиц.

Так как все транзакции в сети Биткойна — общественное достояние, любой адрес, который ассоциируется с вашей личностью или / и компанией открывает 4 важных кусочка информации:

- Сколько биткойнов у вас было или есть на этом адресе;

- Когда именно вы получили биткойны;

- От кого вы получили эти биткойны (в случае, если отправители не использовали эффективные методы анонимизации);

- Другой адрес, на который вы отправляете эти биткойны (который, как и в пункте 3, потенциально может идентифицировать своего владельца).

Для обеспокоенных приватностью, эти слова звучат грустно. Но ситуация на самом деле ещё хуже…

Теперь, несмотря на наличие в биткойн кошельках с функцией coin control возможности отправлять монеты с выбранного вручную адреса (если более точно, непотраченного выхода, или UTXO), биткойн кошелек поступает со сдачей так, что это приводит к возможности точно связать между собой несколько адресов из одного кошелька. В результате, один из ваших раскрытых адресов может «слить» информацию о ваших других, «неизвестных» адресах.

И хотя некоторые разработчики Bitcoin Core работают над улучшением приватности в проекте Конфиденциальные Транзакции (Confidential Transactions Project), на данной стадии, по-настоящему анонимное использование Биткойна требует знаний и некоторых усилий.

Никогда не поздно стать анонимным

Для начала давайте предположим, что все адреса в вашем биткойн кошельке, так или иначе, могут быть привязаны к вашей реальной личности. Если вы купили монеты на бирже с обязательными процедурами подтверждения личности или занимались бизнесом под реальным именем, скорее всего, это именно тот случай. Хорошие новости – ваша приватность может быть частично или полностью восстановлена из её текущего плачевного состояния. Читайте далее…

Онлайн безопасность обычно характеризуется как компромисс между эффективностью и удобством. Именно пользователям выбирать, на какой стороне они хотят быть. Это позволит им позже понять, сколько времени, сил и денег потратить на улучшение приватности Биткойна.

Данное руководство предлагает несколько методов улучшения вашей финансовой приватности в Биткойне, начиная с несложных техник и далее, к более эффективным, но трудоёмким методам.

Одна Простая Рекомендация Для Улучшения Приватности Биткойна

Всегда, когда это возможно, избегайте повторного использования адресов. Генерируйте новый адрес для каждой транзакции, которую собираетесь получить. Мало смысла в обновлении статических адресов, вроде адресов для пожертвований, оставленных в социальных медиа, однако почти во всех остальных случаях рекомендуется постоянно менять адреса.

Внимание: Если вы используете не HD-кошелёк вроде Bitcoin Core, запомните, что лишь 100 адресов содержатся в изначальном пуле ключей, созданном из приватного ключа вашего кошелька. Всегда делайте резервные копии или пройдите по ссылке выше чтобы узнать, как увеличить максимальный размер пула ключей.

Улучшая вашу онлайн приватность

Если вы посещаете Интернет с того же устройства или компьютера, с которого пользуетесь Биткойном, вам точно захочется улучшить свой уровень защиты. Информационный сайт Prism-Break предоставляет список рекомендаций для разных операционных систем и устройств.

Как минимум, подумайте об установке блокировщиков рекламы и JavaScript, а также отказе от cookie файлов (или регулярной их чистке). HTTPS Everywhere — хороший вариант.

Когда выбираете софт, касающийся безопасности / личных данных / шифрования, проверенные решения с открытым исходным кодом (open source) являются приоритетными.

Управление паролями

Запоминающиеся для людей пароли обычно оказываются слабыми. Эта проблема и её решение лучше всего демонстрируются нижеследующим веб-комиксом XKCD:

Использование вашего собственного варианта из четырёх слов (correct, horse, battery, staple — в примере выше) на разных аккаунтах может удручать с точки зрения безопасности и приватности; один скомпрометированный аккаунт может выдать все ваши пароли от почты, биткойн биржи и других важных аккаунтов. Попытка запоминать разные пароли для десятков или даже сотен аккаунтов — вот лучший рецепт катастрофы!

Решение — использовать хороший пароль из случайных слов, а также менеджер паролей, вроде KeePassX или Password Safe. Менеджеры паролей создают сильные, длинные и случайные пароли, которые не понадобится запоминать; программа хранит их в зашифрованном формате. Ваши пароли становятся доступными только когда вы вводите свой единственный мастер-пароль в менеджер.

Маскируем ваш IP адрес с помощью сети Tor

Посетите TorProject.org с целью скачать и установить TOR (также известный как Onion Router). Tor представляет собой отдельный браузер на базе Firefox, маскирующий ваш настоящий IP адрес. При работе он перенаправляет ваше соединение через несколько других подключённых к сети компьютеров. Итоговый эффект состоит в том, что какой бы веб-сайт вы ни посетили, ваш запрос будет виден как исходящий от совершенно другого ПК, обычно — в другой стране.

Несмотря на то, что он маскирует IP-адрес и некоторые потенциально идентифицирующие пользователя браузерные характеристики, Tor не может считаться окончательным решением. Использование вашего реального имени, посещение своей электронной почты или авторизация в социальных медиа через Tor будут иметь точно такой же эффект деанонимизации, как при использовании обычного браузера для таких действий. Одно из решений — создать отдельный е-мейл аккаунт в даркнете для работы с Tor, например такой, как Mail2Tor.

Tor по умолчанию выключает весь JavaScript на посещаемых сайтах; некоторые сайты не будут отображаться правильно при отключенных Java-скриптах. Тем не менее, их включение может нести потенциальную угрозу вашей анонимности.

Tor позволяет получить доступ к так называемому «даркнету», это отдельный слой обычного Интернета (пользователи даркнета часто называют Интернет «клирнетом», т. е. «чистой сетью»). Даркнет доступен только по ссылкам типа .onion. Такие ссылки содержат на первый взгляд случайные, трудно запоминаемые символы; имеет смысл взять привычку сохранять в блокнот ссылки на оригинальные сайты, дабы избежать попадания на фишинговые.

Чтобы вам было проще начать пользоваться браузером Tor и даркнетом, можно посмотреть отдельную статью «Доступ в Даркнет менее чем за 2 Минуты». Как только вы вышли в Интернет через Tor, можно исследовать Интернет-анонимность далее без ненужного беспокойства о любопытных глазах.

Вы также можете посетить форум The Hub, содержащий множество интересных инструкций к пользованию клирнетом, даркнетом и анонимностью Биткойна. Есть много релевантной информации в прикреплённых темах в секциях «Новички» и «Безопасность». Частично полезной будет тема Jolly Roger’а «Безопасность для начинающих». Чтобы попасть на форум The Hub в даркнете, пройдите по .onion ссылке:

Внимание: не заходите на сайт LocalBitcoins через сеть Tor. Имеются данные об атаках, во время которых фишинговые выходные узлы сети Tor присылают вам не настоящую версию сайта, таким образом, получая ваши логин и пароль.

Запуская Биткойн через Tor

Начиная с релиза 0.12, клиент Bitcoin Core автоматически будет ходить через сеть Tor, если обнаружит его установленным на вашем ПК. Чтобы заставить кошелек вести себя подобным образом, следуйте данным инструкциям на GitHub. А вот ещё подсказки с Reddit. Большинство других кошельков также способны соединяться через Tor, обычно эти настройки описаны в документации.

Так как адреса в вашем существующем кошельке могут быть привязаны к вашему IP адресу и/или личности, подумайте об установке нового кошелька, который соединяется с сетью только через Tor. Перед тем, как запускать кошелёк, выключите ваше соединение с Интернетом и настройте новый кошелёк на использование исключительно сети Tor. Затем, вы можете восстановить соединение с Интернетом и позволить кошельку синхронизироваться. Если используете полный кошелёк, копирование текущей папки с блоками (смотрите не скопируйте туда же и папку с файлом wallet.dat!) в папку с данными «Tor wallet» значительно ускорит процесс синхронизации.

Прямой перевод биткойнов из вашего старого кошелька в этот новый сделает владельца монет более анонимным. Однако, есть намного более утончённые методы передачи (которые мы обсудим ниже), они будут более эффективны в деле сокрытия денежных потоков.

(Опционально) Присоединитесь к Виртуальной Приватной Сети (VPN)

Как уже упоминалось, Tor не является панацеей в сфере приватности; посредник, который владеет и первой, и последней машиной в туннеле, через который вы соединяетесь с Сетью, сможет узнать ваш IP адрес, а также заполучить лог сёрфинга: конкретные страницы посещённых сайтов, загруженные файлы, и так далее.

Если есть желание доплатить несколько долларов за безмятежный сон, предлагаем воспользоваться VPN сервисами. Вместо того, чтобы подключаться к Интернету напрямую, ваше соединение перенаправят на сеть серверов VPN. Недавно вышла статья «Руководство для начинающих по настройке VPN», если захотите узнать больше о предмете.

VPN может похвастать примерно такими же преимуществами, как и Tor; по факту, большинство провайдеров VPN позволяют изменять национальность IP адреса (что может оказаться полезным, если вам нужно попасть на сайты, доступ к которым закрыт из вашей страны пребывания, или обойти государственную блокировку родных сайтов). Также, VPNы дают преимущества с точки зрения безопасности; они экранируют ваш компьютер от вредоносного ПО посредством фаерволов и прокси.

В отличие от ситуации, когда некоторые сайты блокируют доступ к себе для известных узлов сети Tor, VPN позволяет обойти подобные ограничения, а также расширить пропускную способность канала. Вполне возможно заходить в сеть Tor через VPN для создания дополнительного слоя обфускации.

Шифрование диска

Следы вашей активности на жёстком диске или USB-носителе, оставленные без присмотра, ставят под угрозу анонимность. Программы для шифрования содержимого дисков помогут вам зашифровать файл, папку или даже целый виртуальный диск так, что нельзя будет получить доступ, не имея пароля. Хорошей привычкой является шифрование файла кошелька wallet.dat, а также любой важной информации на жёстком диске. С достойным ПО для шифрования диска, можно создавать множественные, защищённые резервные копии самых важных файлов и данных, копировать их на USB-флешку, и т.д.

Поищите в сети статьи с обзорами программ для шифрования, можно начать с этой Wiki. Не доверяйте программе BitLocker, что встроена в Windows. В отличии от опенсорсных альтернатив, её безопасность не доказана.

Предупреждение: если вы потеряете или забудете пароль, вы потеряете доступ к любым зашифрованным файлам.

Маскируем транзакции в биткойне

Проведение монет через миксеры

Само название намекает на суть. Миксер — сервис по смешиванию несвязанных друг с другом биткойнов таким образом, чтобы было сложно определить, с каких адресов выслали средства и кому. Это хороший способ перемещения монет со старого, де-анонимизированного адреса или кошелька на новый, более приватный.

Из соображений приватности имеет смысл использовать только сервисы вроде анализатора обменников КурсЕксперт: https://kurs.expert, а также Даркнет миксеры типа Bitmixer.io: http://bitmixer2whesjgj.onion/, или Grams Helix: http://grams7enufi7jmdl.onion/helix/. BitMixer работает довольно быстро, отправка же монет в Helix потребует ожидания в несколько часов (если вы предпочтёте не доверять этим сервисам до конца и у вас имеется внушительная сумма, отправляйте монеты частями). При использовании миксеров плохо то, что вам приходится доверить сервису свои монеты вплоть до того момента, как завершится смешивание, что сопровождается риском «доверенного лица».

Децентрализованный метод смешивания без необходимости в доверии может быть найден в JoinMarket; реализация техники для улучшения приватности впервые предложена разработчиком Bitcoin Core Грэгом Максвеллом. Инфографика ниже демонстрирует точное объяснение принципов работы JoinMarket. Несмотря на достаточно простой принцип работы, на текущей стадии разработки JoinMarket представляет собой более сложный механизм, чем отправка монет на сайт-миксер.

Если вы хорошо понимаете Биткойн и готовы к более практичному методу, вам крайне рекомендуется использовать JoinMarket. Помимо того, что он даёт полный контроль над процессом смешивания, он ещё и снижает ваши риски и комиссии за транзакции. JoinMarket даже позволяет вам заработать немного денег, помогая другим перемешивать транзакции.

Обрываем След с Помощью Смены Альткойнов

Зачем останавливаться только на отправке Биткойна с одних адресов на другие? Смешивание Биткойнов и альткойнов, сфокусированных на приватности, предоставляет дополнительный уровень скрытности. Вероятно, этот метод потребует немного меньше доверия, чем централизованные сервисы для смешивания. Возможно, Monero (XMR) является лучшим альткойном для подобной операции.

Вот краткое руководство, с помощью которого вы научитесь покупать Monero при помощи Биткойна; чтобы скрыть ваши биткойны, просто конвертируйте их в XMR, затем перешлите на новый адрес Monero, принадлежащий вам, а затем конвертируйте монеты обратно в новые, анонимные биткойны.

Два сайта, хорошо подходящих для конвертации криптовалют Bitcoin и Monero друг в друга: ShapeShift.io и XMR.to. Не забывайте посещать их через Tor и не волнуйтесь о необходимости регистрации: ни один сайт её не потребует.

И Наконец: The Amnesic Incognito Live System (TAILS)

Если вы серьёзно относитесь к своей приватности, то захотите использовать все перечисленные выше методы сразу, в одном защищённом операционном окружении. К сожалению, стандартные операционные системы не имеют в числе приоритетов приватность конечного пользователя. Например Windows 10 неумолима в своих попытках следить за вами. Таким образом, имеет смысл загружаться в безопасной, уважающей приватность операционной системе. А уже затем можно попытаться отправить биткойны действительно анонимно.

Лучший вариант здесь – использовать TAILS, который по умолчанию не оставляет следов и основан на дистрибутиве Linux Debian. Не стоит волноваться по поводу того, что вы не никогда ранее не использовали Linux, в TAILS был встроен интерфейс очень напоминающий Windows или Mac. Имеется даже функция, где ОС полностью имитирует внешний вид Windows, так что сторонние наблюдатели не заметят ничего необычного в том, как вы используете компьютер!

TAILS включает меры приватности, безопасности и шифрования в настолько маленький пакет, что его можно поместить на USB носитель – а кроме этого, в TAILS по умолчанию встроен менеджер паролей KeePassX а также лёгкий биткойн-кошелёк Electrum.

Чтобы загрузиться в TAILS при старте компьютера, ваш USB носитель должен быть форматирован как загружаемый, для этого используйте программы типа Universal USB Installer или Rufus. TAILS должен быть скачан и установлен на USB, что является немаловажным сопутствующим процессом. Учтите, что установка и поддержка TAILS в обновленном виде потребует 2 подобных USB устройства.

Если хотите начать работу с TAILS, можете использовать эту простую онлайн-инструкцию.

Изменение настроек BIOS для загрузки TAILS с USB вместо жёсткого диска позволит вам безопасно пользоваться недоверенныеми компьютерами и публичными сетями. Таким образом, можно анонимно отправлять биткойны даже с публичного компьютера, находящегося под наблюдением — например в библиотеке или Интернет кафе — не оставляя информации о личности и активностях.

Хотя TAILS легко справляется с любыми вирусами, записывающими данные сессии, он не сможет противостоять кейлоггерам или скрытному созданию скриншотов, исполняемых на уровне «железа» или «жучков». К счастью, TAILS содержит виртуальную клавиатуру и другие управляемые мышью приложения для ввода текста. Для ввода паролей с использованием недоверенного устройства рекомендуется комбинировать ввод пароля с помощью экранной клавиатуры с применением контрмер против записи логов.

TAILS не хранит никакой информации относительно программ, которые вы используете, сайтов, которые посещаете (через встроенный Tor-браузер) или любую другую информацию. Однако, TAILS позволяет создавать шифрованный, постоянный виртуальный диск на вашей USB-флешке (если достаточно свободного места; рекомендуется 8-гиговая флешка).

Любые данные, что хранятся на этом постоянном виртуальном диске, смогут храниться и изменяться от сессии к сессии. Рекомендуется хранить файл с данными из менеджера паролей и seed (зернышко) от Electrum в менеджере паролей (ну разве что, вы абсолютно уверены, что сможете его запомнить). Введение этого seed-ключа позволит вам восстановить кошелёк Electrum после его установки с нуля — с доступом ко всем биткойнам, хранящимся в нём.

Внимание: Если вы не сможете сохранить в надёжном месте или вспомнить seed-ключ, все ваши биткойны будут безвозвратно утеряны сразу после окончания текущей сессии TAILS.

Анонимность имеет цену

Только вам решать какой уровень анонимности вас устроит. Чем более анонимны вы захотите быть, тем больше усилий придётся приложить для достижения этого. Данная статья представляет основные инструменты и техники, комбинация которых позволит выбрать уровень анонимности, который наилучшим образом подойдёт именно вам.

Источник