- Что такое скрытый майнер, чем он опасен и как от него избавиться

- Что такое теневой майнинг

- Как осуществляется скрытый майнинг

- Какие опасности таит в себе подобное ПО

- Основные способы обнаружения ботнетов (скрытый майнер)

- Основные проблемы при обнаружении такого ПО

- Удаление

- Профилактические меры

- Вывод

- Скрытый майнинг – полный обзор, способы проверки и защита

- Характерные черты скрытого майнинга

- Нюансы работы вируса, скрыто добывающего криптомонеты

- Опасность вирусов, инициирующих процесс добычи криптовалюты

- Эффективный способ обнаружения скрытого вирус-майнера

- Меры безопасности и защита от скрытого майнинга

- Заключение

Что такое скрытый майнер, чем он опасен и как от него избавиться

Добыча криптовалют ведется как легальным, так и не вполне законным способом. Сегодня существуют так называемые скрытые майнеры, которые майнят криптовалюту посредством чужих вычислительных мощностей.

При этом, хозяин ПК или другого устройства может даже и не знать о том, что у него установлено такое вредоносное ПО.

В статье рассказывается о том, что такое скрытый майнинг, какие риски он несет для владельцев компьютеров и как обнаружить вредоносные программы и избавиться от них.

Содержание:

Что такое теневой майнинг

Суть этого процесса заключается в добыче криптовалюты с чужого компьютера сторонним лицом с использованием специального программного обеспечения.

Для того, чтобы начать добывать криптовалюту с чужого компьютера, злоумышленнику достаточно внедрить туда специальной ПО.

Кстати, его функционал редко ограничивается одним лишь майнингом.

Чаще всего, присутствуют и сопутствующие возможности по краже важной информации, получения доступа к электронным кошелькам и так далее.

Каким образом скрытые майнеры обычно попадают на ПК?

В первую очередь, через скачанные из сети Интернет приложения или при просмотре определенных сайтов.

Чаще всего, речь идет о скачивании «варезного» программного обеспечения, с которым, в качестве «нагрузки» идет и вирусный файл.

Обычно он самораспаковывается и запускается без ведома пользователя.

Поэтому первой мерой предосторожности является установка современного антивируса с последними обновлениями, который обычно блокирует скачивание вредоносных файлов. Правда, как показывает практика, этой меры бывает недостаточно. Но с ней, по крайней мере, шансы на внедрение вредоносных файлов снижаются.

Еще один вариант – установка программы напрямую. Сделать это намного сложнее, так как необходимо получить не виртуальный, а реальный доступ к машине.

Наконец, еще один вариант – получение удаленного доступа к ПК. Здесь также есть свои определенные сложности.

Как осуществляется скрытый майнинг

Для начала, злоумышленник подключается к одному из пулов для майнинга, так как добывать криптовалюту с помощью одного ПК самостоятельно не имеет смысла.

Хотя некоторым удается создать свою собственную сеть, установив ПО на множество машин одновременно.

В этом случае, шансы на успех значительно повышаются.

Дело в том, что такая программа, как уже отмечалось выше, попадает на ПК обычно вместе с другими файлами (к примеру, скачанная игра, фильм, музыка или документы).

Установка производится в тихом режиме без участия пользователя.

А если это «взломанная» (активированная) программа, то чаще всего пользователь вообще отключает антивирус, чтобы тот пропустил установку, тем самым самостоятельно открывает полный доступ к своему компьютеру, пусть даже временно.

Какие опасности таит в себе подобное ПО

Основные риски, связанные с работой таких программ, относятся к группе технических. Дело в том, что обычный вирус может наносить вред операционной системе.

Что касается скрытого майнера, помимо всего перечисленного выше, он еще и существенно нагружает систему. Особенно видеокарту.

В результате, существуют риски сокращения ресурса этой платы. Помимо видеокарты, скрытые майнеры могут нанести вред и другим комплектующим.

Самая большая проблема заключается в том, что современные антивирусники, как уже отмечалось выше, в большинстве своем не способны распознать подобное программное обеспечение.

Соответственно, пользователю приходится искать его самостоятельно. Для этого есть определенные рекомендации.

Основные способы обнаружения ботнетов (скрытый майнер)

С учетом того, что антивирусное программное обеспечение оказывается бессильным в этом вопросе, пользователи должны определять наличие вредоносных приложений самостоятельно.

Сделать это не так просто, как может показаться на первый взгляд, но реально.

После этого, проводится углубленная проверка с повышением нагрузки. Здесь уже может потребоваться игра с высокими системными требованиями.

Затем можно запустить AIDA64 проверить нагрузку на видеокарту и ЦП до и после закрытия фоновых программ.

Наконец, сравниваются все показатели и делаются соответствующие выводы.

Остановимся на некоторых моментах подробнее. Одним из самых простых способов для пользователей, обнаруживших вероятность присутствия скрытого майнера является переустановка системы с форматированием диска С.

Однако такой вариант подходит далеко не всем. На этом диске могут храниться другие важные файлы, которые будут утеряны при форматировании.

Хотя такой вариант является самым надежным и простым. Сегодня установить тот же Windows может даже начинающий пользователь, следуя простым инструкциям инсталлятора.

Рассмотрим подробнее работу с приложением AIDA64.

После запуска приложения, необходимо войти в OSD и здесь отметить такие пункты, как показатели температуры видеокарты и процессора, уровень их загрузки и занятость оперативной памяти.

После применения выбранных параметров на рабочем столе появится виджет.

Также, для определения того, что нагружает видеокарту, можно пользоваться ProcessExplorer. Причем здесь не нужны никакие дополнительные настройки.

Программа работает сразу же после запуска.

Еще один метод – проверка диска С на наличие слишком больших папок. Дело в том, что именно в них может скрываться майнер. Причем вес таких папок может достигать нескольких гигабайтов. Это один из самых простых способов обнаружения такого рода программного обеспечения.

Иногда можно встретить рекомендации по обнаружению такой скрытой программы через диспетчер задач.

Однако современное вредоносное ПО для скрытого майнинга настраивается таким образом, что следы присутствия скрываются.

Маскироваться программное обеспечение может под обычные программы, используемые на ПК. Поэтому найти его бывает не так просто.

Основные проблемы при обнаружении такого ПО

Одна из проблем заключается в том, что скрытые майнеры могут встраиваться не только на сайты с пиратским программным обеспечением, но и в рекламу на YouTube.

Впервые об этой проблеме заговорил специалист по кибербезопасности Трой Марш. Многие пользователи жаловались на то, что специальный скрипт использовал до 80% мощностей их ПК для добычи криптовалюты Монеро.

Еще один пример – сайты создания фавиконок. Эти небольшие изображения используются вебмастерами для уникализации во вкладке браузера, чтобы пользователю было проще перемещаться между закладками.

Основная проблема заключается в том, что подобные ресурсы пользуются доверием пользователей и последние вряд ли заподозрят, что подозрительное программное обеспечение могло прийти именно оттуда.

Удаление

Для удаления недостаточно просто обнаружить файл или папку подозрительно большого размера.

Поэтому лучше установить антивирусные программы (некоторые специалисты рекомендуют именно portable версии, так как вирусы могут блокировать установку антивирусного ПО, что часто встречается).

Проводить процедуру чистки лучше всего в безопасном режиме. В этом случае шансы на то, что вредоносное ПО сможет заблокировать работу антивируса минимальны.

На этом этапе важно удалить не только и не столько скрытый майнер, сколько программу, которая его устанавливала. Потому что в случае уничтожения майнера, это же приложение сможет его восстановить через какое-то время.

Основная задача на этом этапе – не только удалить причины и следствия, но и убедиться в том, что речь идет именно о том вирусе, который устанавливал майнер.

Дело в том, что современные хакеры прекрасно осведомлены о том, какими именно методами пользователи будут пытаться чистить компьютер.

Соответственно, они стремятся всячески скрыть следы майнеров и установщика.

Возможна ситуация, когда не помогает ни одна мера. Антивирус не может определить вредоносную программу.

Тогда лучше обращаться к специалистам, либо просто переустановить систему, о чем уже говорилось выше. В случае форматирования диска С, вредоносное ПО вместе с майнером будет удалено.

В данном случае важно убедиться в том, что на диске С не остается никаких важных программ или документов. Потому что в процессе форматирования все они будут удалены.

Читайте также:

Профилактические меры

Попадание вредоносного ПО со скрытым майнером – это первый сигнал к тому, что пользователь должен пересмотреть сайты, которые он посещает.

Как уже отмечалось выше, чаще всего вирусы приходят именно в процессе скачивания какого-то пиратского контента (торренты, шары и так далее), а также при посещении сомнительных сайтов (онлайн-фильмы, порно, игровые проекты).

Последние, в свою очередь, переходят по ссылке и получают вирус на свой ПК.

В качестве меры для профилактики можно использовать антивирусное ПО. Некоторые скрытые майнеры запускаются именно через стандартные вирусы.

Соответственно, такое ПО сможет их обнаружить и обезвредить иногда еще на стадии попытки записи на ПК.

Что касается загрузки контента, лучше отказаться от нее вообще. Особенно если установлен биткоин кошелек. В случае попадания вируса, данные от него, в том числе приватные ключи в процессе транзакций могут попасть в руки злоумышленнику.

Вывод

Это еще и угроза для операционной системы, всей важной информации, которая хранится на компьютере, а также отдельных комплектующих, ресурс которых может существенно сократиться ввиду работы на предельных нагрузках.

В этой связи, необходим постоянный мониторинг, своевременное обнаружение вредоносного ПО и удаление теневого майнера.

Источник

Скрытый майнинг – полный обзор, способы проверки и защита

Скрытый майнинг — это вирусные программы, который занимаются тайной и незаконной добычей криптовалюты, используя мощности чужого компьютера. Они наводнили сегодня интернет и приносят много вреда! В статье подробно описаны важнейшие аспекты, относящиеся к теме вирус-майнеров. Обстоятельно проанализированы моменты: актуальность проблемы; особенности; нюансы работы вируса, добывающего криптомонеты; вред от действия алгоритмов, запускающих mining; эффективный способ обнаружения скрытого вирус-майнера; защита десктопов и мобильных устройств.

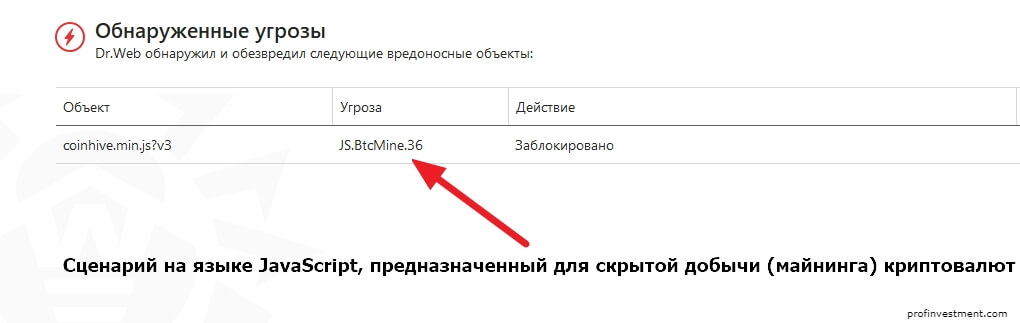

Уведомление антивируса при угрозе запуска скрытого майнинга:

Стремительное эволюционирование современного криптовалютного рынка из-за бурного развития блокчейн-технологий привнесло в жизнь множество полезных и выгодных возможностей. Это, естественно, стало активно привлекать интерес разнообразных воров, мошенников и прочих злоумышленников. Они стараются обокрасть владельцев криптомонет, однако, относительной «новинкой» стало скрытое использование мощностей чужих десктопных или мобильных устройств для добычи цифровых денег. Для этого задействуются специализированные вирусы – майнер-боты.

Принцип эксплуатации чьих-то вычислительных мощностей крайне прост – воры, ухищряясь по-разному, внедряют вредоносную программу, которая запустившись, начинает переключать направление функционирования CPU и GPU. В итоге, задачи владельца ПК отодвигаются системой на второстепенную позицию, а приоритет отдаётся командам вирусного алгоритма. Практически все возможности процессора и видеокарты направляются для добычи криптовалюты.

Отрицательных факторов у скрытого майнинга множество, поэтому актуальность данной проблемы современности очень актуальна. Рассмотрим детально значимые нюансы такого способа мошенничества, изучим особенности скрытого майнинга, а также обстоятельно проанализируем опасности, которые способен принести зловредный алгоритм. Такая информация для каждого владельца ПК сегодня очень важна.

Характерные черты скрытого майнинга

Чтобы не приобретать специальные ASIC-устройства, производительные процессоры или мощные видеокарты мошенники приловчились использовать чужие компьютеры. Осуществляется это при помощи особых вирусов для скрытого майнинга. Каким-то образом данное ПО инсталлируется в системе, а затем начинает загружать вычислительные мощности своими командами, выполнение которых всецело направлено на получение криптографических монет. Одновременно осуществляется отправка добытых средств на запрограммированный адрес криптовалютного кошелька мошенника. Сам пользователь замечает существенное понижение скорости выполнения устройством некоторых объёмных операций, но про истинную сущность выявляемой проблемы догадываются единицы.

Чтобы мобильный или десктопный аппарат начал добывать кому-то криптовалюту, необходимо попадание вредоносного алгоритма на жёсткий диск и его последующая интеграция в систему.

Со схемой попадания в ПК и принципом работы майнер-бота понятно, однако, есть другой важный нюанс. Мало факта обнаружения действия вредоносной программы, так как вычислить местонахождение данного алгоритма и произвести его уничтожение крайне трудно. Обусловлено это базовым аспектом – когда ПК в обычном режиме функционирует, дополнительная нагрузка процессора и видеокарты практически незаметна. Явные признаки нехватки производительности основных вычислительных узлов появляются исключительно при запуске каких-то больших программ типа «навороченных» видеоигр, активации видеоплейера и т. п. Нередко такие сбои связываются с системными ошибками или нарушением оптимального взаимодействия модулей и нормальных программ.

Нюансы работы вируса, скрыто добывающего криптомонеты

Вредоносные программы, инициирующие активацию добычи криптомонет, характеризуются серией отличительных признаков. Эти особенности отличают майнеры от классических троянов, шпионов и деструктивных вирусов. Выделяют восемь базовых аспектов скрытого майнинга:

- Разнообразие путей попадания алгоритмов в компьютерную систему. Встречается чаще два варианта:

- Скачивание и запуск инсталляции параллельно с какой-то обычной программкой, полученных из Сети. Мошенники умело маскируют своё вредоносное ПО, ассоциируя их с другими пакетами данных;

- Непосредственная установка вируса на устройство. Метод редкий, поскольку требуется злоумышленнику физический онлайн-доступ в систему. Здесь пользователь самостоятельно «запускает» вора, разрешая ему войти удалённо в компьютер.

2. «Умное» поведение вирус-майнера. Как только пагубная программа установится на жёстком диске, её последующая работа может быть незамеченной долгое время. Это свойственно созданным профессионалами алгоритмам, которые скрывают своё присутствие во время активации пользователей объёмных программ. Попросту говоря, они автоматически отключаются, чтобы деятельность не была обнаружена. Чуть позже опять алгоритм запускается, не привлекая внимания. Да, существуют простенькие схемы, которые быстро обнаруживаются, но становится подобных продуктов всё меньше.

3. Нагрузка на вычислительную мощность ПК постепенно возрастает. Майнерные вирусы настроены на добычу одной криптовалюты. Создателями цифровых валют изначально закладывается опция постепенного усложнения майнинга из-за множества причин, поэтому специализированные алгоритмы тоже начинают планомерно усиливать нагрузку на используемые элементы устройства.

4. Вирусы, добывающие криптомонеты, функционируют через майнинг-пулы, что обусловлено возможностью подключения на одну линию (адрес) множества отдельных устройств. Здесь важно отсутствие надобности доказательства соединения пользователем.

5. Очень эффективная маскировка майнинг-вируса под системную службу. Этот момент плюс временная приостановка работы делает вредоносную программу сложным объектом для обнаружения.

6. При инсталляции майнера автоматически срабатывает команда размножения исходных файлов в пространстве жёсткого диска. Если удаляется или повреждается функционирующий алгоритм, то скрытый майнинг быстро восстановится за счёт переустановки программы из резервного («спящего») архива.

7. Срабатывание запуска скрытого добытчика криптомонет через сопряжённый процесс. Часто обычное включение ПК автоматически включает работу вредоносного алгоритма.

8. При активном функционировании вирус-майнер нередко блокирует корректное действие некоторых функций антивирусных программ.

Опасность вирусов, инициирующих процесс добычи криптовалюты

Вредоносные программы, использующие мощности ПК для скрытого майнинга криптовалют, таят множество опасностей для пользователей и их устройств. Специалисты отдельно упоминают такие негативные факторы:

- Рассматриваемое программное обеспечение значительно снижает рабочие возможности процессора и видеокарты, нужные для полезной работы. Продуктивность устройства ощутимо сокращается.

- Наличествует существенный вред ОС устройства, на котором действует майнер-вирус.

- Мошенники посредством специально настроенных программ способны получать персональные данные, к примеру, авторизационные сведения от аккаунта на бирже криптовалют или пароли от хранилища цифровых монет.

- Перегрев элементов компьютерной системы из-за чрезмерных нагрузок. Это способствует быстрой поломке устройства или, что редко, возникновению возгорания.

Ещё много отмечается негативных моментов, сопровождающих работу вредоносных алгоритмов, однако, выделенные 4 нюанса являются ведущими.

Эффективный способ обнаружения скрытого вирус-майнера

Если рождаются подозрения в установке на ПК специальной программы, скрыто добывающей криптовалюту майнингом, то нужно исполнить такие шаги:

- Проконтролировать работу устройства в режиме обычной нагрузки. Следует просто открыть ресурсоёмкую программу или популярный браузер.

- Зафиксировать нагрузку на CPU и ОЗУ посредством диспетчера задач.

- Запустить какую-нибудь игру (фоновая программка).

- Вновь проверить уровни нагрузки ОЗУ и ЦП.

- Сравнить данные и скрупулёзно проанализировать выявленные изменения.

Когда проводится детальное изучение параметров, важно моментально фиксировать значительную дивергенцию ожидаемой загруженности компьютерной мощности с выявленными значениями. Будет 100% перегрузка и явное затормаживание игры.

Дополнительным сигнализатором проникновения зловредного алгоритма в систему ПК является самостоятельное сворачивание окна запущенного диспетчера задач. Много скрытых вирус-майнеров приблизительно через 3,5-6 минут автоматически его закрывает. Это дополнительный индикатор возможного заражения десктопа или мобильного устройства вредоносной программой.

Когда обнаружен факт работы вируса, добывающего криптовалюту майнингом скрытно, следует заняться его качественным уничтожением. Реализуется это посредством специальных антивирусников или радикальным способом – переустановкой операционной системы.

Меры безопасности и защита от скрытого майнинга

Защитить от вирус-майнеров на 100% собственный ПК невозможно, хотя существуют действенные методы, существенно минимизирующие риск такого заражения.

Рекомендуются следующие превентивные меры защиты от скрытого майнинга:

- Использовать качественную антивирусную программу, способную обнаруживать, а также нейтрализовать шпионские программы, трояны, майнер-вирусы и т. п.

- Оперативно обновлять базы защитного антивирусника.

- Не закачивать и не инсталлировать ПО, сомнительного качества, разработанное непонятно кем.

- Если браузер или антивирусник активно предупреждает о наличии вероятной опасности, то нельзя пренебрегать такими сигналами.

- Надёжно хранить приватный ключ, личные данные, публичный ключ, пароли и иную важную информацию. Используйте коды двухфакторной верификации при использовании крипто кошельков и аккаунтов криптобирж.

Заключение

Заключение

Появление современных кибер-угроз, напрямую относящихся к криптовалютной сфере, является логичным результатом возрастания популярности и стремительного подорожания виртуальных денег. Разумеется, отрасль информационной безопасности также прогрессирует, позволяя пользователям эффективно предотвращать проникновение в системы устройств вредоносного ПО. Есть качественные инструменты защиты и проверки компьютеров, чтобы скорее обнаруживать вирусные алгоритмы, включая программки для скрытого майнинга.

Защитные алгоритмы специалисты совершенствуют, улучшают возможности браузеров, оптимизируют приложения для блокировки скрытых майнер-вирусов. Нужно грамотно пользоваться такими средствами и многие опасности будут своевременно упреждены и устройство не будет использовано для скрытого майнинга криптовалют.

Источник

Заключение

Заключение