- Алгоритмы майнинга: сущность, виды, особенности

- Алгоритм в майнинге: что это такое

- Главные алгоритмы шифрования: основные виды

- SHA256

- Scrypt

- CryptoNight

- Ethash

- Таблица алгоритмов криптовалют

- Алгоритм майнинга криптовалют: обзор основных алгоритмов хеширования

- Алгоритм майнинга криптовалют: что это и зачем нужен

- Алгоритм майнинга топовых криптовалют

- Основные алгоритмы майнинга криптовалют

- SHA-256

- Scrypt

- Ethash

- CryptoNight

- Equihash

- Decred

- Quark

- Cuckoo Cycle

- Другие алгоритмы

- Заключение

Алгоритмы майнинга: сущность, виды, особенности

Около десяти лет прошло с момента возникновения самой первой криптовалюты в истории применения блокчейн-технологий. Речь идет о биткоине (BTC) – первопроходце криптовалютной индустрии. За столь продолжительное время на рынке цифровых монет появилось множество иных денежных единиц, также защищенных криптографическим шифрованием, но базирующихся, однако, на различных механизмах хэширования. Многообразие применяемых алгоритмов майнинга, безусловно, способствует усложнению соответствующего рынка, но ощутимо расширяет при этом возможности заработка, основанного на формировании и добавлении хэш-блоков. Таким образом, выбор адекватного алгоритма криптодобычи становится важнейшей задачей для пользователя интернета, намеревающегося получать доход от майнинга.

Алгоритм криптодобычи представляет собой достаточно сложную совокупность вычислительных процессов, связанных с онлайн-генерированием той или иной цифровой монеты. Суть его сводится к нахождению/расшифровке хэш-блоков с последующим их добавлением к блокчейн-системе. По сути, майнеры вознаграждаются добываемой криптовалютой за деятельность по обеспечению работоспособности блокчейн-сети. Так, спецификой генерируемой монеты предопределяются не только технические требования к самому оборудованию, предназначенному для криптодобычи, но и алгоритмы майнинга, непосредственно используемые для расшифровки хэш-блоков.

Алгоритм в майнинге: что это такое

Чтобы разобраться в сущности алгоритма майнинга, необходимо уточнить понятия криптовалюты и блокчейна. Криптовалюта – цифровая денежная единица – задумывалась изначально как платежное средство, способствующее надежному осуществлению защищенных финансовых транзакций, совершаемых в небезопасном пространстве интернета. Безопасность совершаемых расчетов обеспечивается в этом случае децентрализованным подходом к эмиссии криптовалюты. В процессе онлайн-генерирования цифровой монеты одновременно задействуется большое количество майнинговых ферм, беспорядочно рассредоточенных по всему миру, но синхронно выполняющих идентичные вычисления, в результате которых формируются хэш-блоки, добавляемые в блокчейн конкретной криптовалюты.

Блокчейн криптовалюты представляет собой единую базу накопленных, упорядоченных сведений о транзакциях, совершенных с использованием генерируемой цифровой монеты, и правах собственности, установленных в отношении единиц добываемого актива. Блокчейн является цепочкой информационных блоков, увязанных между собой механизмом криптографического шифрования. Расшифровка и добавление этих блоков (хэш-блоков) в блокчейн-сеть составляют сущность майнинга криптовалюты, осуществляемого пользователем интернета по строго определенному алгоритму.

Информация, которая регулярно накапливается и хранится блокчейном, имеет разное целевое назначение. Это могут быть сведения о выполненных транзакциях, прикладное программное обеспечение, справочная информация, данные нотариального удостоверения, а также иной контент, который обычно собирается блокчейном. В блокчейн-системе криптовалюты, как правило, накапливаются и хранятся сведения о совершенных транзакциях, информация служебного характера, а также данные о каждом субъекте майнинга, имеющем непосредственное отношение к следующим действиям:

- формирование конкретного информационного блока;

- увязка этого хэш-блока с предыдущим хэш-блоком в порядке консенсуса, автоматически достигаемого между участниками блокчейн-сети;

- получение причитающегося вознаграждения за совершение процедуры майнинга.

Любые алгоритмы майнинга криптовалют охватывают следующие ключевые аспекты онлайн-генерирования цифровой монеты:

- Правила, согласно которым соседние информационные блоки последовательно увязываются между собой в конкретной сети блокчейна.

- Порядок достижения консенсуса между участниками блокчейн-сети.

- Функция криптографической процедуры хэширования, используемая блокчейном при майнинге конкретной монеты.

Рисунок 1. Майнинг криптовалюты осуществляется по определенному алгоритму

Таким образом, алгоритм криптодобычи являет собой эффективное сочетание двух важных алгоритмов:

- криптографическое шифрование (так называемая хэш-функция);

- механизм достижения необходимого консенсуса, в качестве которого может рассматриваться подтверждение исполненной работы (Proof_Of_Work, POW) или иной вариант согласования, подразумевающий взаимодействие между участниками блокчейн-сети.

Главные алгоритмы шифрования: основные виды

Алгоритмы POW-майнинга, базирующиеся на достижении консенсуса между участниками сети блокчейна посредством автоматического подтверждения исполненной работы (Proof_Of_Work), являются самыми популярными на сегодняшний день. Именно они используются сейчас для онлайн-генерирования самых востребованных цифровых монет. Субъекту майнинга следует разбираться в том, какой алгоритм шифрования применяется для добычи той или иной криптовалюты.

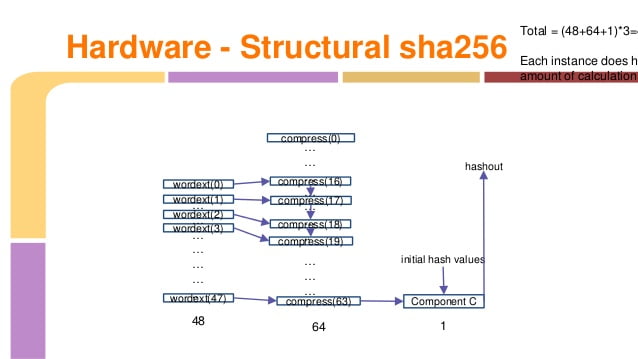

SHA256

Алгоритм SHA256 активно используется для онлайн-генерирования биткоина (BTC) и некоторых других известных криптомонет. Примечательно, что появился он еще задолго до запуска BTC. В теперь уже далеком 2002 году его разработала американская структура АНБ – Агентство Национальной Безопасности США. Следует знать, что практически все пользователи интернета ежедневно сталкиваются с этим алгоритмом, когда посещают онлайн-ресурсы с SSL-сертификатом.

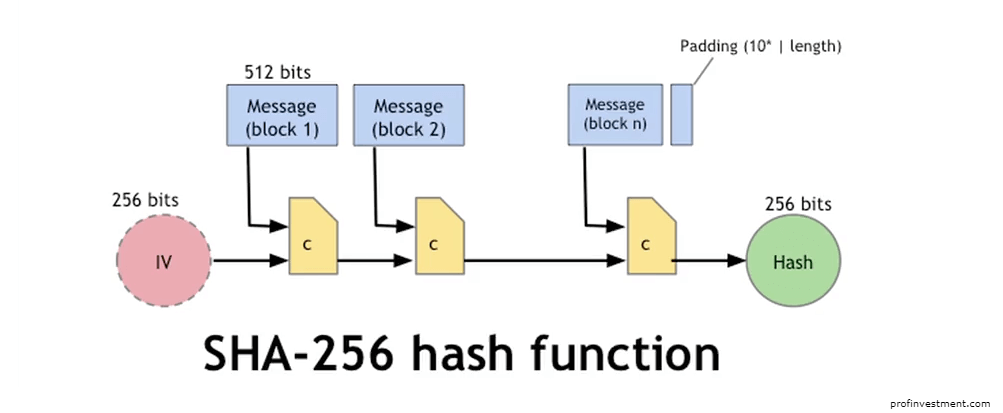

Хэш-функция SHA256 имеет характерную особенность – она принимает к обработке сведения, обладающие неограниченной длиной, а по итогу выдает информационную строку фиксированной продолжительности. Данная хэш-функция представляет собой своеобразную подпись для первоначального набора сведений, но при этом она не позволяет их расшифровать. Этот алгоритм считается наиболее простым (если сравнивать его с иными алгоритмами, также применяемыми для криптодобычи).

Рисунок 2. SHA256 считается самым простым криптоалгоритмом

Хоть SHA256 и считается алгоритмом майнинга биткоина, он используется также и для иных цифровых монет, генерируемых с помощью блокчейна. Самые известные из них – Steemit, BetaCoin, Namecoin и прочие. Когда криптовалютная индустрия только зарождалась, допускался майнинг цифровых монет на компьютерных процессорах и видеоадаптерах (видеокартах). Однако дальнейшее развитие этой отрасли закономерно привело к ощутимому усложнению производимых вычислений. Потребовались более мощные устройства для майнинга. Если раньше SHA256 использовался как алгоритм майнинга для процессора или компьютерной видеокарты, то в дальнейшем его стали внедрять под оборудование ASIC.

Для ASIC-майнинга применяются специализированные устройства, в составе которых имеются особые чипы, предназначенные для расшифровки используемых алгоритмов. Устройства ASIC функционируют с повышенной скоростью, что обеспечивает более эффективную добычу криптовалюты (если сравнивать с типичной процедурой майнинга, осуществляемой на нескольких видеокартах одновременно). Однако высокая стоимость устройств ASIC стала причиной существенного удорожания майнинга на SHA256 – алгоритме биткоина. Поэтому майнеры стали искать другие варианты онлайн-генерирования, более адекватные в новых условиях криптодобычи.

Scrypt

Создатели криптовалюты, заинтересованные в продвижении цифровых монет, обычно не приветствуют использование ASIC, поскольку такие устройства отрицательно воздействуют на блокчейн-систему и мотивацию майнеров. Ведь без майнеров не представляются возможными функционирование и дальнейшее развитие криптомонеты. Когда ASIC-устройства активно внедряются в майнинг криптовалюты, многие майнеры зачастую прекращают добычу такой монеты, так как они не желают вкладывать в неё столь значительные средства. Как результат, ASIC-майнинг этой криптовалюты становится исключительной прерогативой крупных инвесторов. Это приводит к централизации майнинга и дискредитации самой сути блокчейн-технологий.

Именно поэтому разработчики любой цифровой монеты всегда стараются максимально отсрочить появление ASIC. Эффективным способом обеспечения такой отсрочки считается регулярное обновление применяемых алгоритмов майнинга. Типичный пример – разработка алгоритма Scrypt, появившегося после BTC и лежащего в основе криптовалют Doge, Litecoin.

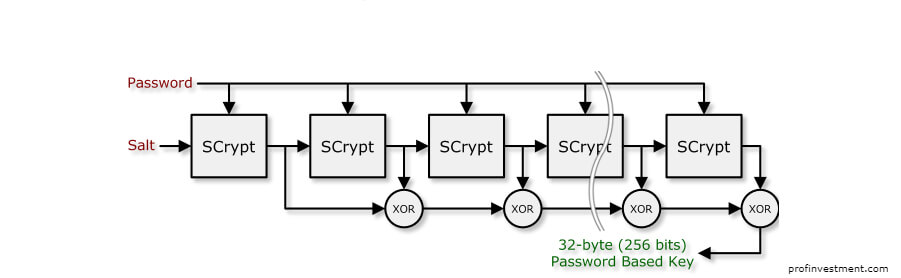

Рисунок 3. Scrypt-алгоритм применяется для майнинга LiteCoin

Применение Scrypt-алгоритма обуславливает использование майнером повышенного объема системной памяти. Она задействуется для сохранения data-последовательностей псевдослучайного происхождения, которые вырабатываются самим алгоритмом на ранних этапах функционирования. Если у майнера отсутствует возможность хранения таких данных, процесс вычисления может ощутимо затянуться по времени.

Устройства ASIC, применяемые для SHA256, изначально не подходили для Scrypt-алгоритма. Они функционировали по совершенно иному принципу. Однако подобное оборудование вскоре было адаптировано и для Scrypt-алгоритма.

Популяризация этого алгоритма онлайн-майнинга стала возможной благодаря криптовалюте Dash. Примечательно, что X11-алгоритм стал родоначальником целого семейства X-алгоритмов. Цифра, которая в названии этого алгоритма ставится после символа X, свидетельствует о количестве функций хэширования в блокчейне (например, X11, X13, X15).

Известные алгоритмы биткоин-майнинга (речь идет о SHA256) создавались достаточно давно под вычислительное оборудование пятнадцатилетней давности. Технический прогресс с тех пор шагнул далеко вперед. Угроза взлома для SHA256-алгоритма стала актуальной. Если эта угроза оправдается, блокчейн BTC будет уничтожен, а многие криптовалюты просто обесценятся.

Взломать майнинг-алгоритм X11 окажется гораздо сложнее, поскольку для этого понадобится выявить слабые звенья в каждой из 11 хэш-функций. Основная идея создания и использования X-семейства заключалась в защите блокчейн-сетей от ASIC-устройств. Однако и для этих криптомонет (майнинг-алгоритмов) все же изобрели ASIC-оборудование.

CryptoNight

Популярность этого майнинг-алгоритма обусловлена его применением для добычи Monero – всемирно известной криптовалюты. CryptoNight во многом похож на Scrypt-алгоритм, он также задумывался для отсрочки появления ASIC-устройств. Его характерной особенностью тоже является использование повышенных объемов системной памяти, необходимых для сохранения вычислительных сведений.

Рисунок 4. CryptoNight-алгоритм обеспечивает добычу Monero

Возрастающая сложность алгоритмов майнинга всегда становилась причиной внедрения устройств ASIC. Явные тому примеры – Dash, лайткоин, BTC. Создатели Monero предприняли успешную попытку избежать подобной участи для своей монеты. Они анонсировали регулярную корректировку майнинг-алгоритма – каждые 6 месяцев. Если для обычного субъекта майнинга такие изменения не будут сильно ощущаться, то для ASIC подобная практика может оказаться существенным препятствием. Постоянное устаревание оборудования, применяемого для ASIC-майнинга цифровых монет, использующих CryptoNight, будет приводить к убыточности ASIC-устройств. Это сделает нерентабельной саму идею их применения.

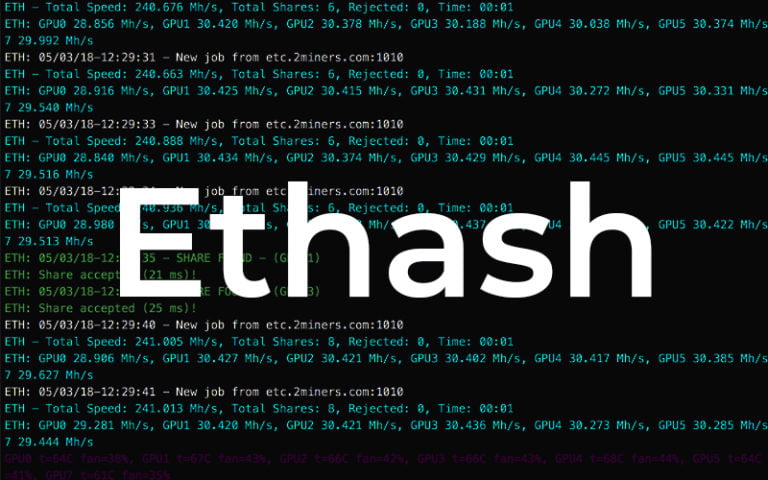

Ethash

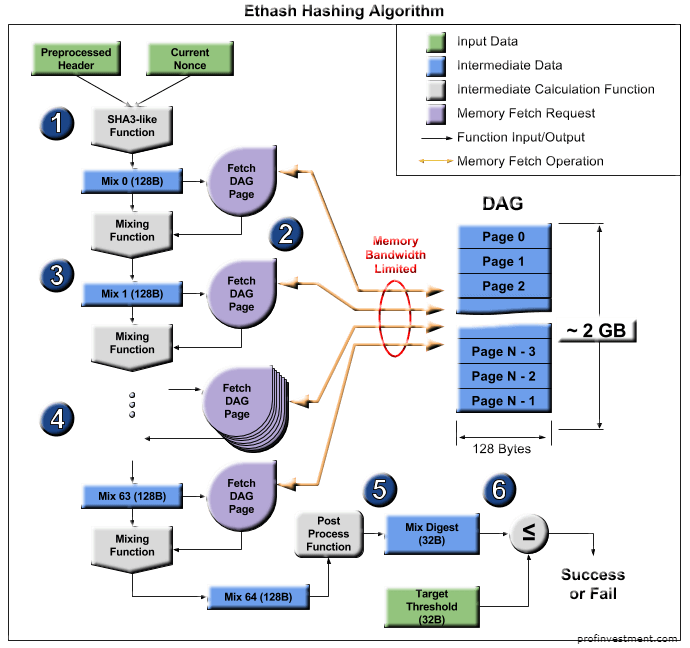

Этот майнинг-алгоритм успешно применяется для онлайн-добычи криптовалюты Эфириум. С момента своего первоначального запуска алгоритм Ethash (прежнее наименование – DaggerHashimoto) существенно изменился. Что характерно, данные изменения коснулись не только его названия, но и самого содержания. Если раньше Ethash-алгоритм сильно напоминал вышеупомянутый Scrypt, то сейчас принцип его действия ощутимо изменился.

Рисунок 5. Ethash-алгоритм позволяет генерировать Эфириум

Функционирование Ethash-алгоритма предусматривает хэширование метаданных, относящихся к последнему блоку блокчейн-системы. Для этого используется цифровой ключ Nonce, представляющий собой типичное число двоичного типа. Это обеспечивает усиленную защиту Эфириума от рандомного подбора данных. Как результат, майнинг Эфириума – одной из самых популярных монет в криптоиндустрии – до сих пор осуществляется с помощью графических адаптеров. Полноценные ASIC-устройства для его добычи пока отсутствуют.

Таблица алгоритмов криптовалют

В качестве информационного ориентира майнеры часто пользуются специальными таблицами, содержащими сведения о популярных цифровых монетах и майнинг-алгоритмах, используемых для их добычи. Пример таблицы алгоритмов майнинга представлен ниже.

Источник

Алгоритм майнинга криптовалют: обзор основных алгоритмов хеширования

Алгоритм майнинга, или алгоритм хеширования необходим для расшифровки данных в криптовалютной сети и определения их достоверности. Разработкой алгоритмов занимаются специалисты-криптографы. Схема основана на обработке «хэша» – это число, зашифрованное из строки содержимого. Невозможно зашифровать две строки таким образом, чтобы получился одинаковый хэш.

Алгоритм майнинга криптовалют: что это и зачем нужен

В криптографии существует понятие хэш-функции , она отвечает за зашифровку данных, которые впоследствии расшифровывает алгоритм майнинга криптовалют. Хэш-функция устроена так, что нет «легкого пути» получить нужный результат – можно только раз за разом подбирать значения, пока не найдется одно работающее.

В Биткоине успешным хэшем считается тот, который начинается с определенного числа нулей. Сложность нахождения растет экспоненциально. На текущий момент в числе должно быть 17 нулей подряд, чтобы оно было признано подходящим. Таким образом, только один из 1.4×1020 чисел приведет к успешному результату. Найти хэш даже труднее, чем одну песчинку из всех существующих на Земле.

Посмотрите видео, которое объясняет, что такое алгоритм хеширования (включите субтитры и перевод на русский):

Алгоритм майнинга топовых криптовалют

Список популярных и перспективных криптовалют, доступных для майнинга, и их алгоритмы хеширования:

| Криптовалюта | Тикер | Алгоритм |

|---|---|---|

| Bitcoin | BTC | SHA256 |

| Ethereum | ETH | Ethash |

| XRP | XRP | XRP Ledger Consensus Protocol |

| Litecoin | LTC | Scrypt |

| Bitcoin Cash | BCH | SHA256 |

| EOS | EOS | DPoS |

| Bitcoin SV | BSV | SHA256 |

| Cardano | ADA | DPoS |

| TRON | TRX | DPoS |

| Monero | XMR | CryptoNight |

| Dash | DASH | X11 |

| Cosmos | ATOM | PoS |

| NEO | NEO | PoS |

| Tezos | XTZ | DPoS |

| Ethereum Classic | ETC | Ethash |

| NEM | XEM | Proof-Of-Bible-Hash (POBH) |

| Ontology | ONT | PoS |

| Zcash | ZEC | Equihash |

| Bitcoin Gold | BTG | Equihash |

| Ravencoin | RVN | X16R |

| Beam | BEAM | Equihash |

| Grin | GRIN | Cuckoo Cycle |

| Waves | WAVES | PoS |

| Harmony | ONE | PoS |

| Libra Facebook | LIBRA | LibraBFT |

| Algorand | ALGO | PoS |

| Elrond | ERD | PoS |

| Decred | DCR | Blake (14r) |

Основные алгоритмы майнинга криптовалют

Рассмотрим наиболее распространенные на сегодняшний день алгоритмы майнинга.

SHA-256

В 2001 году американское Агентство Национальной Безопасности разработало алгоритм SHA-2. SHA-256 – его разновидность. Название обусловлено тем, что он работает с числами размером 256 бит. Иными словами, конкретный бит данных кодируется и трансформируется в код из 256 фрагментов. Время обработки кода в SHA-256 занимает 6-10 минут.

Scrypt

Многоуровневое вычисление начинается с загрузки информации с помощью хеш-процесса SHA-256. В это время рассчитывается анализ структуры связей, без которого невозможно завершение хеширования. Если сравнивать с SHA-256, то Scrypt потребляет меньше энергии, но значительно больше памяти. Также в Scrypt существует возможность уменьшить размер хеша, из-за чего вычисление осуществляется быстрее.

Ethash

Был сделан сильный упор на защиту от ASIC, однако это помогло ненадолго – интерес производителей асиков к Эфириуму возрос, и вскоре такие устройства все же были выпущены на рынок, что вызвало возмущения в сообществе. Было предложено даже «банить» слишком мощные устройства, подключенные к сети.

Алгоритм X11 был разработан в 2014 году и также как Ethash был нужен для противодействия асик-майнерам и сохранения конкурентоспособности владельцев видеокарт и процессоров. X11 работает одновременно с 11 разными хеш-функциями. Сначала первая функция создает хеш, затем передает эстафету второй и так далее.

Все одиннадцать алгоритмов, входящих в состав X11, были введены в работу Национальным институтом стандартов и технологий США, чтобы разработать новую функцию SHA-3 с повышенной безопасностью по сравнению с предшественниками. Кандидатов было 64, конкурс прошли только 11.

CryptoNight

CryptoNight – алгоритм майнинга, предназначенный для применения на обыкновенных процессорах. Изначально алгоритм закодирован в базе кода CryptoNote. Cryptonight берет информацию объемом 2 Мб, извлекает базовые данные, смешивает их с последовательными и дает на выходе идеальный результат.

Основным преимуществом протокола считается возможность дополнительного микширования. Транзакции таким образом становятся более конфиденциальными. CryptoNight используют многие криптовалюты, из которых наиболее известна Monero.

Equihash

Этот алгоритм майнинга криптовалют представляет собой асимметричную систему Proof-of-Work, ориентированную главным образом на память. Количество работы, которую может произвести устройство при работе с этим алгоритмом, определяется в основном количеством оперативной памяти, которым оно оснащено.

Алгоритм Equihash называют устойчивым к ASIC-майнерам. Память – дорогостоящий вычислительный ресурс, и поэтому ее оптимизация на асик-чипе будет дорогостоящим и невыгодным для пользователя процессом. В результате процесс майнинга на ASIC станет менее эффективным и мощным.

Decred

Криптовалюта Decred использует гибридный механизм консенсуса, сочетающий в себе принципы PoS и PoW. Такая система гарантирует, что развитие проекта на может зависеть от контроля сильных заинтересованных групп, а также в блокчейн на могут вноситься изменения без согласия сообщества.

PoW в Decred подразумевает вознаграждение в 30 монет за добытый блок, которые разделяются между майнерами, голосующими и фондом развития проекта. Далее голосующие могут отдавать свои голоса за или против предлагаемых корректировок в цепи. За то, что они защищают сеть хранением своих ставок, им отдается 30% дохода с каждого сформированного блока.

Quark

Quark – алгоритм майнинга криптовалют, базирующийся на хэш-функции с девятью уровнями шифрования. Алгоритм не требует большого количества ОЗУ, а также содержит в себе встроенную защиту от хакерских атак высокого уровня (64 бит). Отличается малым потреблением энергии. Quark разработали в 2013 году и внедрили в него шесть функций для шифрования: Grostl, Blake, Keccak и т.д.

Алгоритм Quark используется в механизмах консенсуса PoS и PoW, чтобы поддержание рабочего состояния криптовалютной системы было более определенным и безопасным. По сравнению со SHA-256, используемым в Биткоин, Quark обладает устойчивостью к возникновению SPOF (единой точки отказа), из-за которой может выйти из строя вся система.

X15 основан на X11, только вместо применения 11 функций хеширования в нем используется 15. За счет такого хода существенно повышается устойчивость к хакерским атакам. Если хакер взломает одну из пятнадцати функций, то разработчики тотчас же усовершенствуют ее, чтобы система продолжала оставаться в безопасности. Злоумышленнику, желающему взломать всю систему, необходимо будет поочередно пройти через все 15 функций, и сделать это быстро.

Безопасный алгоритм хэширования, на основе которого разработано не менее десяти усовершенствованный вариантов, в том числе SHA-256. Все хэш-функции, применяемые в семействе, основаны на структуре Меркла-Дамгора.

Суть заключается в том, что исходная информация разделяется на блоки после дополнения, а затем каждый из блоков делится на шестнадцать слов. Далее каждый блок сообщения пропускается через цикл, состоящий из 80 или 64 раундов перемешивается. На каждом этапе два слова трансформируются, а функция этой трансформации задается остальными 14-ю словами.

Cuckoo Cycle

Cuckoo Cycle – один из самых перспективных на сегодняшний день алгоритмов, устойчивых к ASIC. Изначально был изобретен для защиты от спама в электронной почте. Однако архитектура оказалась вполне подходящей для добычи криптовалют на графических процессорах. Сфокусирован в основном на использовании памяти, поэтому требует значительно меньше вычислительной энергии, чем другие PoW-алгоритмы. Следовательно, снижаются и затраты на охлаждение.

Другие алгоритмы

Также встречаются следующие виды алгоритмов майнинга криптовалют :

- SHA-3 (Keccak). Протокол основывается на конструкции Sponge. Чтобы получить хэш, берется исходная информация, после чего дополняется до длины, кратной R. К сообщению добавляется байт, некоторое число нулей и завершающий байт, обладающий значением 0x Затем, для получения нужного числа, к полученным данным неоднократно применяется хеш-функция.

- Blake. Состоит из трех основных компонентов – внутренней структуры, гарантирующей защиту от коллизий, режима итерации, противодействующего внешним атакам, и алгоритма сжатия. В результате получается тщательно проанализированная безопасная функция.

- Lyra2RE. Был разработан как замена устаревшего Scrypt-N algo для криптовалюты Vertcoin. Основная цель – снижение энергопотребления в процессе добычи токенов. Алгоритм успешно сменился в середине 2014 года.

Заключение

Чаще всего, когда речь заходит о майнинге криптовалют, то имеется в виду алгоритм SHA-256 или Scrypt, потому что на сегодняшний день они используются наиболее часто. Но знать об остальных вариантах тоже полезно и интересно, если вы хотите быть в курсе того, что происходит сейчас в криптовалютной отрасли.

Источник